L'ultimo iterazione del Locky ransomware utilizzando l'estensione di file thor continua ad evolversi e infettare, utilizzando metodi sempre nuovi per essere diffuso. Il virus è stata fatta da esperti del settore e distribuito in proporzione massiccia e organizzata. In questo articolo abbiamo inserito ulteriori informazioni su questa brutta minacce e metodi per rimuovere completamente dal computer così come altre soluzioni alternative per ripristinare i file.

Scarica Malware Removal Tool, Per verificare se il sistema è stato interessato da Locky ransomware virus e la scansione del sistema per i file virus .SHIT

Cosa c'è di nuovo in Locky .thor?

La prima nuova modifica di questo virus specifico è principalmente connesso al modo in cui disrtributes. A differenza delle versioni precedenti, quello più recente utilizza ora una ricca miscela di tipi di file per causare l'infezione. Abbiamo rilevato in primo luogo il wsf, .js, .HTA, .chiusura, .VBS, .estensioni di file bin in uso, ma ci sono state anche report sulle infezioni da Locky .thor ransomware si verificano i seguenti modi:

- Via .vbs tipo di file che scaricare file dll dannosi.

- Via file .pdf, come ad esempio DSCF1223.pdf che offrono il malware tramite spam.

distributori di spam di locky sono abbastanza furbo pure. Usano i soggetti di posta elettronica, come “Operazione rifiutato”, “La ricevuta” e simili per ingannare gli utenti inesperti che il file che è in realtà Locky è della massima importanza e deve essere aperto.

Gli sviluppatori di Locky ransomwre hanno incluso anche nuove funzionalità nella loro virus, come ad esempio una funzione che arresta il malware dal crittografia dei file se si riceve un giocatore Virtual Drive, come per esempio VirtualBox. Ciò è dovuto alla nuova funzionalità di Locky che consente di rilevare quando si correva su un computer reale e una macchina virtuale.

Che cosa fa Locky .thor Do?

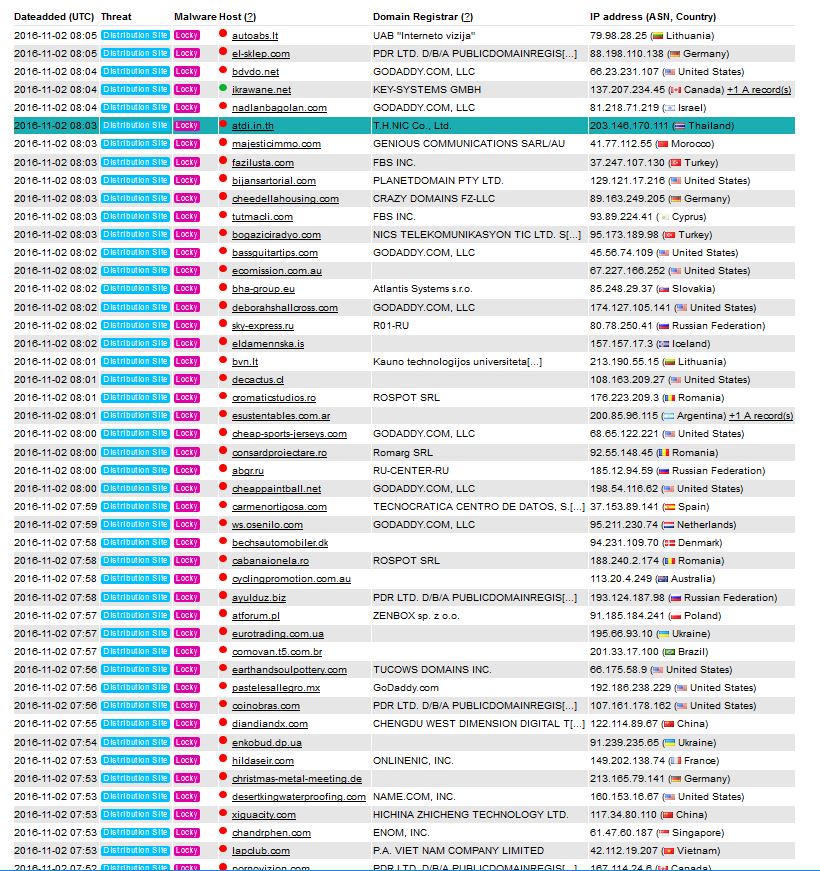

In termini di dopo essere stati infettati con il virus, la procedura è relativamente standard. Primo, il Locky .thor variante di ransomware si collega ad uno dei molti ospiti payload, poco di cui vediamo sulla foto qui sotto:

Dopo essere stato collegato a tali siti web e scaricato il carico utile, il virus ransomware svolge anche diverse altre attività, come l'eliminazione di copie shadow del computer infetto. Ciò è realizzabile dal comando vssadmin, per esempio:

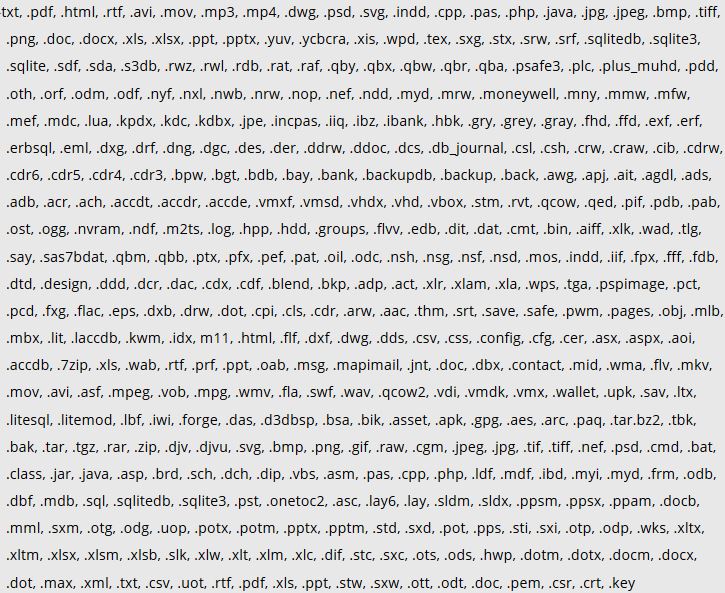

Dopo eventuali backup vengono cancellati, il ransomware .thor può arrivare dritto al punto e iniziare la crittografia dei file sul computer infetto. Le estensioni dei file che sono associati con la variante .thor sono segnalati dai ricercatori per essere il seguente:

Non appena un file corrisponde all'estensione supportato da Locky, il virus inizia subito a cifrare i dati di modo che il file non è più apribile diventa.

Vengono utilizzati due algoritmi di crittografia molto avanzati, il bit AES-128 più probabilità di modificare la struttura delle file e la RSA-2048 per crittografare le chiavi di decrittazione, dopo inviarli a uno dei server di comando e controllo di Locky.

Come contrastare .thor Attack Locky Variante e ottenere i dati indietro

A questo punto non è consigliabile che si cerca di pagare il riscatto - che non sarà possibile ottenere i file crittografati indietro. Anziché, i ricercatori di malware consigliano di utilizzare un software automatizzato anti-malware (per la massima efficacia) per rimuovere la variante .thor di Locky a fondo e di eseguire il backup dei file crittografati.

Scarica Malware Removal Tool, Per verificare se il sistema è stato interessato da Locky ransomware virus e la scansione del sistema per i file virus .SHIT

Sono disponibili diverse alternative dopo la rimozione di Locky ransomware:

- Per utilizzare ombra esploratore e per verificare se il virus non è riuscito o riuscito a eliminare la cronologia di file.

- Per cercare di eseguire la scansione del computer con programmi di recupero dati.

- Per utilizzare altre decryptors di terze parti da Emsisoft o Kaspersky, nel caso in cui il criptato è lo stesso con altri virus ransomware, che non è probabile.

- Per eseguire la scansione del disco rigido con un software di recupero dati e tentare il recupero i dati che sarebbe successo se si è fortunati.

Qualunque sia l'opzione scelta sta a voi, ma vi consigliamo vivamente attesa di un decryptor per essere rilasciato. Appena c'è uno, assicurarsi di seguire questo articolo come avremo modo di aggiornarlo con un link web.