è apparso Nuova versione del famigerato ransomware Locky, aggiungendo l'estensione del file .thor. La variante subito spuntato fuori dopo un'altra variante che utilizza l'estensione del file .shit esplose con infezioni in diversi paesi in tutto il mondo. La versione .thor di Locky è molto pericoloso e se rilevato, consiglio è di rimuoverlo a vista con un programma anti-malware e non pagare il riscatto richiesto di 0.5 BTC.

è apparso Nuova versione del famigerato ransomware Locky, aggiungendo l'estensione del file .thor. La variante subito spuntato fuori dopo un'altra variante che utilizza l'estensione del file .shit esplose con infezioni in diversi paesi in tutto il mondo. La versione .thor di Locky è molto pericoloso e se rilevato, consiglio è di rimuoverlo a vista con un programma anti-malware e non pagare il riscatto richiesto di 0.5 BTC.

Scarica Malware Removal Tool, Per verificare se il sistema è stato interessato da Locky ransomware virus e la scansione del sistema per i file virus .SHIT

Locky .thor Variante - Che cosa fa (Descrizione metodologica)

La prima fase del virus ransomware è per essere diffusa. Per questo deve essere raggiunto, i creatori di virus hanno usato un metodo di consegna piuttosto furbo ma previsto. Usano messaggi e-mail di spam con differenti contant che mirano a ingannare gli utenti inesperti ad aprire un file archiviato con il nome, simile di seguito:

Dopo che il file archiviato è stato aperto, può contenere un file che è uno dei seguenti tipi di file

Una volta che l'utente apre il file, il processo di infezione è iniziata. Il file di infezione si collega in remoto a uno dei centinaia di host per scaricare il carico utile del .thor Variante di Locky ransomware.

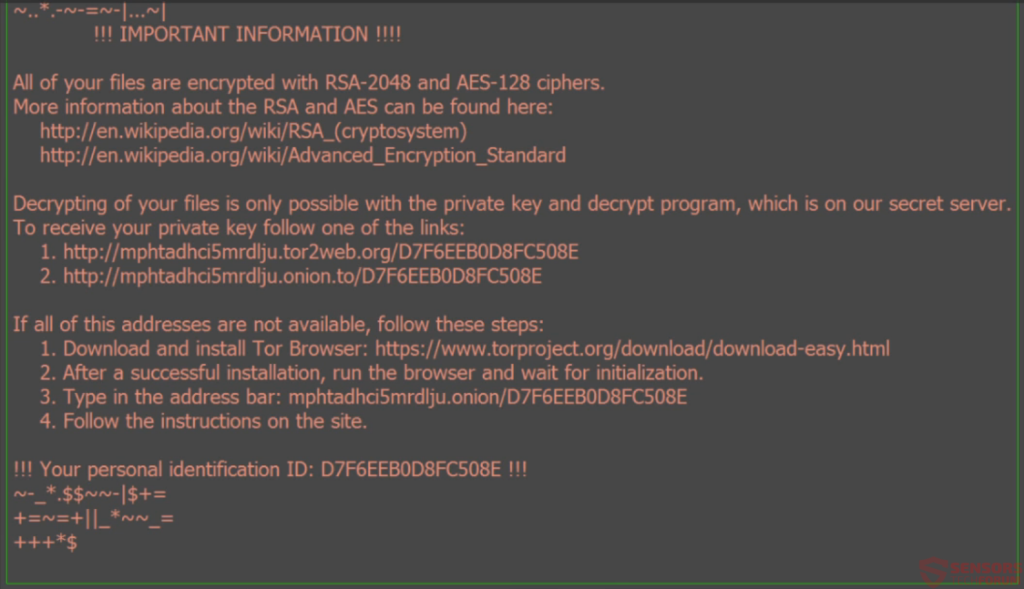

Una volta che il file è stato scaricato payload, il virus ransomware diventa immediatamente attiva da inizio per modificare le impostazioni di Windows.

Inizialmente, si connette ai server di comando e controllo per iniziare a fare affidamento informazioni in tempo reale sul fatto o meno l'infezione è successo e ciò che l'utente malintenzionato vuole essere fatto con il computer infetto. I centri di comando di Locky sono stati finora segnalati a nascondersi dietro i seguenti domini:

fvhnnhggmck.ru/linuxsucks.php

krtwpukq.su/linuxsucks.php

tdlqkewyjwakpru.ru/linuxsucks.php

185.102.136.77:80/linuxsucks.php

91.200.14.124:80/linuxsucks.php

91.226.92.225:80/linuxsucks.php

77.123.14.137:221/linuxsucks.php

Tra i file rilasciati di Locky Ransowmare è il file DLL che è responsabile per la crittografia dei file. Il virus può immediatamente eseguire il file, qualcosa che può anche essere conosciuto come un drive-by-download. Tuttavia, la variante .thor di Locky può anche rilasciare il file nella directory% Avvio% o modificare le chiavi di registro Run e RunOnce in modo che il criptato viene eseguito all'avvio di Windows.

Dopo che la crittografia è stato eseguito, proprio come il .estensione del file merda variante Locky, questa variante può anche causare il caos sul vostro computer. Si scende subito è note di riscatto unici, che sono una carta da parati e un file _WHAT_is.html.

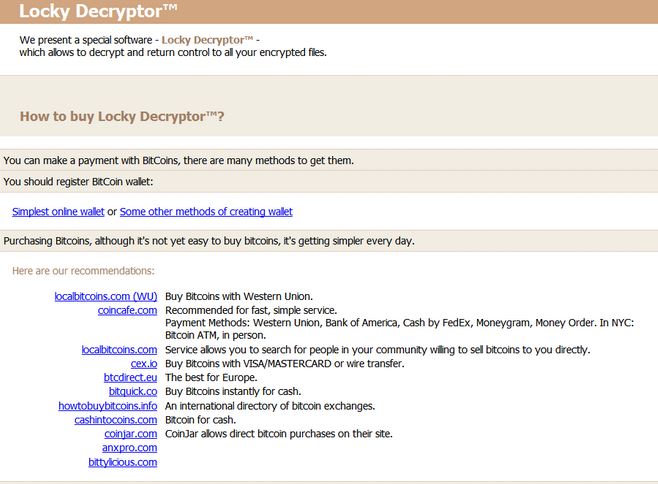

La nota su entrambi porta a un URL univoco appartenente al Locky ransomware che ha più le istruzioni su come creare un portafoglio BitCoin e pagare il riscatto in questo modo.

Dopo che la crittografia è stato fatto, la .thor Variante di Locky si assicura le versioni originali dei file sono andati per sempre, con la creazione di copie dei file crittografati e “traboccante” i file originali tramite diversi passaggi per la cancellazione. Si cancella anche copie shadow del volume, nel caso in cui ci sono alcuni con il seguente comando iniettato tramite prompt dei comandi di Windows.

Come faccio a rimuovere Locky ransomware e decifrare file .thor?

Purtroppo per tutti i Locky varianti, non v'è stato scoperto un singolo file di decrittazione. Puoi, tuttavia svolgere molte altre operazioni, come ad esempio il tentativo di trovare la chiave di decrittazione corrispondente alla criptato di Locky che ha crittografato i file e li ha fatti apparire come il seguente:

Un metodo per farlo è tramite un software di sniffing di rete, tuttavia bisogna cogliere il momento in cui il malware invia le informazioni tramite HTTP, UDP o TCP al server C2 dannoso.

Un altro modo di ottenere la chiave è pagando il riscatto, che non è raccomandato. Invece si può provare a utilizzare software di recupero dati e tentare di ripristinare alcuni dei file attraverso la scansione dei settori del disco rigido.

Scarica Malware Removal Tool, Per verificare se il sistema è stato interessato da Locky ransomware virus e la scansione del sistema per i file virus .SHIT