Die Malware-Forscher haben eine neue Kampagne, die Cyberkriminellen Targeting wird die PC-Benutzer registriert, Angriff auf sie mit Vawtrak Back Trojan. Nach den Sicherheitsexperten, die Angreifer verwenden VBS-Datei mit Ausführungspolitik Bypass-Flag und sich auf einen Kompromiss-Routine, die Nutzung von Microsoft Word-Dokumente, die mit bösartigen Makros verbunden sind beinhaltet. Die Banken, die von den Cyberkriminellen ausgerichtet sind, zählen Barclays und Bank of America, HSBC und Citibank, J.P. Morgan und Lloyd Bank.

Unmerkliche Taktiken

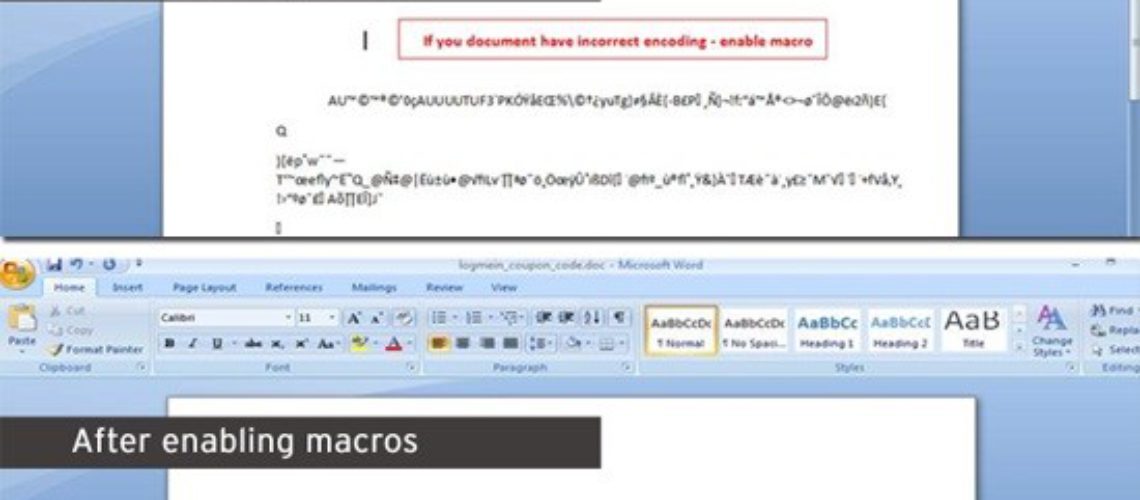

Die Cyberkriminellen wenden ausweichend und mehrere Taktiken, um den Angriff zu verbergen. Eines der Systeme sie gelten, ist die Dokumentinhalte liefern, dass Rührei aussieht und klar erst nach einer Makro-Funktion wird verwendet,, in der Softwarekomponente von Word gefunden. Eine andere Taktik ist die Lieferung von VBS-Datei, die mit einer aktivierten Flagge für Execution Policy Bypass kommt. Diese Flagge wird in der Regel durch die Systemadministratoren in Form eines Sicherheitsmechanismus, um Benutzer daran, Skripte, die nicht mit den politischen Anforderungen nicht entsprechen, zu verhindern.

Die Bypass-Befehl Script erlaubt, Dateien ohne Warnungen und ohne Einschränkungen ausführen. Die schädlichen E-Mails, die die Benutzer erhalten so tun, als den Ruf von Dienstleistungen wie FedEx oder American Airlines kommen, Benachrichtigen der Empfänger über eine Ankunft eines Pakets oder einer Transaktion mit ihrer Karte. Diese Nachrichten sind mit einem Befestigungs – ein Dokument in Word, die weitere Informationen bietet über die Sache, die in der Nachricht dargestellt wird.

Da die Opfer öffnen Sie die Textdatei, Sie werden aufgefordert, die Makros zu ermöglichen - mit legitimen Zweck eine Sammlung von Befehlen zur automatisierten Routinen in einem Office-Dokument ausführen. Dieses Feature ist standardmäßig von Microsoft in allen Office-Komponenten aktiviert, wie es begonnen, die von bösartigen Akteure missbraucht. Die Benutzer, Makros für automatisierte Aufgaben benötigen können diese Makros manuell aus dem Produkt zu ermöglichen.

Mit der aktuellen Kampagne Vawtrak das Makro enthält Befehle für das Herunterladen eines VBS-Skript, eine Batch-Datei und eine Powershell-Datei. Der Prozess geht so - die Batchdatei führt die VBS, und es stellt sich die Powershell-Datei, die die Malware in das PC-System Trichter führt. Die Cyber-Kriminelle nutzen diese dreistufigen Infektionskette als Ausweichtaktik. Diese Theorie wird durch die Bypass-Ausführungs-Flag, die für die VBS-Skript gesetzt wird unterstützt.

USA - am stärksten betroffen

Nach den Untersuchungen der Malware-Experten, die Vawtrak stibitzt Login-Daten in Microsoft Outlook angelegt und die Anmeldeinformationen in Google Chrome und Mozilla Firefox gespeichert, und FTP-Clients. Die Vawtrak Trojan wurde analysiert, um in den Webbrowser Haken, ohne zuvor den SSL-Mechanismus.

Die Cyberkriminellen führen Sie den Anschluss an die Bank durch ihre Infrastruktur und dienen dem Kunden geänderten Seiten. Auf diese Weise wird das Opfer in die Bereitstellung von eigenen zweistufigen Authentifizierungscode ausgetrickst. Dann sieht es so aus, als ob die betrügerische Transaktionen werden vom System des Opfers durchgeführt.

Diese Version von Vawtrak hat vor allem die Nutzer in den USA infiziert (60 %), gefolgt von den Benutzern in Japan (10 %), Deutschland (7 %), gefolgt von Vereinigtes Königreich (4.5 %) und Australien (3.5 %).