De malware forskare har registrerat en ny nätbrottsling kampanj som riktar de PC-användare, attackera dem med Vawtrak bakning trojanska. Enligt säkerhetsexperter, angriparna använder VBS-fil med exekveringspolicy bypass flagga och förlita sig på en kompromiss rutin som inkluderar användning av Microsoft Word-dokument som är förknippade med skadliga makron. De banker som är riktade av cyberbrottslingar inkluderar Barclays och Bank of America, HSBC och Citibank, J.P. Morgan och Lloyds Bank.

omärkliga taktik

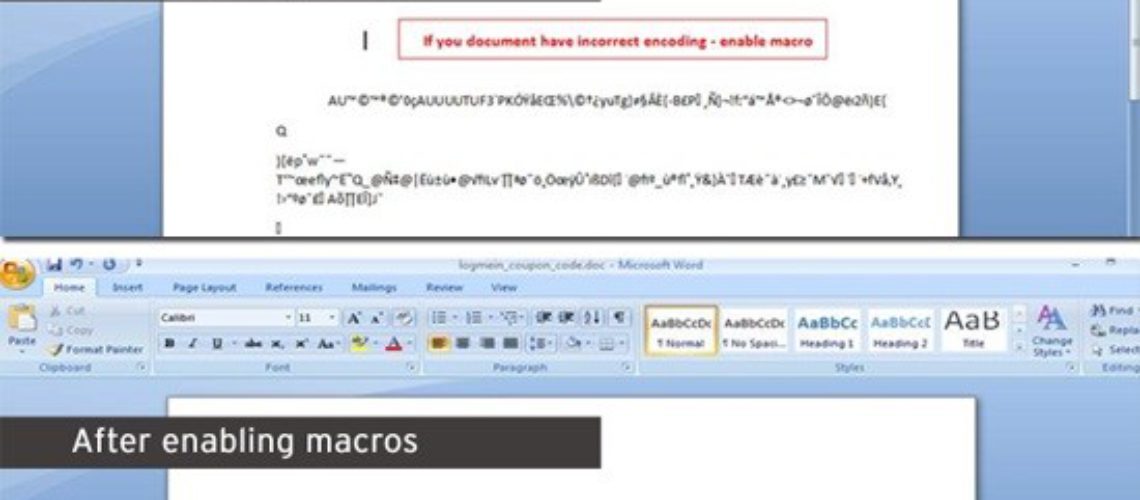

De cyberbrottslingar tillämpar undvikande och flera taktik i syfte att dölja attacken. Ett av de system som tillämpas är att ge dokumentinnehåll som ser oordning och blir klar först efter en makro funktion används, finns i mjukvarukomponenten av ord. En annan taktik är leveransen av VBS-fil som kommer med en aktiverad flagga för Execution Policy bypass. Att flagga används vanligtvis av systemadministratörer i form av en säkerhetsmekanism för att hindra användare från att lansera skript som inte uppfyller de politiska kraven.

Bypass kommandoskript tillåts köra filer utan att utfärda varningar och utan begränsningar. De skadliga e-postmeddelanden som användarna får låtsas komma från välrenommerade tjänster som FedEx eller American Airlines, meddela mottagarna om en ankomst av ett paket eller en transaktion med sina kort. Dessa meddelanden kommer med en bifogad fil – ett dokument i Word som ger mer information om saken som presenteras i meddelandet.

Som offren öppna textfilen, De uppmanas att göra det möjligt för makron - en samling av kommandon med legitima syftet att köra automatiserade rutiner i ett Office-dokument. Den funktionen är aktiverad som standard från Microsoft i alla Office-komponenter, som det började missbrukas av skadliga aktörer. De användare som behöver makron för automatiserade uppgifter kan aktivera dessa makron manuellt från produkten.

Med nuvarande Vawtrak kampanjen makrot innehåller kommandon för att ladda ner en VBS script, en batch-fil och en Power fil. Processen går sådär - kommandofilen kör VBS, och det visar det utför Power fil som kanaliserar det skadliga programmet i PC-systemet. Cyber brottslingar använder denna trestegs infektion kedjan som ett undandragande taktik. Denna teori stöds ytterligare av exekverings bypass flagga som är satt för VBS script.

Användare i USA - mest drabbade

Enligt den forskning av skadliga experterna, den Vawtrak pilfers logga in data används i Microsoft Outlook och referenserna lagras i Google Chrome och Mozilla Firefox, och FTP-klienter. Den Vawtrak Trojan analyserades för att koppla in i webbläsaren och förbi SSL mekanismen.

De cyberbrottslingar köra anslutning till banken genom sin infrastruktur och servera kunden med ändrade sidor. På detta sätt offret luras att lämna ut en två-steg autentiseringskoden. Sen ser ut som om de bedrägliga transaktioner genomförs från systemet av offret.

Denna version av Vawtrak har smittat främst användare i USA (60 %), följt av användarna i Japan (10 %), Tyskland (7 %), följd av Storbritannien (4.5 %) och Australien (3.5 %).