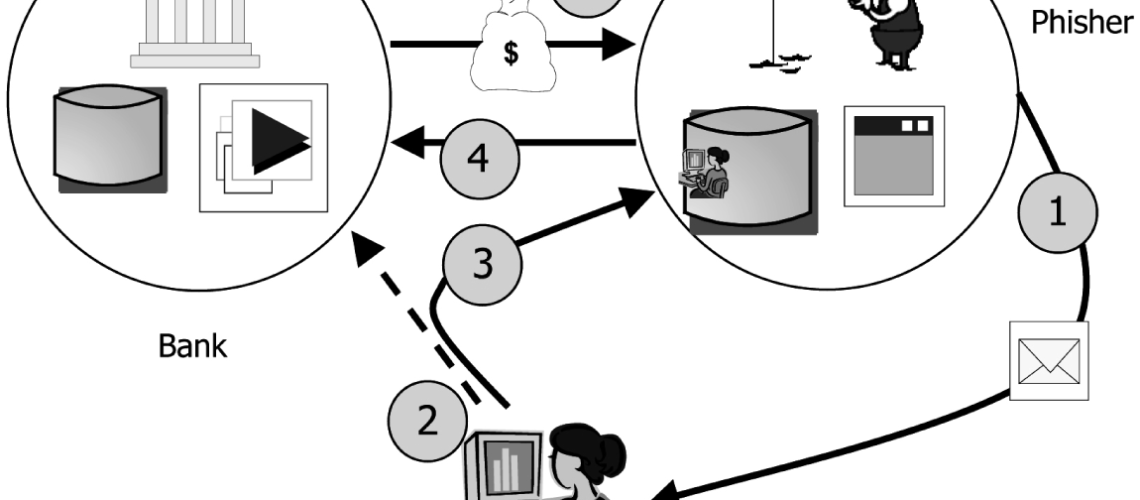

Phishing é uma tentativa mal-intencionado para adquirir informações sensíveis, incluindo senhas, usernames, códigos de segurança, detalhes de cartões de crédito, que é mascarada como uma comunicação eletrônica confiável. Esta comunicação está fingindo vir de sites sociais populares, bancos, sites de leilões, Os administradores de TI e processadores de pagamento online, mas na verdade é proveniente de criminosos cibernéticos.

Phishing é uma tentativa mal-intencionado para adquirir informações sensíveis, incluindo senhas, usernames, códigos de segurança, detalhes de cartões de crédito, que é mascarada como uma comunicação eletrônica confiável. Esta comunicação está fingindo vir de sites sociais populares, bancos, sites de leilões, Os administradores de TI e processadores de pagamento online, mas na verdade é proveniente de criminosos cibernéticos.

Os e-mails de phishing geralmente contêm links para vários sites que estão infectados com malware. Os e-mails em si são enviadas como mensagens instantâneas ou e-mail spoofing como, enganar os usuários e direcionando-os para inserir detalhes pessoais em sites falsos que se parecem os legítimos.

Phishing é uma ameaça que está crescendo. O dano que pode ser feito por phishing pode variar de uma negação de acesso ao e-mail a uma perda financeira significativa. O aumento do número de incidentes de phishing provocou certa legislação, técnico de segurança e medidas de conscientização pública.

Phishing no passado e hoje

As primeiras tentativas de phishing foram feitas no início de 1995 pelo programa AOHell, tentador cortar os usuários da AOL. O nome do termo veio o hacker popular da 90 de Khan Smith. Este termo foi adotado como o tag mais comum HTML é<><‘, e não podia ser detectado pela equipe AOL. O símbolo se assemelha peixes e, assim, veio “phishing”.

Em 2003 foi registrado o primeiro ataque de phishing conhecido contra um banco. Phishing Mais tarde começou a segmentação de clientes usando serviços de pagamento online. Nos últimos anos, os principais alvos das campanhas de phishing são os sites de redes sociais, apontando para o roubo de identidade.

No final do 2013 Foi registada uma das maiores tentativas de phishing quando o Cryptolocker ransomware infectou mais de 250 000 PCs com anexo de email de um arquivo Zip fingir ser uma reclamação do cliente. Os arquivos dos usuários foram bloqueados pelo ransomware, e os usuários tem um pedido de pagamento contra a chave para desbloquear o seu pedaço files.Another de ransomware usando táticas de phishing é Cryptowall. Neste caso, o anexo do e-mail de spam contém arquivos PDF maliciosos e pastas .zip.

As técnicas de phishing

- Spear phishing – estas são tentativas de phishing direcionados a certas empresas ou indivíduos. Os atacantes têm como objectivo recolher informações pessoais. Este é o ataque mais bem sucedido de pesca.

- Phishing Clone - um ataque baseado em um e-mail legítimo e usado anteriormente que contém um link ou anexo. O conteúdo ou o endereço é clonado a partir de um contato idênticos. A mensagem maliciosa é enviado a partir do endereço de e-mail que é mascarado para aparecer como vindo do remetente original.

- Whaling - ataques de phishing direcionados a executivos seniores em alvos de alto perfil. Um tipo de caça às baleias ataque de phishing é o ataque Vampira Wi-Fi.

Os Métodos de phishing

- Manipulação Link - engano técnico que faz a ligação parece ser a partir de uma determinada organização. Os phishers utilizam frequentemente subdomínios e endereços de URL que estão com erros ortográficos.

- Filtrar evasão - estas são imagens que não são fáceis de detectar pelos filtros anti-phishing. Como uma resposta a eles, os filtros anti-phishing se tornou mais sofisticado e agora são capazes de descobrir o texto que está escondido nas imagens.

- Site falsificação - a vítima é atraída para entrar em um site de phishing e é direcionado para entrar. Com este ataques de phishing, os criminosos cibernéticos coletar nomes de usuários e senhas. Eles são especialmente perigosos quando o site que foi obtido é de um banco ou de um sistema de pagamento. Essa falha foi usada contra o PayPal em 2006.

- Phishing Phone - estas são as mensagens que fingem vir de funcionários do banco. Os usuários são atraídas para discar um número de telefone em conexão com problemas com suas contas bancárias. Esta é a forma como os seus números de conta e PIN são roubados.

- Pop-ups - elas são definidas em credenciais de páginas web e pedido legítimo do banco, fazendo com que os usuários acreditam que o banco é aquele que solicita esses detalhes.

- Tabnabbing - uma nova técnica usando a navegação por abas, direcionar os usuários para sites afetados.

- Gêmeos do Mal - muito difícil de detectar, o cibercriminoso faz uma rede sem fio falso que se parece com a rede legítimo usado em vários locais públicos. Esta é a forma como eles roubam informações e senhas de cartão de crédito.

Estratégias anti-phishing

Desde 2007 estratégias de muitos anti-phishing tem sido aplicado de forma a proteger o pessoal e os dados financeiros dos usuários de PC. Hoje aplicamos várias técnicas para combater as tentativas de phishing. A teia, telefone e e-mail de phishing tentativas agora podem ser comunicados às autoridades.

Entre as primeiras estratégias utilizadas é treinar pessoas para reconhecer tais tentativas e não respondem a eles. Além de que muitas medidas anti-phishing foram incorporados nos navegadores para proteção.

Naturalmente, ações judiciais foram tomadas também. O primeiro processo contra um golpista suspeito foi apresentado em 2004, e seguido por muitos mais. Em 2005 foi aprovada a Lei Anti-Phishing pelo Congresso dos Estados Unidos. As empresas também se juntaram esforços para se opor aos ataques de phishing.