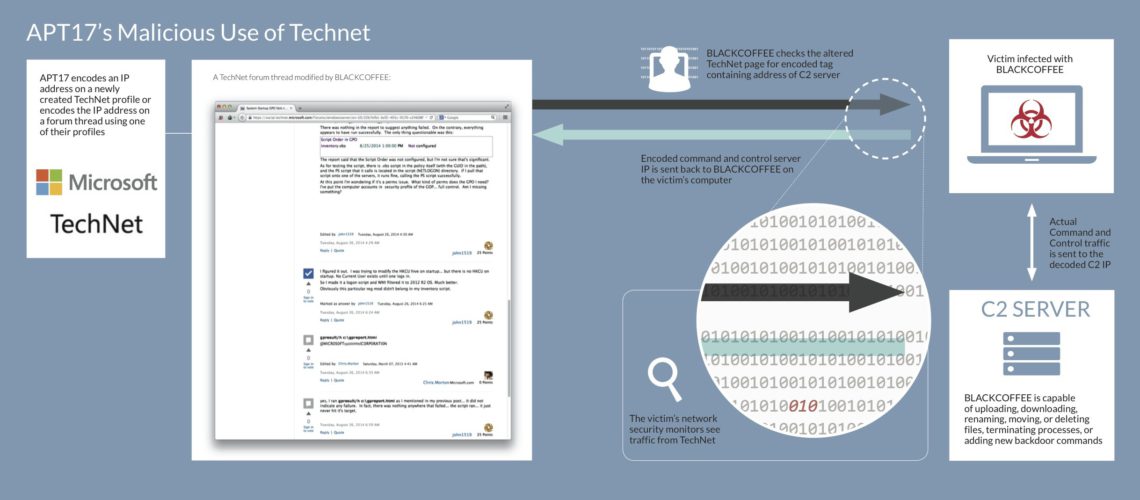

portal TechNet da Microsoft tem sido empregada por um grupo de ameaças persistentes avançadas chinês, a fim de esconder o endereço IP do C&C (comando e controle) servidores de um malware conhecido como BLACKCOFFEE que tem sido utilizado em operações de ciber-espionagem.

Cordas do endereço IP são criptografados e escondidos em vários tópicos no fórum, comentários ou páginas de perfil. Depois de comprometer o sistema, o malware acessada los. Esta técnica é conhecida como “resolvedor cair morto.”

C&C String é escondido entre certos marcadores

Especialistas com Microsoft Centro de Inteligência e FireEye analisou o método em detalhes. Eles fecharam as páginas onde os IPs foram localizados e sinkholed um deles, o que lhes permitiu observar a atividade recente de BLACKCOFFEE.

Os agressores são conhecidos como APT17 ou DeputyDog. O trabalho do grupo em diferentes versões BLACKCOFFEE foi encontrado por pesquisadores desde 2013. FireEye relata que as atividades dos vigaristas têm afetado entidades governamentais nos EUA, escritórios de advocacia, empresas de mineração, empresas de TI, e uma série de organizações não-governamentais.

Como o BLACKCOFFEE Operar?

Assim que BLACKCOFFEE está instalado em uma máquina, que realizar as seguintes operações:

- dados Exfiltrates

- Acrescenta novas informações

- Cria um escudo inversa

- Cria um log

- Finaliza os processos em execução

analistas FireEye explicar que BLACKCOFFEE inclui os links para as páginas do TechNet que contêm os endereços para o servidor de comando e controle. A cadeia numérica pode ser encontrado sob uma forma codificada entre estes dois marcadores: “@ MICR0S0FT” e “C0RP0RATI0N.”

Assim que o malware decodifica o endereço, ele recebe instruções a partir do C&servidor C e fornece dados roubados.

Mesmo método pode ser usado por outros programas

Esta técnica permite que os criminosos para atrasar a detecção de qualquer dos sistemas utilizados pelo atacante via análise binário da ameaça. Nesse caso, Se uma máquina infectada é detectada e analisada, a operação não é interrompida eo resto dos computadores afetados ainda são manipulados pelos autores de ameaças.

A tática de esconder o C&Endereço C tem sido observado em campanhas de ciber-espionagem anteriores. Cordas do endpoint de comunicação foram detectados até mesmo em sites como Facebook e Twitter.

especialistas FireEye alertam que outros criminosos cibernéticos pode já adotaram a técnica.