Este post é feito, a fim de mostrar como você pode remover a .boston vírus arquivos de ransomware PARAR e como você pode restaurar arquivos, encriptada com o adicionou .boston extensão de arquivo.

No entanto, outra variante do ransomware PARAR foi detectado na natureza, desta vez usando a extensão do arquivo .boston. o ransomware, como outras variantes de PARAR visa criptografar os arquivos nos computadores infectados por ele com a ideia principal para obter as vítimas a pagar o resgate, a fim de obter os arquivos para ser novamente operacional. O vírus dá um prazo de 24 horas para o resgate a ser pago em cryptocurrencies e se não for atendida, os aumentos de preços. Se o seu computador foi infectado pelo .arquivos boston vírus, sugerimos que você leia este artigo para saber mais sobre o que ele faz, como ele se espalha e como você pode removê-lo e tentar restaurar seus arquivos.

| Nome ameaça | .Boston Arquivos Ransomware |

| Categoria | vírus ransomware. |

| Atividade principal | Variante do vírus ransomware PARAGEM. Infecta o computador depois que criptografa documentos importantes e os mantém como reféns até que um resgate seja pago. |

| Sinais de Presença | Os arquivos são criptografados com uma .boston extensão de arquivo e nota de resgate é descartado com instruções de resgate. |

| Espalhar | Via malicioso spam de e-mail e um conjunto de ferramentas de infecção. |

| Detecção + Remoção | REMOÇÃO ferramenta de download PARA .boston Arquivos Ransomware |

| Recuperação de arquivos | Baixar Software de Recuperação de Dados, para ver quantos arquivos criptografados por .boston Arquivos Ransomware ransomware você será capaz de recuperar. |

O vírus de parada foi visto em uma nova variante, desta vez usando o .boston extensão de arquivo. Ela está relacionada com a anterior .despesa e .bosque uns. O novo ransomware PARAR também se comunica via e-mail através do qual se envia um decrypter após o resgate foi pago. No caso de você é uma vítima do novo ransomware parar de usar o .boston sufixo, aconselhamo-lo a ler este artigo e aprender como remover os arquivos de vírus e tentar decodificar .atordoar objetos criptografados.

.Vírus Boston Ransom - O que ele faz

Sendo uma variante da família ransomware PARAR, que existe em centenas de variantes, muitos dos quais são decryptable, .boston ransomware foi relatado para soltar um ou mais arquivos executáveis no %Dados do aplicativo% diretório do Windows.

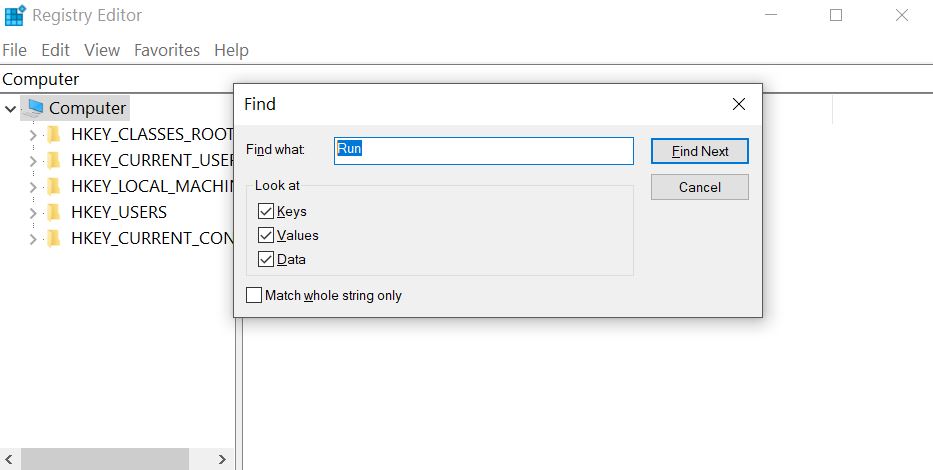

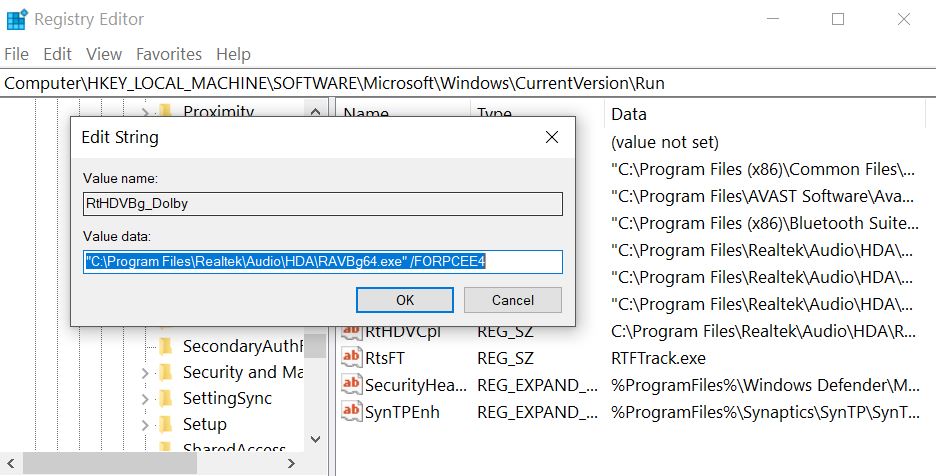

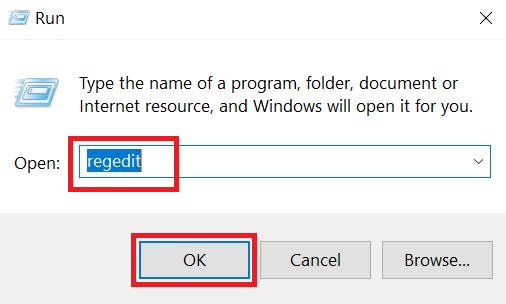

Após fazer isso, o vírus pode modificar as entradas do Registro do Windows, mais especificamente a sub-chave de Shell com a seguinte localização:

- HKLM / Software / Microsoft / WindowsNT / CurrentVersion / Winlogon / Shell

Então, o vírus .boston também pode modificar a chave de registro Run para executar o arquivo executável(com) no diretório%% AppData. A chave é com o seguinte caminho:

- HKLM / Software / Microsoft / Windows / CurrentVersion / Run /

Isto pode resultar na inicialização arquivo de vírus juntamente com o processo de arranque do Windows.

O ransomware PARAR também cai um arquivo de nota de resgate com uma mensagem de resgate e coloca-lo em algum lugar fácil de localizar. Então, .Boston vírus ransomware pode anexar arquivos com uma extensão de mesmo nome.

Após o processo de criptografia de PARAR ransomware foi concluída, O vírus também pode excluir o VSS (cópias de sombra) no computador infectado para evitar vítimas de restaurar seus arquivos via esses backups.

PARE .boston ransomware - Como cheguei Infected

O processo de infecção de PARAR ransomware é conduzido principalmente através de e-mails de spam que têm mensagens enganosas incorporados dentro deles. Tais mensagens podem fingir ser enviado a partir de serviços como o PayPal, USPS, FedEx e outros. Eles podem conter anexos que fingem ser facturas e outro tipo falso de arquivos. Outras técnicas de engenharia social incluem:

- botões e imagens falsas como se os e-mails são enviados a partir de um site de mídia social, como LinkedIn.

- ligações de PayPal fraudulentas.

- Links para Google Drive e falsos e-mails que têm a mesma aparência como se eles são enviados do Google.

Outras ferramentas de infecção também pode incluir o uso de sites de torrent e outros sites de terceiros para carregar atualizações falsas, instaladores falsos, bem como outros executáveis fraudulentas.

Remover PARAR .boston ransomware e Get arquivos criptografados Voltar

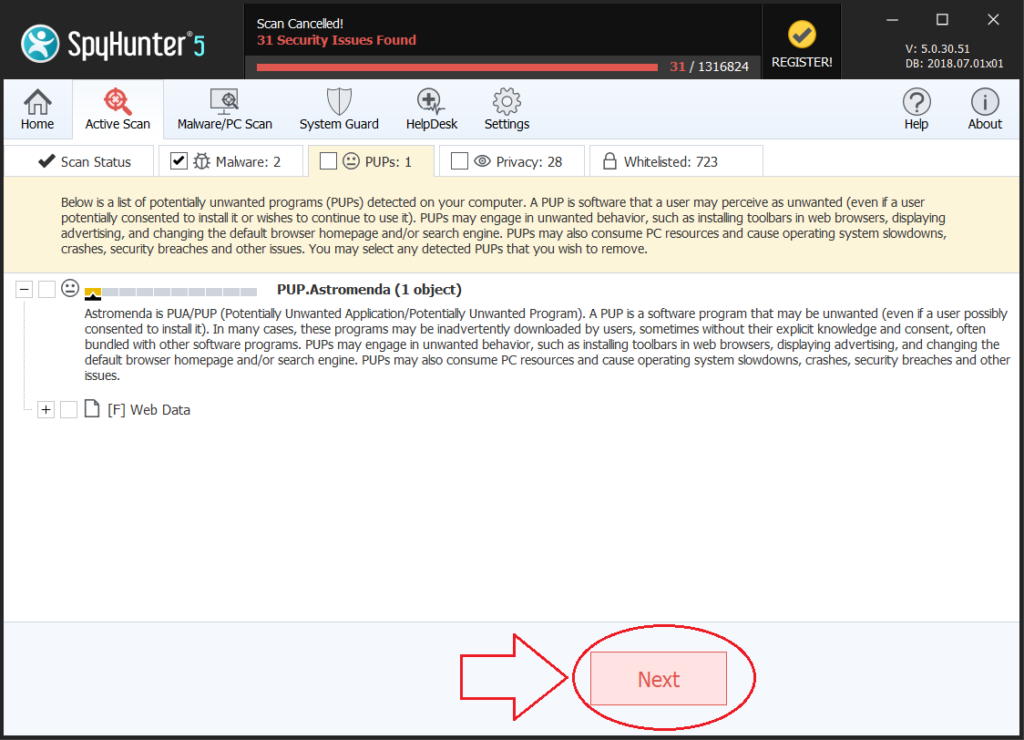

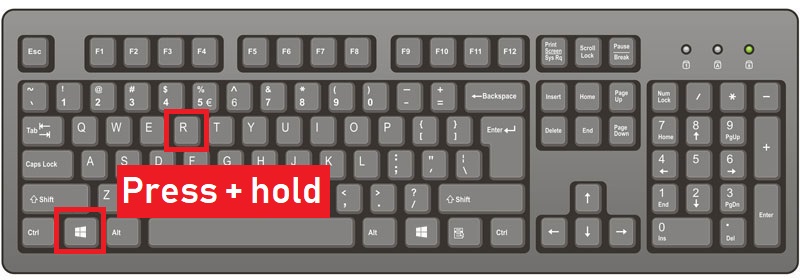

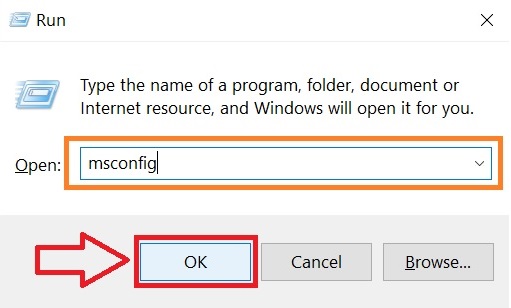

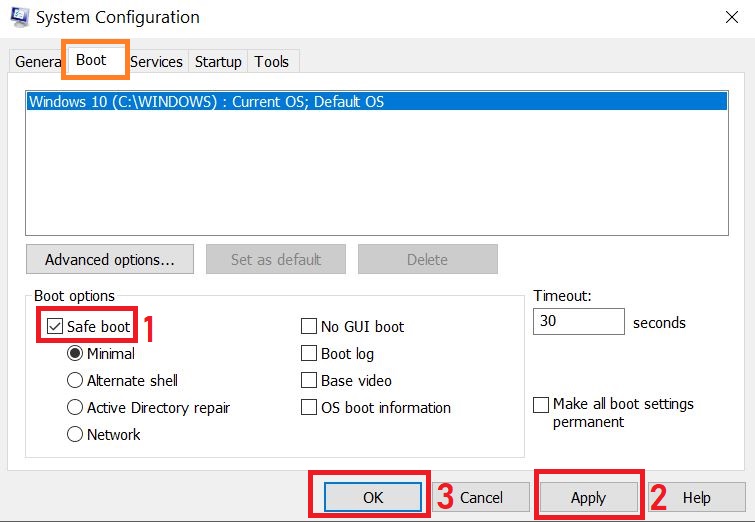

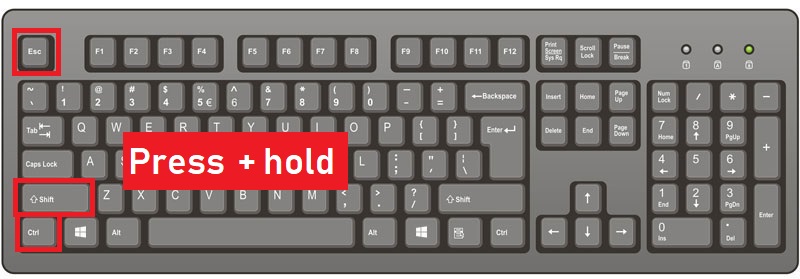

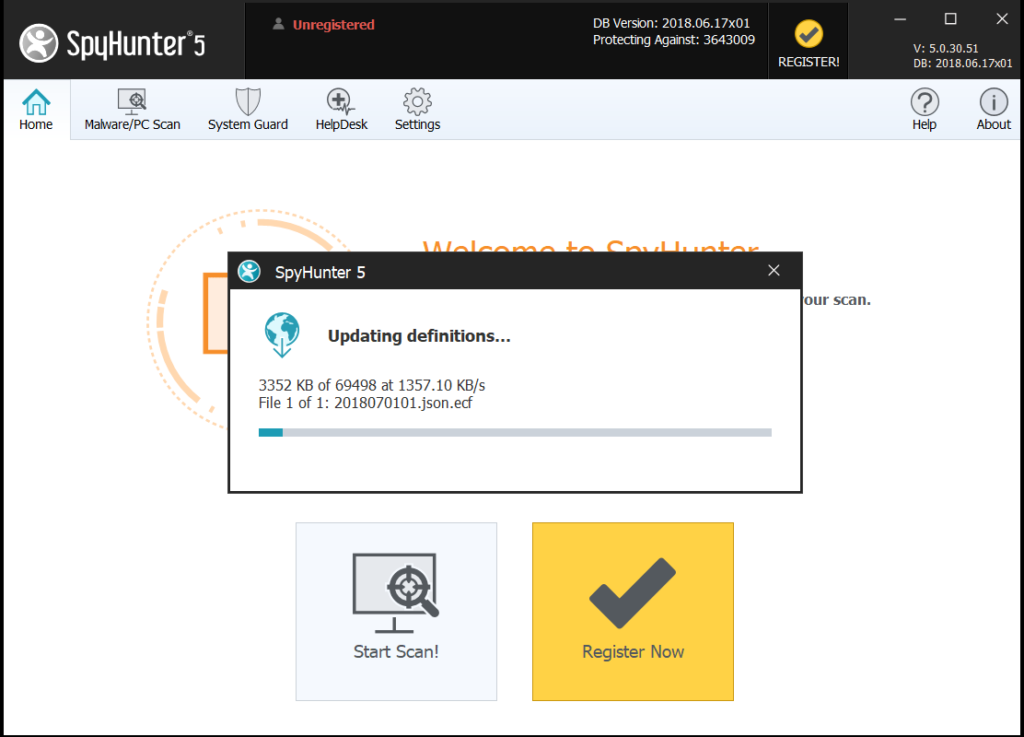

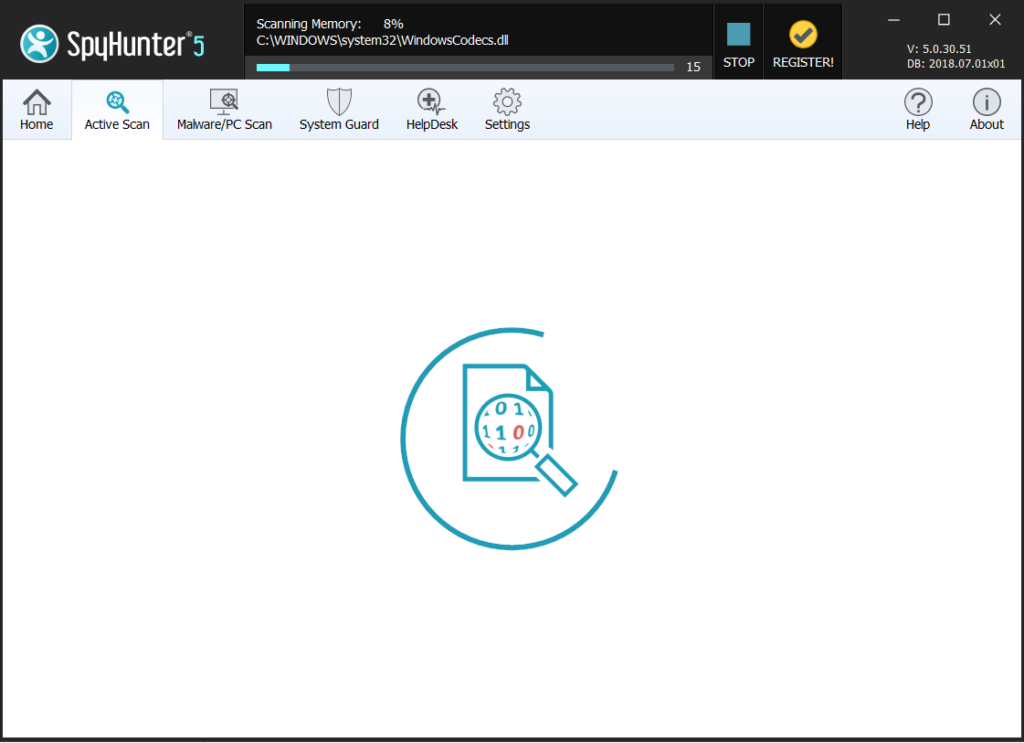

Para a remoção do .boston variante do ransomware PARAR, recomendações são para se concentrar em seguir as instruções de remoção abaixo e iniciar o computador no Modo de Segurança. No caso de remoção manual nas instruções a seguir não funcionam para você, profissionais de segurança recomendo baixar uma ferramenta anti-malware poderosa que irá remover rapidamente .boston ransomware e proteger o seu computador no futuro, bem. Se você deseja restaurar arquivos criptografados por PARAR, temos oferecido várias sugestões abaixo que pode ser capaz de ajudar com esta questão.

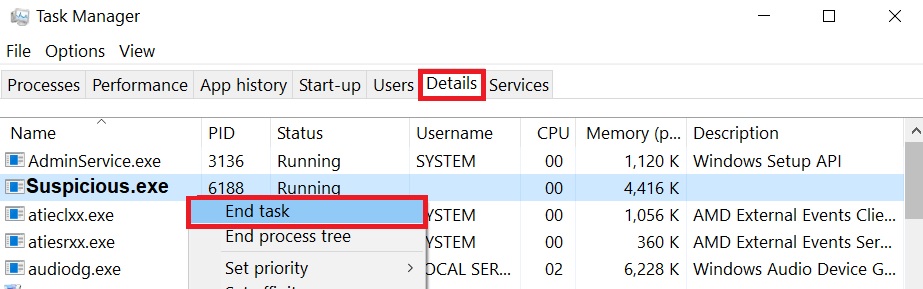

Preparação antes da remoção do .boston Arquivos Ransomware: 1.Certifique-se de fazer backup de seus arquivos. 2.Certifique-se de ter esta página de instruções sempre aberta para que você pode seguir os passos. 3.Seja paciente como a remoção pode demorar algum tempo. Passo 1: Reinicie o computador no Modo de Segurança: Passo 2: Cortar .boston Arquivos ransomware no Gerenciador de tarefas