Wat is de Teslacrypt.K ransomware? Wat zijn Teslacrypt.K-bestanden? Hoe Teslacrypt.K virusbestanden te openen? Hoe Teslacrypt.K te verwijderen en gecodeerde gegevens te herstellen?

Een virus dat bestanden versleutelt het toevoegen van een eigen extensie aan hen en vraagt vervolgens losgeld uitbetaling voor de ontcijfering van de bestanden op het in contact brengen van de e-mail is gemeld om buiten te zijn in het wild. Het virus is door malware-onderzoekers de Teslacrypt.K-ransomware genoemd en is ook wat een onderdeel lijkt te zijn van de beruchte Teslacrypt.K-losgeldvarianten. De malware is zeer specifiek in zijn methoden van encryptie, aanvallende alleen kritieke bestanden die vaak worden gebruikt. Iedereen die is geïnfecteerd door de Teslacrypt.K-ransomware zou dit artikel moeten lezen om te leren hoe Teslacrypt.K te verwijderen, waarna de bestanden gratis kunnen worden gedecodeerd.

| bedreiging Naam | Teslacrypt.K |

| Categorie | Ransomware / Cryptovirus. |

| Hoofdactiviteit | Infecteert de computer waarna versleutelt belangrijke documenten, foto's en andere belangrijke bestanden en houdt ze in gijzeling totdat er een losgeld wordt betaald. |

| Tekenen van Presence | Bestanden worden versleuteld met de Teslacrypt.K's eigen bestandsextensie en gebruikers worden afgeperst om losgeld te betalen om de gegevens weer aan het werk te krijgen.. |

| Verspreiding | Via schadelijke e-mail spam en set van infectie gereedschap verspreid online. |

| Detection + Removal |

Voor ramen: DOWNLOAD WINDOWS REMOVAL TOOL VOOR Teslacrypt.K |

Teslacrypt.K – Hoe waren je Infected With It

Deze interessante variant van deze malware heeft de mogelijkheid om gebruiker pc's te infecteren via ofwel een schadelijke website link of een e-mailbijlage dat een kwaadaardig karakter. Niet alleen dit, maar de malware heeft ook de mogelijkheid om zich te verspreiden in social media, op verdachte websites en zich voordeed als een nep-key generator of andere valse software gepost op download websites.

Nadat u de schadelijke bestanden van de Teslacrypt.K ransomware heeft geopend, de infectie kan doorgaan, afhankelijk van hoe het virus is geprogrammeerd. Dit type malware heeft een zwaar verborgen tussenpersoon kwaadaardig bestand dat de mogelijkheid moet worden uitgevoerd zonder dat u zelf in de gaten te. Zodra het bestand is uitgevoerd, het begint onmiddellijk de kwaadaardige payload-bestanden van Teslacrypt.K uit te pakken of de payload te downloaden van een distributiewebsite.

Nadat de payload bestanden zijn gedownload, zij kunnen zich in een van de hieronder genoemde directory:

- %Roamen%

- %Gemeenschappelijk%

- %Opstarten%

- %App data%

- %Local%

Vervolgens, Teslacrypt.K zou naar verluidt ook de schaduwkopieën verwijderen(Windows Back-ups) van de geïnfecteerde computer en het kan uit te voeren dat het zonder de door u zelf in de gaten door het uitvoeren van de vssadmin commando in “/ quiet” -modus, bij voorbeeld:

In aanvulling op deze, de Teslacrypt.K ransomware heeft ook ondersteuning voor veelgebruikte bestandstypen die, als ze onmiddellijk worden gedetecteerd en versleuteld. Het exacte aantal bestandstypen kan versleutelen is enorm, maar waarschijnlijk de volgende vaak gebruikte bestanden worden versleuteld:

- Videos.

- Microsoft Word-bestanden.

- Microsoft Excel-spreadsheets.

- Afbeeldingen.

- databases.

- Power Point presentaties.

Na de bestanden die zijn versleuteld door de Teslacrypt.K ransomware, kunnen ze niet meer worden gebruikt. Dit is omdat de gegevens in deze bestanden wordt vervangen door de gegevens van de gebruikte codering door haar. Als gevolg hiervan genereert het virus een decoderingssleutel die wordt bewaard door de cybercriminelen die achter Teslacrypt zitten. . De ransomware kunnen andere activiteiten uit te voeren als reactie losgeld meldingen vragen om contact op met de e-mail op de bestanden of zelfs de achtergrond veranderen. Hoe dan ook, je zal het weten, u besmet.

Wat te doen als ik besmet ben met de Teslacrypt.K Ransomware

In het geval u hebt gezien uw bestanden versleuteld met de extensie bovenstaande, malware onderzoekers bevelen aan om uw eigen oplossing te zoeken en niet te betalen het losgeld. Gelukkig, voor deze specifieke dreiging, je kan gewoon in staat om uw bestanden te herstellen. Daarom is het raadzaam om eerst de Teslacrypt.K ransomware van uw computer te verwijderen door de stapsgewijze verwijderingsinstructies hieronder te volgen. Wees gewaarschuwd dat als u dit virus wilt volledig gewist in een kwestie van minuten, Het is sterk aan te raden Teslacrypt.K automatisch te verwijderen via een geavanceerd anti-malwareprogramma. Dergelijke software is bedoeld om automatisch naar elk bestand met betrekking tot de Teslacrypt.K van uw computer te zoeken en het te wissen en het weer veilig en bruikbaar te maken.

Voorbereiding voor verwijdering van Teslacrypt.K:

1.Zorg ervoor dat u back-up van uw bestanden.

2.Zorg ervoor dat u deze pagina instructies altijd open, zodat u de stappen kunt volgen.

3.Wees geduldig als de verwijdering enige tijd duren.

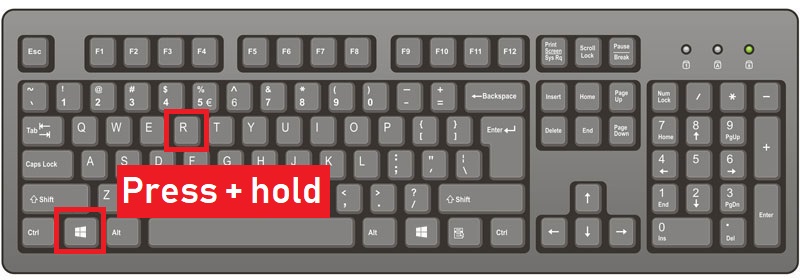

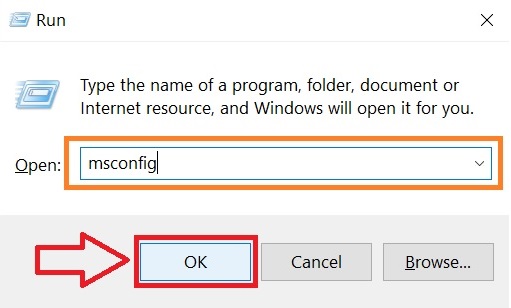

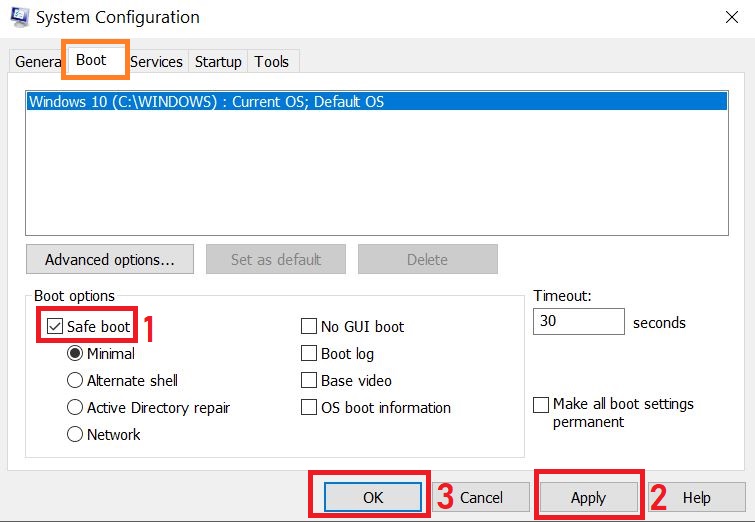

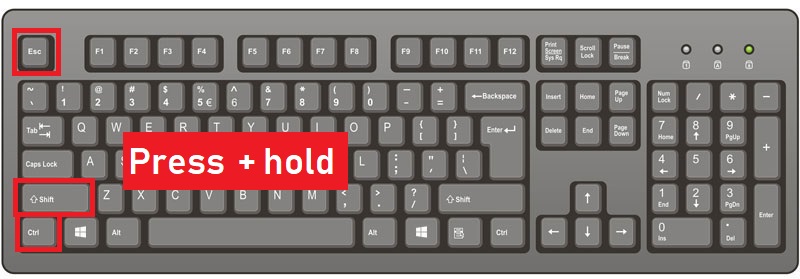

Stap 1: Start de computer opnieuw in de veilige modus:

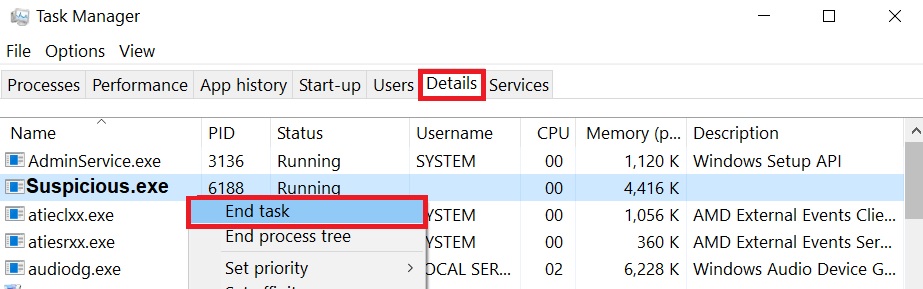

Stap 2: Knip Teslacrypt.K uit in Taakbeheer

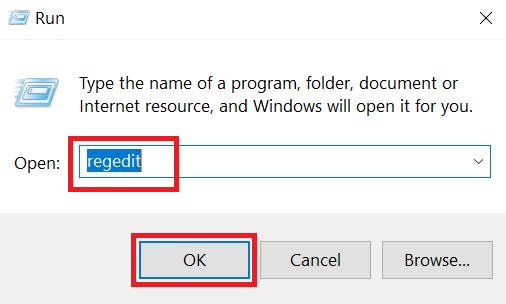

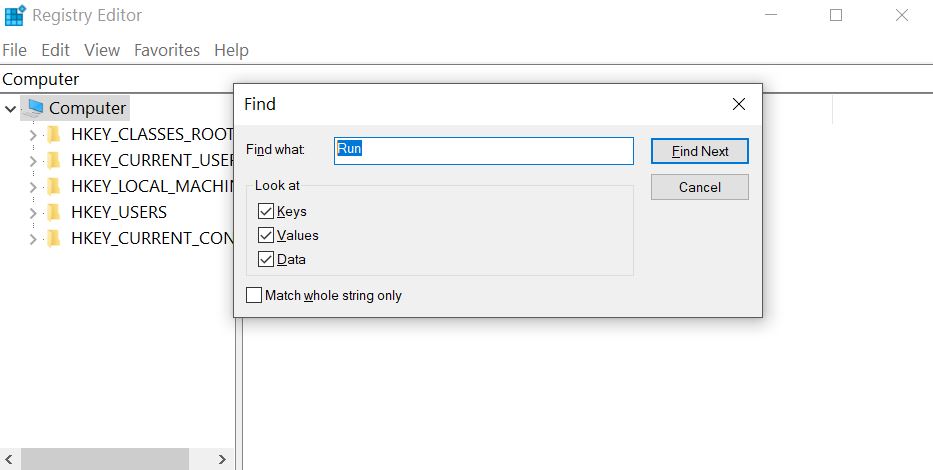

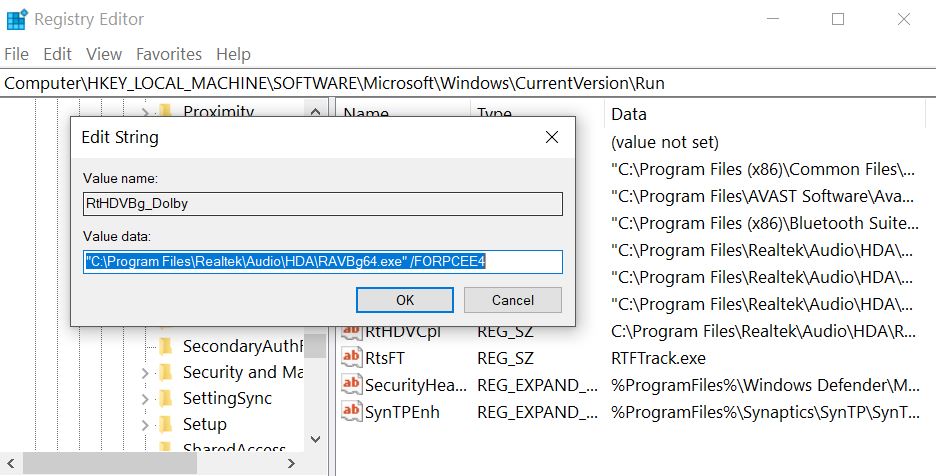

Stap 3: Elimineer de schadelijke registers van Teslacrypt.K.

Voor de meeste Windows-varianten:

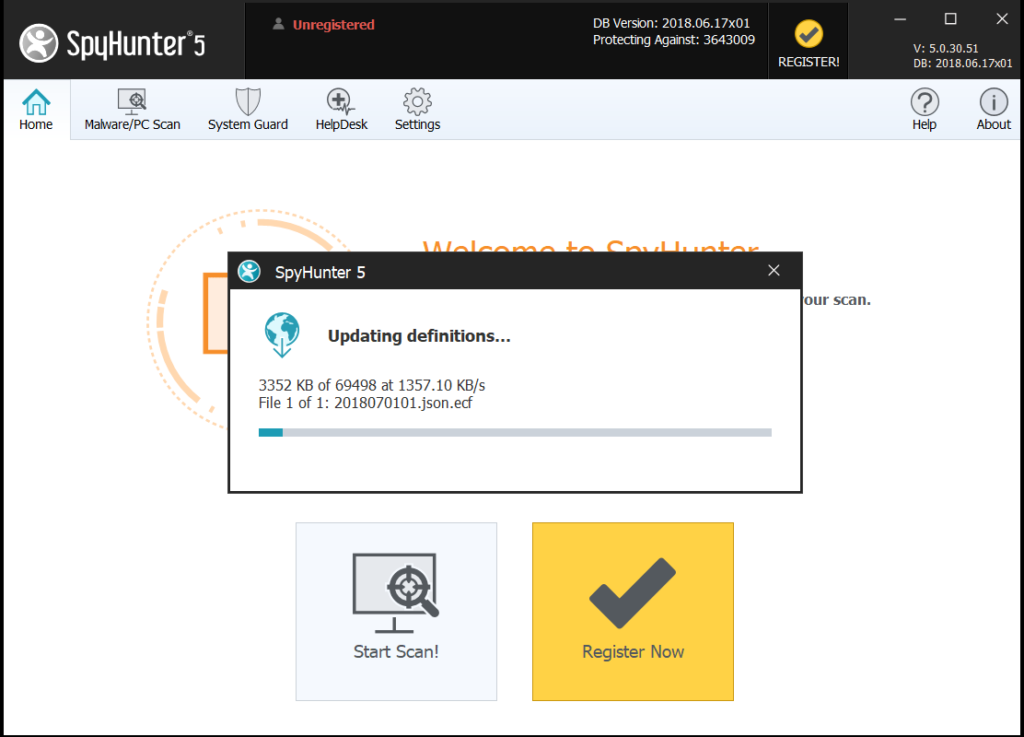

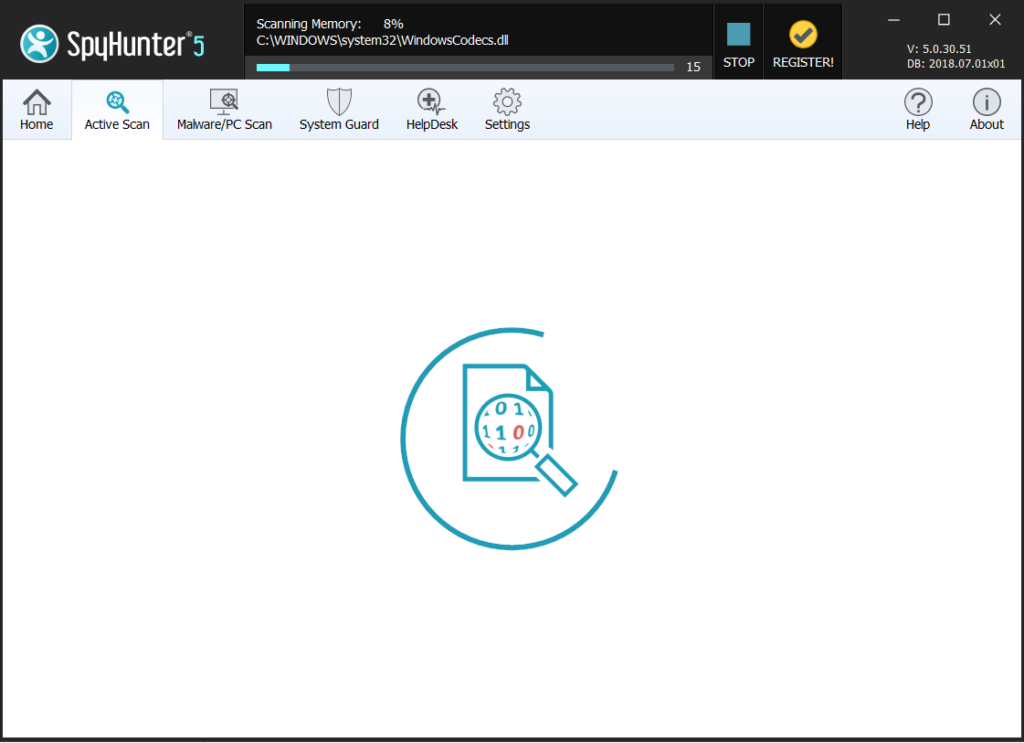

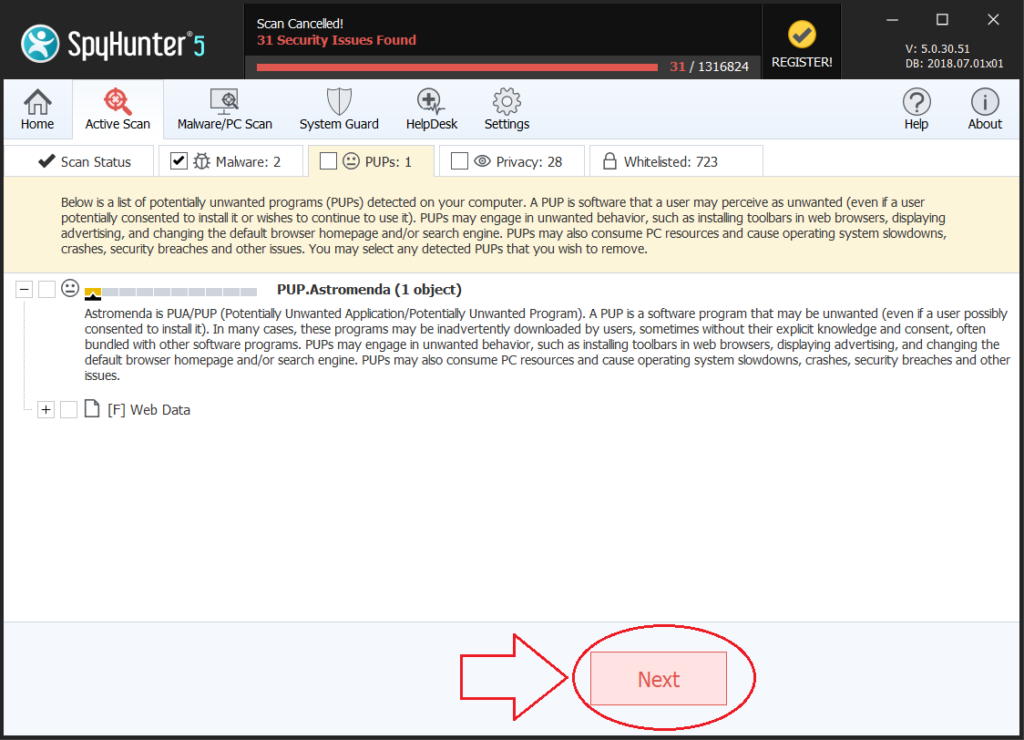

Stap 4: Scan op en verwijder alle virusbestanden, gerelateerd aan Teslacrypt.K en beveilig uw systeem.

Als u in Veilige modus, laars terug in de normale modus en volg de onderstaande stappen

Het is raadzaam om een gratis scan uit te voeren voor het plegen van de volledige versie. Je moet ervoor zorgen dat de malware voor het eerst wordt gedetecteerd door SpyHunter.

Stap 5:Herstel bestanden versleuteld door de Teslacrypt.K Ransomware.

Methode 1: Met behulp van Shadow Explorer. In het geval dat je de geschiedenis File ingeschakeld op uw Windows machine een ding dat je kunt doen is Shadow Explorer gebruiken om uw bestanden terug te krijgen. Helaas zijn sommige ransomware virussen kunnen die schaduw volume kopieën te verwijderen met een administratieve commando om te voorkomen dat u precies dat te doen.

Methode 2: Als je probeert om je bestanden te decoderen met behulp van derden decryptie gereedschap. Er zijn veel antivirus aanbieders die meerdere ransomware hebben ontcijferd virussen de afgelopen paar jaar en gepost decryptors voor hen. De kans is groot als je ransomware virus maakt gebruik van dezelfde encryptie code gebruikt door een decryptable virus, kunt u de bestanden terug te krijgen. Echter, dit is ook geen garantie, dus je zou willen proberen deze methode met kopieën van de originele gecodeerde bestanden, want als er een programma van derden knoeit met hun gecodeerde structuur, ze kan er door beschadigen. De meeste van de momenteel beschikbare decryptors voor ransomware virussen kan worden gezien als u het NoMoreRansom project te bezoeken – een project dat is het resultaat van gezamenlijke inspanningen van de onderzoekers over de hele wereld om decryptie software te maken voor alle ransomware virussen. Gewoon gaan er door te klikken op de volgende KOPPELING en vind uw ransomware versie decrypter en probeer het, maar altijd onthouden om eerst een backup te doen.

Methode 3: Met behulp van data recovery tools. Deze methode wordt voorgesteld door meerdere deskundigen in het veld. Het kan gebruikt worden om de sectoren van uw harde schijf scannen en dus klauteren de versleutelde bestanden opnieuw alsof ze zijn verwijderd. De meeste ransomware virussen meestal een bestand te verwijderen en een versleutelde kopie aan dergelijke programma's te voorkomen voor het herstellen van de bestanden te maken, maar niet alle zijn deze verfijnde. Dus je kan een kans op herstel van sommige van uw bestanden met deze methode hebben. Hier zijn verschillende data recovery programma's die je kunt proberen en herstellen van ten minste enkele van uw bestanden: