Review

.MBTF and .MPPN are the latest STOP/DJVU ransomware infections. This article is made to explain to you what are .MBTF and .MPPN files and show you ways via which you can remove it and try restoring your files.

.MBTF and .MPPN are the latest STOP/DJVU ransomware infections. This article is made to explain to you what are .MBTF and .MPPN files and show you ways via which you can remove it and try restoring your files.

.MBTF and .MPPN Summary

.MBTF and .MPPN Description

.MBTF and .MPPN Removal Instructions

The .MBTF and .MPPN ransomware viruses are from the cryptovirus kind and belong to STOP/DJVU-ransomware. Ze zijn bedoeld om de bestanden op uw computer te versleutelen om ze corrupt te laten lijken, in ieder geval totdat u losgeld betaalt om ze terug te krijgen.

De ransomware voegt vervolgens de .MBTF and .MPPN uitbreidingen aan de bestanden van de computers versleuteld door de en laat ook een losgeldbrief achter, riep _readme.txt.

If your computer has suffered and infection by the ..MBTF and .MPPN viruses we suggest that you read this article thoroughly. It aims to show you ways via which you can remove the .MBTF and .MPPN ransomware and try to recover your encoded files.

| bedreiging Naam | .MBTF and .MPPN |

| Categorie | Ransomware / Cryptovirus. |

| Hoofdactiviteit | Laatste versies van STOP/DJVU-ransomware. Het infecteert de computer, versleutelt vervolgens belangrijke documenten en houdt ze gegijzeld totdat er losgeld wordt betaald. |

| Tekenen van Presence | Bestanden worden versleuteld met een aangepaste extensie en gebruikers worden afgeperst om losgeld te betalen om de gegevens weer aan het werk.. |

| Verspreiding | Via schadelijke e-mail spam en set van infectie gereedschappen. |

| Detection + Removal | DOWNLOAD REMOVAL TOOL FOR .MBTF and .MPPN

Notitie!Voor Mac-gebruikers, alsjeblieft Gebruik de volgende instructies. |

What The .MBTF and .MPPN Viruses Do?

Meestal, ransomware viruses such as .MBTF and .MPPN enter your PC automatically when you visit an infected website or malicious website. Dat is waarom het belangrijk is om op te letten welke websites u bezoekt en welke links u opent.

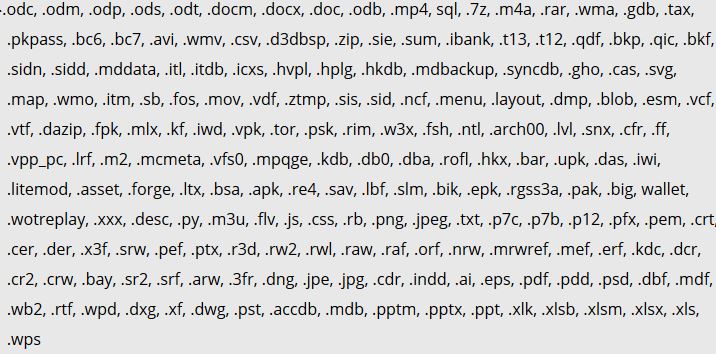

Deze virussen scannen meestal naar de volgende soorten bestanden om ze te versleutelen:

Cybercriminelen gebruiken de STOP/DJVU-ransomware om de computers van gebruikers te infecteren, lock hun bestanden, en betaling in BitCoin eisen om een decoderingssleutel te verstrekken.

De belangrijkste losgeldbrief die door STOP/DJVU wordt gebruikt is _readme.txt met de volgende inhoud:

AANDACHT!

Maak je geen zorgen, kunt u al uw bestanden terug!

Al uw bestanden zoals afbeeldingen, databases, documenten en andere belangrijke zijn versleuteld met de sterkste encryptie en unieke sleutel.

De enige methode van het herstellen van bestanden is te decoderen hulpmiddel en unieke sleutel te kopen voor u.

Deze software zal al uw versleutelde bestanden te decoderen.

Wie garandeert u?

U kunt een te sturen van uw gecodeerde bestand op uw pc en we decoderen gratis.

Maar we kunnen alleen ontcijferen 1 bestand voor gratis. Het bestand moet waardevolle informatie bevatten.

U kunt krijgen en kijken video-overzicht decoderen hulpmiddel:

hxxps://we.tl/t-XIH9asXhHQ

De prijs van private key en decoderen software is $980.

Korting 50% beschikbaar als u contact met ons op 72 uur, Dat is de prijs voor u is $490.

Houd er rekening mee dat u uw gegevens nooit zullen herstellen zonder betaling.

Controleer uw e-mail “Spam” of “Junk” map als je niet meer dan zich te beantwoorden 6 uur.Om deze software die u nodig hebt te schrijven op onze e-mail krijgen:

[email protected]Reserve e-mailadres contact met ons op:

[email protected]Uw persoonlijke ID:

-

Eenmaal in uw systeem, het zal uw bestanden te versleutelen, zodat je geen toegang toe hebben. Om legitiem te kijken, .MBTF and .MPPN will be disguised as some sort of important documents and once you open them, er is geen manier om het virus te stoppen, Als u niet beschikt over bescherming tegen malware.

Om het probleem op te lossen, willen de oplichters dat u een vergoeding betaalt en alleen dan krijgt u toegang tot uw bestanden met een decoderingssleutel. Het bericht geeft ook instructies over hoe u de betaling uit te voeren: je moet naar Tor gaan en het geld betalen via BitCoin.

Onervaren gebruikers zouden gemakkelijk bang kunnen zijn om de betaling te doen, maar dat zal niet het probleem oplossen. De cybercriminelen achter de infectie zal het geld van u verzamelen, but .MBTF and .MPPN viruses will remain in your system and may display the same message again and again, eist meer geld van u.

How to Remove .MBTF and .MPPN Viruses

Zoals hierboven uiteengezet, het maken van de betaling volgens de instructies zal geen goed doen voor u en uw systeem. .MBTF and .MPPN will remain on your PC and might lock your files again. Daarom is de enige oplossing is om de ransomware van uw systeem volledig te verwijderen. U kunt dat doen met een betrouwbare anti-malware tool die volledig uw computer scant, detecteren alle kwaadaardige stukjes en permanent verwijderen.

See the guide below to learn how to remove .MBTF and .MPPN and try to restore your files using STOP met decryptor.

Preparation before removal of .MBTF and .MPPN:

1.Zorg ervoor dat u back-up van uw bestanden.

2.Zorg ervoor dat u deze pagina instructies altijd open, zodat u de stappen kunt volgen.

3.Wees geduldig als de verwijdering enige tijd duren.

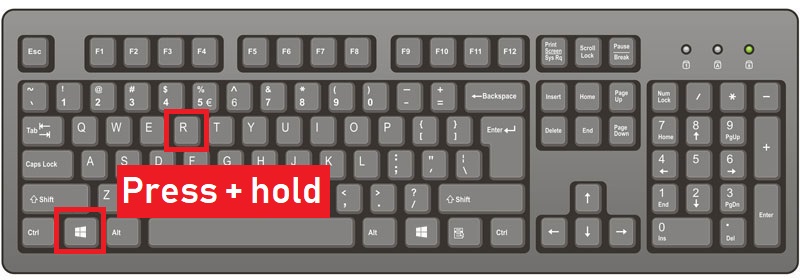

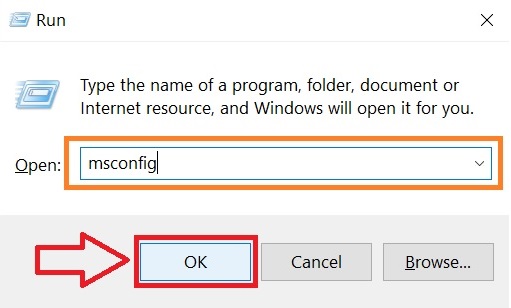

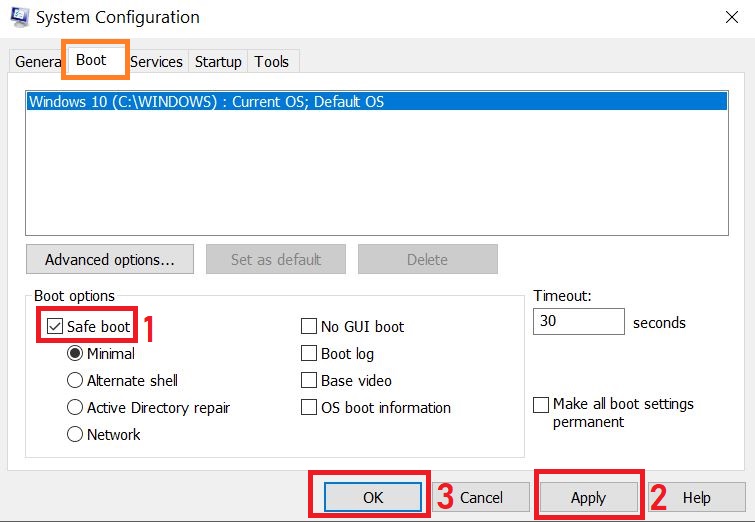

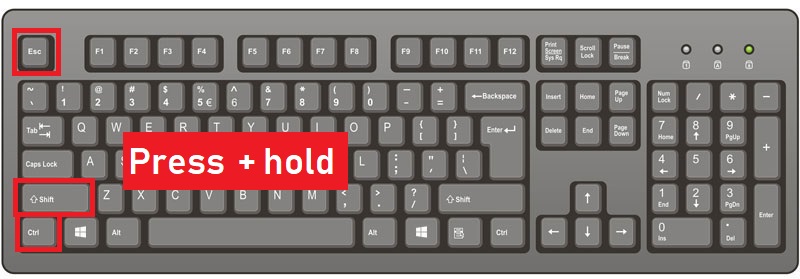

Stap 1: Start de computer opnieuw in de veilige modus:

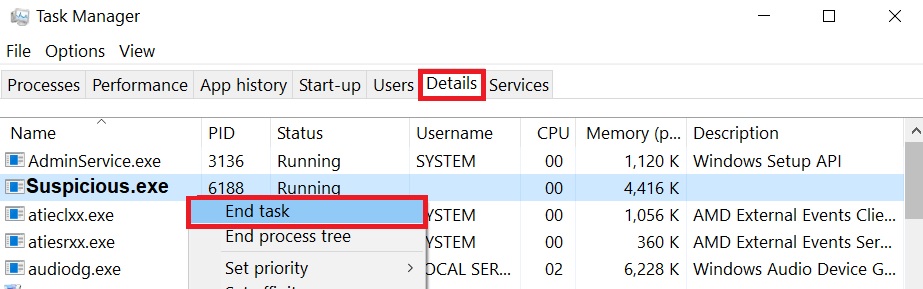

Stap 2: Cut out .MBTF and .MPPN in Task Manager

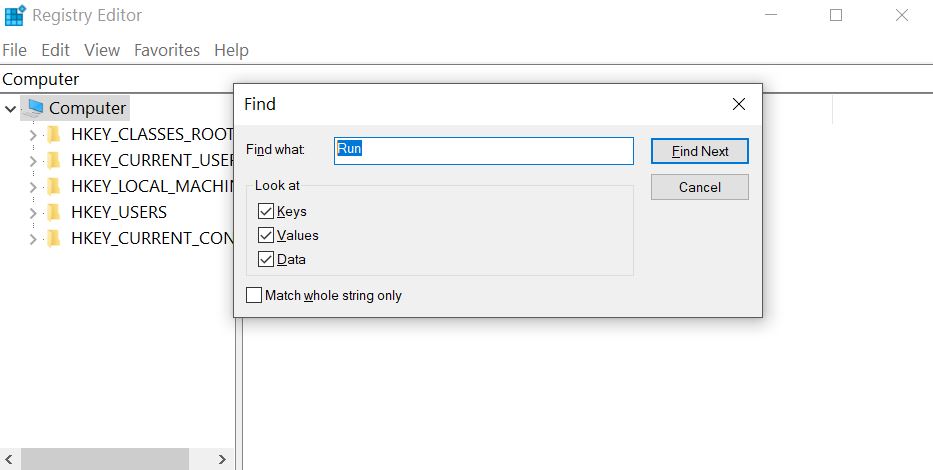

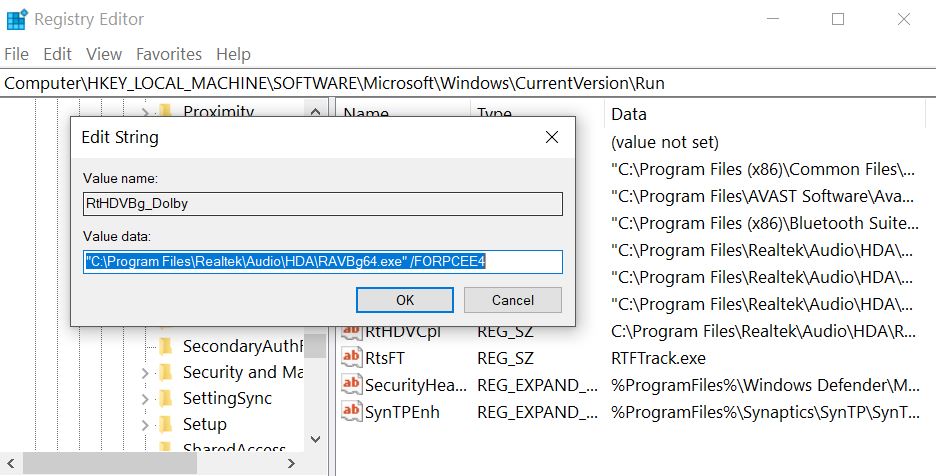

Stap 3: Eliminate .MBTF and .MPPN‘s Malicious Registries.

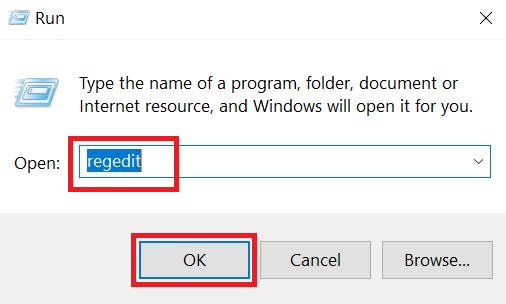

Voor de meeste Windows-varianten:

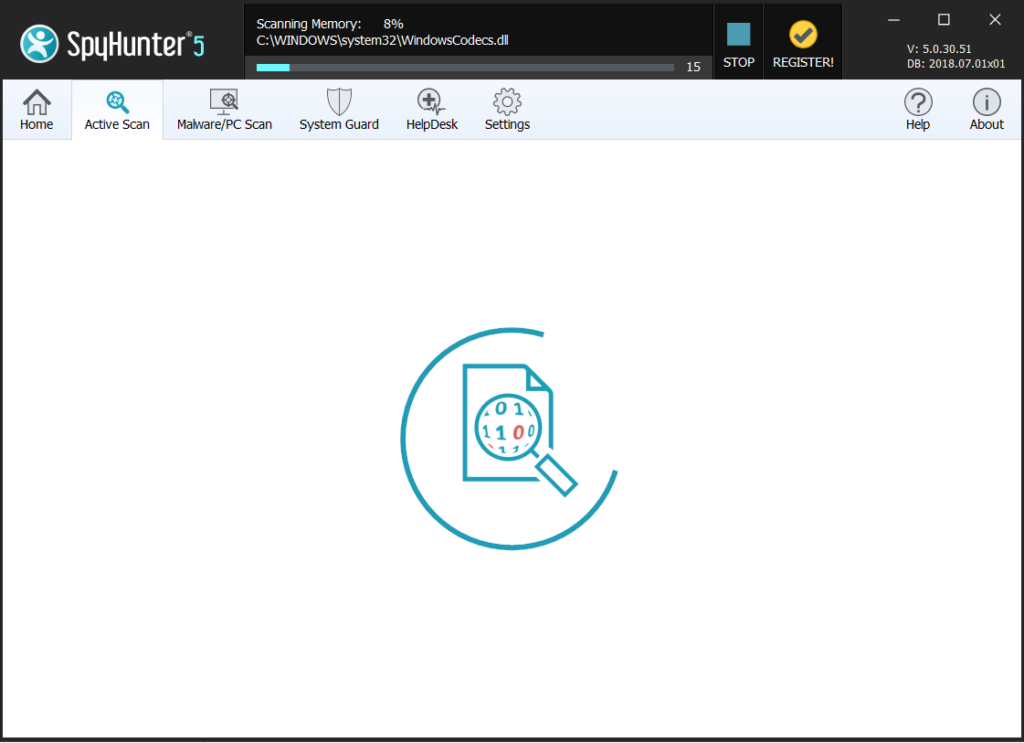

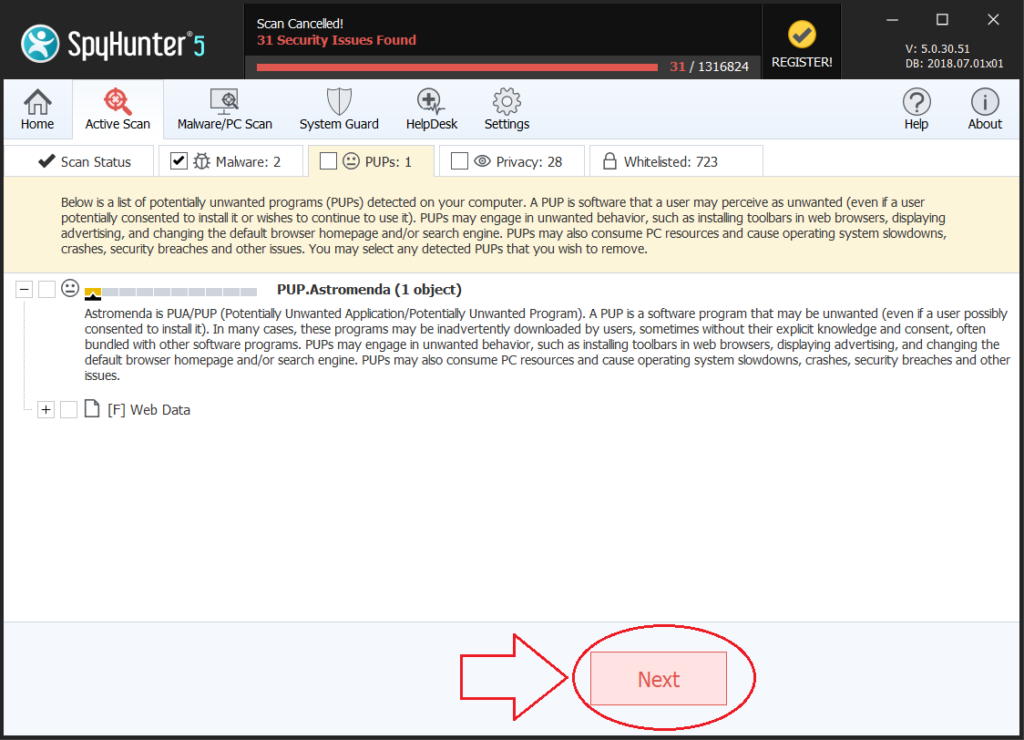

Stap 4: Scan op en verwijder alle virusbestanden, related to .MBTF and .MPPN and secure your system.

Als u in Veilige modus, laars terug in de normale modus en volg de onderstaande stappen

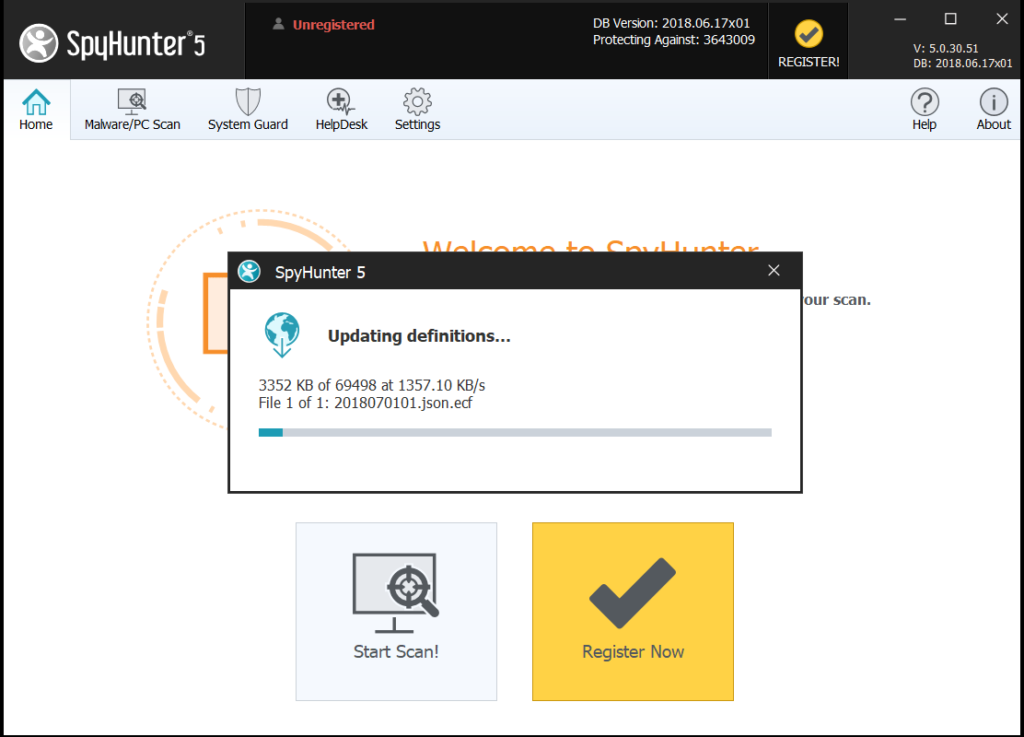

Het is raadzaam om een gratis scan uit te voeren voor het plegen van de volledige versie. Je moet ervoor zorgen dat de malware voor het eerst wordt gedetecteerd door SpyHunter.

Stap 5:Recover files encrypted by the .MBTF and .MPPN Ransomware.

Methode 1: Met behulp van Shadow Explorer. In het geval dat je de geschiedenis File ingeschakeld op uw Windows machine een ding dat je kunt doen is Shadow Explorer gebruiken om uw bestanden terug te krijgen. Helaas zijn sommige ransomware virussen kunnen die schaduw volume kopieën te verwijderen met een administratieve commando om te voorkomen dat u precies dat te doen.

Methode 2: Als je probeert om je bestanden te decoderen met behulp van derden decryptie gereedschap. Er zijn veel antivirus aanbieders die meerdere ransomware hebben ontcijferd virussen de afgelopen paar jaar en gepost decryptors voor hen. De kans is groot als je ransomware virus maakt gebruik van dezelfde encryptie code gebruikt door een decryptable virus, kunt u de bestanden terug te krijgen. Echter, dit is ook geen garantie, dus je zou willen proberen deze methode met kopieën van de originele gecodeerde bestanden, want als er een programma van derden knoeit met hun gecodeerde structuur, ze kan er door beschadigen. De meeste van de momenteel beschikbare decryptors voor ransomware virussen kan worden gezien als u het NoMoreRansom project te bezoeken – een project dat is het resultaat van gezamenlijke inspanningen van de onderzoekers over de hele wereld om decryptie software te maken voor alle ransomware virussen. Gewoon gaan er door te klikken op de volgende KOPPELING en vind uw ransomware versie decrypter en probeer het, maar altijd onthouden om eerst een backup te doen.

Methode 3: Met behulp van data recovery tools. Deze methode wordt voorgesteld door meerdere deskundigen in het veld. Het kan gebruikt worden om de sectoren van uw harde schijf scannen en dus klauteren de versleutelde bestanden opnieuw alsof ze zijn verwijderd. De meeste ransomware virussen meestal een bestand te verwijderen en een versleutelde kopie aan dergelijke programma's te voorkomen voor het herstellen van de bestanden te maken, maar niet alle zijn deze verfijnde. Dus je kan een kans op herstel van sommige van uw bestanden met deze methode hebben. Hier zijn verschillende data recovery programma's die je kunt proberen en herstellen van ten minste enkele van uw bestanden: