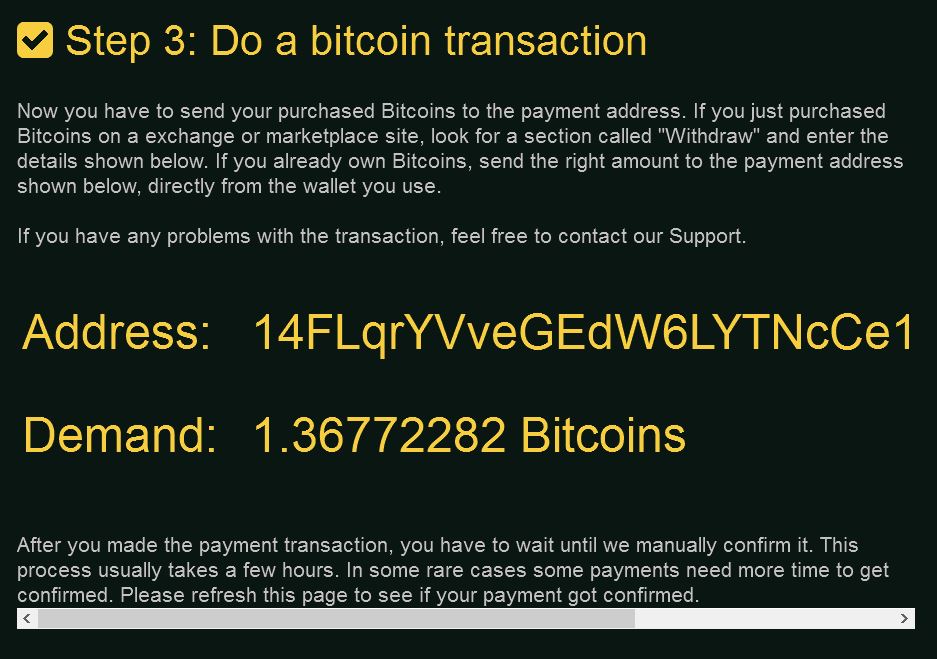

Een nieuwe versie van Petya ransomware is opgedoken in de openbaarheid nadat het jongere zus - Mischa ransomware. De ransomware maakt gebruik van geavanceerde encryptie om harde schijven te coderen, vergelijkbaar met het vorige versie. Velen voelen ervan overtuigd dat dit is een verbeterde versie van de virussen, omdat ze met succes werden gedecodeerd via een decryptor, de naam Petya Sector Extractor die later werd gestaakt. In het geval dat u een slachtoffer van GoldenEye ransomware geworden, je moet weten dat het uw rijden naar de som van de vraag versleutelt 1.36 BTC als losprijs om het te ontcijferen. Omdat de ransomware eerder werd ontcijferd, Wij verzoeken u dringend om onze informatie te lezen over en in plaats van het betalen van het losgeld proberen alternatieve methoden om de gecodeerde bestanden te herstellen door GoldenEye.

Meer informatie over GoldenEye Ransomware

Net als het andere ransomware varianten, GoldenEye maakt ook gebruik van encryptie op de MBR(Master Boot Record) om de harde of solid state drives niet langer nuttig maken. Maar om de gebruikers eerst infecteren, de malware maakt gebruik van geavanceerde technieken. Een van hen is een combinatie van verschillende exploiteren kits, JavaScript hulpmiddelen evenals obfuscators dat de malware te verbergen uit verschillende real-time schilden van antivirusprogramma's. Deze allen kunnen worden gecombineerd in een kwaadaardige macro's of scripts die kunnen repliceren als het volgende e-mailbijlagen:

- .js of .wsf JavaScript-bestanden.

- Schadelijke Microsoft Office of Adobe macro's (.docx, .pdf, .xts, pptx, etc.)

Deze kunnen worden opgenomen in een archief, bijvoorbeeld .zip en .rar-bestanden die aan de gebruiker via valse e-mails kunnen worden verzonden, bij voorbeeld:

Geachte klant,

Groeten uit Amazon.com,

Wij schrijven om u te laten weten dat het volgende item is verzonden met behulp van Royal Mail.

Voor meer informatie over de levering schattingen en eventuele openstaande orders, bezoek alstublieft: {kwaadaardige weblink} of {schadelijke bijlage}

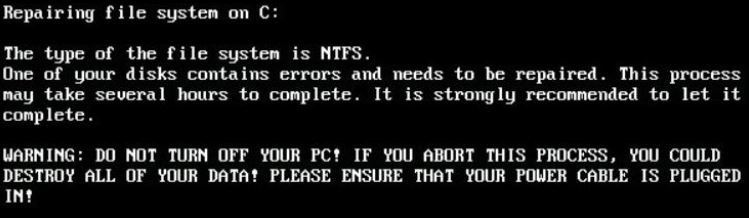

Zodra de gebruiker klikt op deze e-mail, GoldenEye ransomware begint infecteert zijn computer. Het kan onmiddellijk registry entries om het virus te draaien op opstarten van het systeem te maken. Na dit, GoldenEye ransomware kan de computer van het slachtoffer opnieuw op te starten, waarin de volgende nep-scherm:

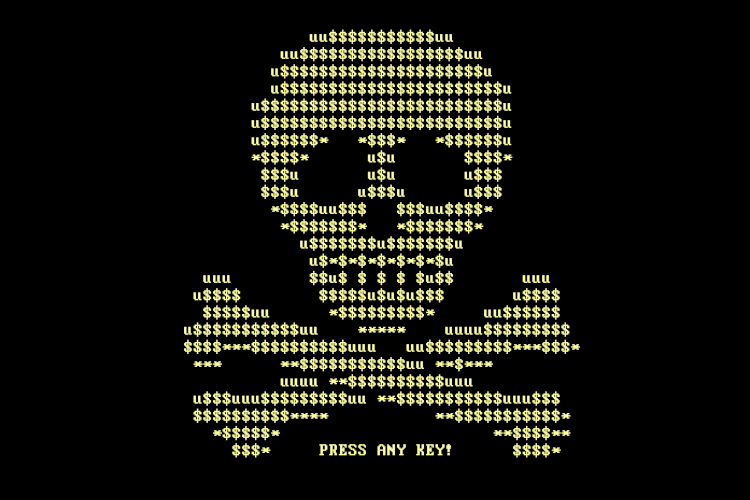

Wat het virus eigenlijk doet tijdens het tonen van dit scherm is om te beginnen versleutelen van de harde schijf. Nadat het de codering is voltooid, GoldenEye ransomware het volgende scherm:

Na het indrukken van een toets, de gebruiker wordt aangeboden aan een vergrendelde scherm die instructies over hoe je een flinke losgeld te betalen via een webpagina heeft:

De webpagina, typisch voor de meeste ransomware virussen is ook Tor-based en heeft maatregelen vermeld op het betalen van het losgeld en zelfs CAPTCHA identifier:

GoldenEye Ransowmare - Conclusie, Verwijderen en decryptie Scenario

Om te gaan met GoldenEye ransomware, een zeer specifieke aanpak moet worden overwogen. Experts raden aan de followingactions voeren:

1. Verwijder het rijden van het besmette laptop.

2. Bevestig een andere computer met een geavanceerde anti-malware programma.

3. Steek de geïnfecteerde station in het andere apparaat.

4.Download de Petya Sector Extractor een decryptie sleutel te vinden die overeenkomt met uw specifieke infectie.