De Razy virus is uitgebracht in een vernieuwde variant die ook gebruik maakt AES-encryptie cipher om de bestanden van de computers versleutelt coderen. Nadat dit is gebeurd, de ransomware druppels een losgeld nota waarin het vraagt 0.5 BTC van de gebruiker als een losgeld vergoeding, veelbelovende om de bestanden te decoderen na betaling. Veel gebruikers die zijn geïnfecteerd met dit virus is dat het gebruik maakt van het kenmerkende .razy1337 extensie die het draagt bij aan de versleutelde bestanden als suffux na de encryptie.

Meer informatie over Razy Ransomware

Na infectie de ransomware verschillende bestanden kunnen maken op de computer van de gebruiker, zoals uitvoerbare bestanden in .exe bestandsformaat, bestanden die kunnen worden geopend met Windows Command Prompt, zoals .bat of .cmd en bestanden die het systeem en de ondersteunende bestanden zijn voor het belangrijkste uitvoerbare, zoals .tmp, .dll of soortgelijke.

De bestanden gedaald door de nieuwe Razy ransomware kan bestaan in een aantal belangrijke mappen van Windows, voornamelijk in:

- %SystemDrive%

- %Profiel van de gebruiker%

- %Temp%

- %System32%

- %LocalRow%

- %Roamen%

- %Local%

Nadat de bestanden zijn gedaald, de nieuwe Razy ransmware versie kan beginnen om encryptie te gebruiken op de bestanden van de geïnfecteerde computer. Het ziet er naar video's, muziek-, databases, afbeeldingen, documenten en andere bestanden die kunnen worden geassocieerd met programma's die vaak worden gebruikt op de computer.

Nadat de bestanden van de gebruiker te hebben versleutelde, Razy begint een zeer specifieke encryptie-algoritme in dienst, genaamd Advanced Encryption Standard welke segmenten van de code van de bestanden verandert, waardoor ze niet meer te openen. De bestanden kunnen er als volgt uit:

- {Bestandsnaam}.{Bestandsextensie}.razy1337

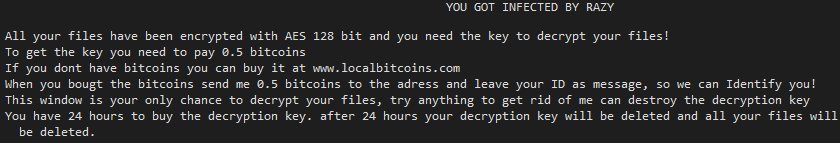

Na dit, Razy verandert het behang van de gebruiker en daalt ook zijn losgeld nota aan de gebruiker van wat er gebeurd is op de hoogte:

Razy ransomware kan ook vrij specifiek als het gaat om de verdediging ook. De ransomware kan af te sluiten in het geval het wordt gerund op een virtuele schijf in plaats van op een echte Windows. Dit wordt gedaan om te voorkomen dat onderzoekers van het volgen ervan de activiteit en welke servers het communiceert.

Hoe ben ik besmet met Razy Nieuwe Versie

Zodra de ransomware begint te verspreiden, gebruikers onmiddellijk beginnen te worden besmet, vooral omdat het nog niet op te sporen. Dit wordt gedaan met behulp van de zogenaamde programma obfuscators die het mogelijk maken om firewalls en real-time schilden vermijden. Deze worden gecombineerd met ofwel kwaadaardig script in weblinks of met een bestand dat via e-mail als bijlage kan worden verzonden, bij voorbeeld. Zodra een onervaren gebruiker gelooft dat de nep-e-mail die wordt verzonden is echt en de bijlage opent, de infectie is al uitgevoerd.

Hoe te verwijderen Razy Ransomware en Try To Get My Files Back

In het geval u een ongelukkige slachtoffer van een nieuwe versie Razy geworden, adviseren wij u om zich te concentreren op gaan voor de onmiddellijke verwijdering van deze malware van uw computer, waarna op zoek naar methoden om uw bestanden te keren. Direct decryptie is niet mogelijk op dit moment, maar er is een aantal andere tools die u kunt gebruiken die u kunnen helpen herstellen van uw bestanden:

Data Recovery Software.

Network Sniffers.

Back-ups die je hebt gemaakt.

Andere decryptors door Kaspersky of Emsisoft.