Lees deze blogpost om te leren hoe ze effectief te verwijderen van de nieuwste Dharma ransomware virus met behulp van de .ARENA bestandsextensie en hoe u bestanden die zijn gecodeerd met de toegevoegde .arena bestandsextensie om ze te herstellen.

En hier is het weer – Dharma ransomware heeft eens te meer geëxplodeerd, infecteren van computers over de hele wereld via kwaadaardige e-mail spam, andere malware en andere methoden. Het doel van dit virus is om zoveel mogelijk computers te infecteren mogelijk en gebruik van geavanceerde encryptie technieken om de bestanden die zijn gecodeerd door het terug te geven niet kan worden geopend. Vervolgens, het virus uiteindelijke doel is om de gebruikers van deze computers af te persen tot forse losgeld te betalen om de bestanden te decoderen in ruil. Echter, in plaats van te betalen, raden wij u aan om dit artikel te lezen en te leren hoe je .ARENA bestand virus te verwijderen en te herstellen zoveel bestanden mogelijk zonder een losgeld te betalen.

| bedreiging Naam | Dharma .ARENA |

| Categorie | ransomware virus. |

| Hoofdactiviteit | Infecteert de computer waarna versleutelt belangrijke documenten en houdt ze in gijzeling totdat er een losgeld wordt betaald. |

| Tekenen van Presence | Bestanden worden versleuteld met de .ARENA bestandsextensie. |

| Verspreiding | Via schadelijke e-mail spam en set van infectie gereedschappen. |

| Detection + Removal | DOWNLOAD Removal Tool VOOR Dharma .ARENA |

| Bestandherstel | Download Data Recovery Software, om te zien hoeveel bestanden versleuteld door Dharma .ARENA ransomware u in staat om te herstellen zal zijn. |

De Dharma virus is gespot in een nieuwe variant, dit keer met behulp van de .ARENA bestandsextensie, volledig los van de vorige .dharma en .wallet degenen. De nieuwe Dharma ransomware communiceert ook via e-mail waardoor het stuurt een decryptor nadat het losgeld is betaald. In het geval u een slachtoffer van de nieuwe Dharma ransomware met behulp van de .ARENA bestandsextensie, Wij raden u aan dit artikel te lezen en te leren hoe om het virus bestanden te verwijderen en probeer te decoderen .ARENA versleutelde objecten.

.ARENA Ransom Virus - wat doet het

Omdat het een variant van de Crysis ransomware familie, die bestaat in honderden varianten, waarvan er vele decryptable, Dharma .ARENA ransomware is gemeld dat één of meer uitvoerbare bestanden te laten vallen in de map% AppData% Windows-map.

Na het doen dus, het virus kan de Windows registry entries te wijzigen, meer specifiek de Shell subsleutel de volgende locatie:

- HKLM / Software / Microsoft / Windows NT / CurrentVersion / Winlogon / Shell

Vervolgens, het virus kan ook wijzigen de Run registersleutel naar het uitvoerbare bestand uit te voeren(met) in de map% AppData% directory. De sleutel is met de volgende pad:

- HKLM / Software / Microsoft / Windows / CurrentVersion / Run /

Dit kan resulteren in het virus bestand opstarten naast de Windows start-up proces.

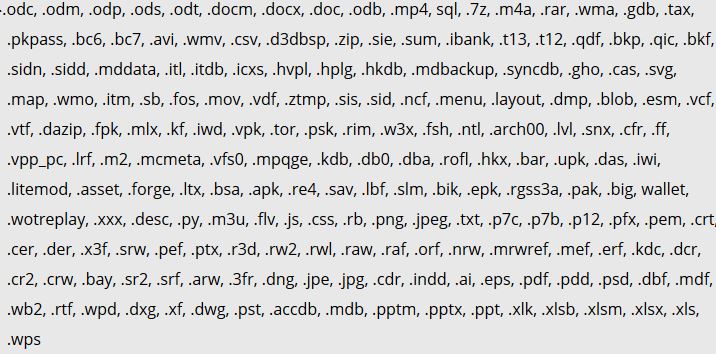

De Dharma ransomware daalt ook een losgeldnota bestand met een losgeld bericht en plaatst het ergens gemakkelijk te vinden. Vervolgens, Dharma ransomware virus kan bestanden aan te vallen met de volgende bestandstypen om ze te versleutelen:

Na Dharma versleutelt de bestanden, het virus laat de bestanden niet meer kunnen worden geopend en voegt de bestandsextensie .id-{victimID}.[e-mail].ARENA aan elke gecodeerde bestand.

Na de encryptie proces van Dharma ransomware heeft afgerond, het virus kan ook de VSS verwijderen (schaduwkopieën) op de geïnfecteerde computer om te voorkomen dat slachtoffers zouden het herstel van hun bestanden via deze back-ups.

Dharma .ARENA Ransomware - How Did I Get Infected

De infectie proces van Dharma ransomware wordt uitgevoerd in de eerste plaats via gespamde e-mails die misleidende berichten ingebed in hen hebben. Dergelijke boodschappen kunnen doen alsof ze worden verzonden vanaf diensten zoals PayPal, USPS, FedEx en anderen. Zij kunnen bijlagen die doen alsof ze facturen en andere nep-type bestanden bevatten. Andere social engineering technieken omvatten:

- Fake knoppen en foto's alsof de e-mails worden verzonden vanaf een social media site, als LinkedIn.

- Frauduleuze PayPal koppelingen.

- Links naar Google Drive en nep e-mails die er hetzelfde uitzien alsof ze zijn verzonden vanaf Google.

Andere infectie gereedschap kan ook het gebruik van torrent websites en andere sites van derden bevatten om nep-updates te uploaden, fake installateurs alsmede andere frauduleuze executables.

Verwijder Dharma .ARENA Ransomware en Get gecodeerde bestanden Back

Voor het verwijderen van de .ARENA variant van Dharma ransomware, aanbevelingen zijn om zich te concentreren op het volgen van de onderstaande instructies voor het verwijderen en het opstarten van de computer in de veilige modus. In het geval handmatig verwijderen in de onderstaande instructies niet werken voor u, security professionals adviseren het downloaden van een krachtige anti-malware tool die snel Dharma .ARENA ransomware zal verwijderen en beschermen van uw computer in de toekomst ook. Als u bestanden versleuteld door Dharma herstellen, we hebben een aantal suggesties onder dat aangeboden in staat zijn om te helpen met dit probleem.

Opstarten in de veilige modus

Voor ramen:

1) Houden Windows-toets en de R

2) Een run venster wordt getoond, daarin Type “msconfig” en druk op invoeren

3) Nadat het venster verschijnt ga dan naar het tabblad Opstarten en selecteer Veilig opstarten

Knip Dharma .ARENA in Taakbeheer

1) druk op CTRL + ESC + SHIFT tegelijkertijd.

2) Zoek de “Processen” tab.

3) Zoek de kwaadaardige proces van Dharma .ARENA, en eindig taak door met de rechtermuisknop op te klikken en te klikken op “Eindproces”

Elimineer Schadelijke Registries Dharma .ARENA's

Voor de meeste Windows-varianten:

1) Houden Windows-knop en R.

2) In de “Rennen” doostype “regedit” en druk op “invoeren”.

3) Houden CTRL + F sleutels en Type Dharma .ARENA of de bestandsnaam van de kwaadaardige uitvoerbare van het virus dat gewoonlijk in% AppData%, %Temp%, %Local%, %Roaming% of% SystemDrive%.

4) Na zich kwaadaardige registerobjecten, waarvan sommige zijn meestal in de Run en RunOnce subkeys verwijder ze ermanently en start de computer opnieuw op te starten. Hier is hoe te vinden en te verwijderen sleutels voor verschillende versies.

Voor ramen 7: Open het menu Start en in de zoektocht type en typ regedit -> Maak het open. -> Houd CTRL + F knoppen -> Type Dharma .ARENA Virus in het zoekveld.

Winnen 8/10 gebruikers: Startknop -> Kies Uitvoeren -> typ regedit -> Druk op Enter -> Druk op CTRL + F knoppen. Typ Dharma .ARENA in het zoekveld.

Automatische Verwijdering van Dharma .ARENA

Recover bestanden versleuteld door de Dharma .ARENA Ransomware.

Methode 1: Met behulp van Shadow Explorer. In het geval dat je de geschiedenis File ingeschakeld op uw Windows machine een ding dat je kunt doen is Shadow Explorer gebruiken om uw bestanden terug te krijgen. Helaas zijn sommige ransomware virussen kunnen die schaduw volume kopieën te verwijderen met een administratieve commando om te voorkomen dat u precies dat te doen.

Methode 2: Als je probeert om je bestanden te decoderen met behulp van derden decryptie gereedschap. Er zijn veel antivirus aanbieders die meerdere ransomware hebben ontcijferd virussen de afgelopen paar jaar en gepost decryptors voor hen. De kans is groot als je ransomware virus maakt gebruik van dezelfde encryptie code gebruikt door een decryptable virus, kunt u de bestanden terug te krijgen. Echter, dit is ook geen garantie, dus je zou willen proberen deze methode met kopieën van de originele gecodeerde bestanden, want als er een programma van derden knoeit met hun gecodeerde structuur, ze kan er door beschadigen. Hier zijn de verkopers op zoek naar:

- Kaspersky.

- Emsisoft.

- TrendMicro.

Methode 3: Met behulp van data recovery tools. Deze methode wordt voorgesteld door meerdere deskundigen in het veld. Het kan gebruikt worden om de sectoren van uw harde schijf scannen en dus klauteren de versleutelde bestanden opnieuw alsof ze zijn verwijderd. De meeste ransomware virussen meestal een bestand te verwijderen en een versleutelde kopie aan dergelijke programma's te voorkomen voor het herstellen van de bestanden te maken, maar niet alle zijn deze verfijnde. Dus je kan een kans op herstel van sommige van uw bestanden met deze methode hebben. Hier zijn verschillende data recovery programma's die je kunt proberen en herstellen van ten minste enkele van uw bestanden: