ランサムウェアウイルス, 名前付き .MOLEファイルウイルス CryptoMixランサムウェアバージョンから派生していることが報告されています. このウイルスは、侵入先のコンピュータでさまざまな活動を実行することを目的としています, その主なものは、感染したファイルのファイルを暗号化することです. ウイルスは、.MOLEファイル拡張子が追加されたファイルを復元するために多額の身代金を支払うよう要求されている場合、身代金メモをドロップする可能性があります。.

.MOLEウイルスファイル – それは何をするためのものか

特定のコンピューターに感染するとすぐに, MOLEランサムウェアウイルスは、Windowsのカラーマネジメントがディスプレイを制御および調整できないことを示す偽のWindowsポップアップを表示し始めます. 被害者がスパムメッセージで「OK」をクリックした後, ウイルスは、実行可能ファイルを実行するための管理コマンドの承認をユーザーに求めるUACサービスを開始します。, 名前付き pluginoffice.exe:

” c:\Windows SysWOW64 wbem WMIC.exe」プロセス呼び出しは、「%UserProfile% pluginoffice.exe」を作成します

このファイルが実行されるとすぐに、感染したコンピュータの管理者権限を取得します. それから, 次のWindowsプロセスが停止します:

- Wscsvc

- WinDefend

- Wuauserv

- BITS

- ERSvc

- WerSvc

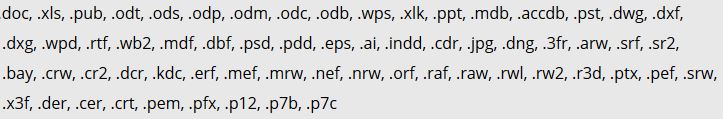

それから, .MOLEランサムウェア ウイルスは暗号化プロセスを開始します. 暗号化が機能するために, ウイルスは、重要な複数のファイルを暗号化するためにスキャンします. マルウェア研究者, 対象のファイルを報告する .MOLEウイルス 次のように:

暗号化プロセスが完了した後, .MOLEファイルウイルスは、暗号化されたファイルに.MOLEファイル拡張子を付けたままにします, 例えば.

- 新しいテキストDocument.txt.MOLE

この後, .MOLEランサムウェアは、感染したコンピューターのボリュームシャドウコピーを削除します, Windowsコマンドプロンプトで管理者としてVSSADMINコマンドを実行する. これにより、ファイルの回復の可能性がさらに低くなります.

暗号化プロセスが完了した後, .MOLEランサムウェアが身代金メモをドロップ, 名前付き INSTRUCTION_FOR_HELPING_FILE_RECOVERY.txt 次のメッセージがあります:

.MOLEランサムウェア–どのように感染しましたか

正当なサービスを装った複数の異なるソースから送信された疑わしい電子メールを受信した場合は、コンピュータが危険にさらされている可能性があります。, 次のメッセージで報告されたUSPS電子メールのように:

"こんにちは,

到着した小包はお届けできません [日付+時刻].次のリンクをクリックすると、追加情報を見つけることができます.

[悪意のあるURL]宜しくお願いします.

Maiqula Lohmiller –USPS小包配達エージェント。」

これらの電子メールは、偽のWebページを指している可能性があります, ロックされたMicrosoftOfficeドキュメントを表示し、そのコンテンツを読むためにファイルをダウンロードするように要求する. Webページは、オンラインサービスOffice365のWebページに非常に似ている場合があります。.

被害者がファイルをダウンロードして実行したら, .MOLEランサムウェアによる感染は避けられません.

.MOLEランサムウェアを削除し、データを取り戻す

.MOLEウイルスファイルの削除用, 以下の手順に従うことをお勧めします. 手動で.MOLEランサムウェアを削除するのが難しい場合, 専門家は常にマルウェア対策ソフトウェアをダウンロードすることをお勧めします. これにより、.MOLEウイルスに関連するすべてのファイルとレジストリオブジェクトがコンピュータから自動的に削除されるだけでなく、システムがアクティブに保護されていることを確認できます。. ほくろを取り除いた後, 以下のファイルを元に戻す方法に関する提案をご覧ください。.

セーフモードでの起動

Windowsの場合:

1) ホールド WindowsキーとR

2) 実行ウィンドウが表示されます, そのタイプで “MSCONFIG” ヒット 入る

3) ウィンドウが表示された後は、ブート]タブに移動し、セーフブートを選択します

タスクマネージャーで.MOLEファイルウイルスを切り取ります

1) 押す CTRL + ESC + Shiftキー 同時に.

2) 見つけます “プロセス” タブ.

3) .MOLEファイルウイルスの悪意のあるプロセスを見つけます, そして、それを右クリックして、それのタスクを終了し、クリック “終了プロセス”

.MOLEファイルウイルスの悪意のあるレジストリを排除する

ほとんどのWindows変異体について:

1) ホールド WindowsのボタンとR.

2) の中に “ラン” ボックスタイプ “Regeditを” ヒット “入る”.

3) ホールド CTRL + F キーとタイプ.MOLEファイルウイルスまたはウイルスの悪意のある実行可能ファイルのファイル名。通常は%AppData%にあります。, %一時%, %地元%, %%または%SystemDrive%にローミング.

4) 悪質なレジストリオブジェクトを設置した後, そのうちのいくつかは、ファイル名を指定して実行のRunOnceサブキーに通常あるermanentlyそれらを削除し、コンピュータを再起動します. ここでは、異なるバージョンのためのキーを見つけて削除する方法です.

Windowsの場合 7: スタートメニューを開き、検索タイプとタイプregeditで - >それを開きます. - > [Ctrl]キーを押し + Fボタン–>検索フィールドに.MOLE File VirusVirusと入力します.

勝つ 8/10 ユーザー: [スタート]ボタン - > [ファイル名を指定して実行]を選択 - > regeditと入力 - >ヒットを入力してください - > Ctrlキーを押しながら + Fボタン. 検索フィールドに「.MOLEファイルウイルス」と入力します.

.MOLEファイルウイルスの自動削除

.MOLEファイルウイルスランサムウェアによって暗号化されたファイルを回復する.

方法 1: シャドウExplorerを使用して. 場合は、あなたが行うことができます一つのことが戻ってあなたのファイルを取得するシャドウExplorerを使用することで、あなたのWindowsマシン上のファイルの履歴を有効にしています. 残念ながら、一部のランサムウェアのウイルスはちょうどそれをやってからあなたを防ぐために、管理コマンドを使用して、それらのシャドウボリュームのコピーを削除してもよいです。.

方法 2: あなたは、サードパーティ製の暗号解読ツールを使用してファイルを復号化しようとした場合. 複数のランサムウェアは、数年の最後のカップルをウィルス解読され、彼らのために暗号解読を掲載している多くのウイルス対策プロバイダがあります。. あなたのランサムウェアウイルスが復号可能ウイルスが使用するのと同じ暗号化コードを使用している場合はチャンスがあります, あなたは、ファイルを取り戻すこと. しかしながら, これはまた、保証するものではありません, あなたは、元の暗号化されたファイルのコピーで、このメソッドをしようとする場合がありますので、, なぜならもしその暗号化された構造を持つサードパーティ製のプログラムタンパー, 彼らは永久的に破損する恐れがあり. ここに探すベンダーがあります:

- カスペルスキー.

- Emsisoft.

- TrendMicro.

方法 3: データ復旧ツールを使用します. このメソッドは、フィールド内の複数の専門家によって提案されました. 彼らは削除されたかのようにあなたのハードドライブのセクタをスキャンし、したがって、新たに暗号化されたファイルをスクランブルするために使用することができます. ほとんどのランサムウェアのウイルスは通常、ファイルを削除したファイルを復元するためのそのようなプログラムを防ぐために暗号化されたコピーを作成します, しかし、すべてのこの洗練されていません. だから、このメソッドを使用してファイルの一部を復元する機会を持っていること. ここでは、あなたのファイルの少なくともいくつかを試してみて、復元することができ、いくつかのデータ復旧プログラムです: