ダルマウイルスは3番目の亜種で発見されました, 今回は.onionファイル拡張子を使用します, 以前の.dharmaや.walletのものとはまったく関係ありません. 新しいDharmaランサムウェアも電子メールで通信します [[email protected]] 身代金が支払われた後、それを介して復号化ツールを送信します. .onionファイル拡張子を使用した新しいDharmaランサムウェアの被害者の場合, この記事を読んで、ウイルスファイルを削除し、.onion暗号化オブジェクトをデコードする方法を学ぶことをお勧めします.

.タマネギランサムウイルス–それは何をしますか

CrySiSランサムウェアファミリーの亜種であること, 何百ものバリエーションがあります, その多くは復号化可能です, Dharma .onionランサムウェアは、%AppData%Windowsディレクトリに1つ以上の実行可能ファイルをドロップすることが報告されています.

そうした後、, ウイルスはWindowsレジストリエントリを変更する可能性があります, 次の場所に、より具体的にシェルサブキー:

- HKLM /ソフトウェア/マイクロソフト/ WindowsNTの/ CurrentVersionの/ Winlogonプロセス/シェル

それから, ウイルスは、実行可能ファイルを実行するためにRunレジストリキーを変更することもあります(S) %のAppData%ディレクトリに. キーは、次のパスであります:

- HKLM /ソフトウェア/マイクロソフト/ Windowsの/ CurrentVersionの/実行/

これにより、Windowsの起動プロセスと同時にウイルスファイルが起動する可能性があります。.

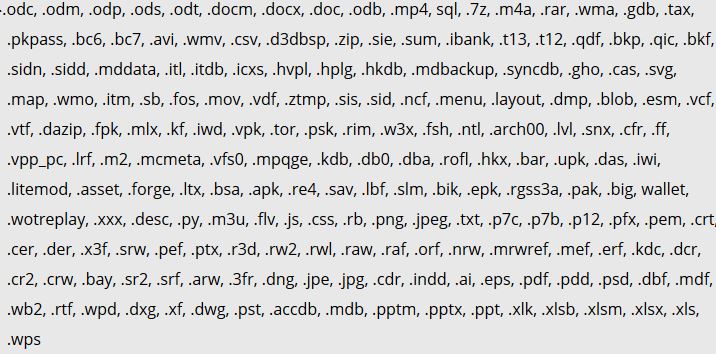

ダルマランサムウェアはまた、身代金メッセージを含む身代金メモファイルをドロップし、見つけやすい場所に配置します. それから, ダルマランサムウェアウイルスは、次のファイルタイプのファイルを攻撃して暗号化する可能性があります:

だるまがファイルを暗号化した後, ウイルスはファイルを開くことができなくなり、ファイル拡張子.id-を追加します。{犠牲者ID}.[[email protected]].暗号化された各ファイルへのタマネギ.

ダルマランサムウェアの暗号化プロセスが完了した後, ウイルスはVSSも削除する可能性があります (シャドウコピー) 被害者がこれらのバックアップを介してファイルを復元するのを防ぐために、感染したコンピュータ上で.

Dharma .onionランサムウェア–どのように感染しましたか

ダルマランサムウェアの感染プロセスは、主に、詐欺的なメッセージが埋め込まれたスパムメールを介して行われます。. このようなメッセージは、PayPalなどのサービスから送信されるようにふりも, USPS, フェデックスなど. 彼らは、請求書やファイルの他の偽のタイプのふり添付ファイルが含まれていてもよいです. その他のソーシャルエンジニアリングの手法には、:

- フェイクボタンや写真の電子メールは、ソーシャルメディアサイトから送信されたかのように, LinkedInのような.

- 詐欺PayPalのリンク.

- Googleドライブと彼らは、Googleから送信されたかのように同じように見える偽の電子メールへのリンク.

その他の感染症のツールも偽のアップデートをアップロードする急流のウェブサイトやその他の第三者のサイトの使用を含むことができ, 偽のインストーラだけでなく、他の不正実行ファイル.

Dharma .onionランサムウェアを削除し、暗号化されたファイルを取り戻す

ダルマランサムウェアの.onionバリアントの削除用, 以下の削除手順に従うことに集中し、セーフモードでコンピュータを起動することをお勧めします. 以下の手順で手動で削除しても機能しない場合, セキュリティの専門家は、Dharma .onionランサムウェアをすばやく削除し、将来的にもコンピュータを保護する強力なマルウェア対策ツールをダウンロードすることをお勧めします。. ダルマで暗号化されたファイルを復元したい場合, この問題を解決できる可能性のあるいくつかの提案を以下に示します.

セーフモードでの起動

Windowsの場合:

1) ホールド WindowsキーとR

2) 実行ウィンドウが表示されます, そのタイプで “MSCONFIG” ヒット 入る

3) ウィンドウが表示された後は、ブート]タブに移動し、セーフブートを選択します

タスクマネージャーでダルマ.onionを切り取ります

1) 押す CTRL + ESC + Shiftキー 同時に.

2) 見つけます “プロセス” タブ.

3) Dharma.onionの悪意のあるプロセスを見つけます, そして、それを右クリックして、それのタスクを終了し、クリック “終了プロセス”

Dharma.onionの悪意のあるレジストリを排除する

ほとんどのWindows変異体について:

1) ホールド WindowsのボタンとR.

2) の中に “ラン” ボックスタイプ “Regeditを” ヒット “入る”.

3) ホールド CTRL + F キーとタイプDharma.onionまたはウイルスの悪意のある実行可能ファイルのファイル名(通常は%AppData%にあります), %一時%, %地元%, %%または%SystemDrive%にローミング.

4) 悪質なレジストリオブジェクトを設置した後, そのうちのいくつかは、ファイル名を指定して実行のRunOnceサブキーに通常あるermanentlyそれらを削除し、コンピュータを再起動します. ここでは、異なるバージョンのためのキーを見つけて削除する方法です.

Windowsの場合 7: スタートメニューを開き、検索タイプとタイプregeditで - >それを開きます. - > [Ctrl]キーを押し + Fボタン–>検索フィールドにDharma .onionVirusと入力します.

勝つ 8/10 ユーザー: [スタート]ボタン - > [ファイル名を指定して実行]を選択 - > regeditと入力 - >ヒットを入力してください - > Ctrlキーを押しながら + Fボタン. 検索フィールドに「Dharma.onion」と入力します.

だるまねぎの自動除去

Dharma .onionRansomwareによって暗号化されたファイルを回復する.

方法 1: シャドウExplorerを使用して. 場合は、あなたが行うことができます一つのことが戻ってあなたのファイルを取得するシャドウExplorerを使用することで、あなたのWindowsマシン上のファイルの履歴を有効にしています. 残念ながら、一部のランサムウェアのウイルスはちょうどそれをやってからあなたを防ぐために、管理コマンドを使用して、それらのシャドウボリュームのコピーを削除してもよいです。.

方法 2: あなたは、サードパーティ製の暗号解読ツールを使用してファイルを復号化しようとした場合. 複数のランサムウェアは、数年の最後のカップルをウィルス解読され、彼らのために暗号解読を掲載している多くのウイルス対策プロバイダがあります。. あなたのランサムウェアウイルスが復号可能ウイルスが使用するのと同じ暗号化コードを使用している場合はチャンスがあります, あなたは、ファイルを取り戻すこと. しかしながら, これはまた、保証するものではありません, あなたは、元の暗号化されたファイルのコピーで、このメソッドをしようとする場合がありますので、, なぜならもしその暗号化された構造を持つサードパーティ製のプログラムタンパー, 彼らは永久的に破損する恐れがあり. ここに探すベンダーがあります:

- カスペルスキー.

- Emsisoft.

- TrendMicro.

方法 3: データ復旧ツールを使用します. このメソッドは、フィールド内の複数の専門家によって提案されました. 彼らは削除されたかのようにあなたのハードドライブのセクタをスキャンし、したがって、新たに暗号化されたファイルをスクランブルするために使用することができます. ほとんどのランサムウェアのウイルスは通常、ファイルを削除したファイルを復元するためのそのようなプログラムを防ぐために暗号化されたコピーを作成します, しかし、すべてのこの洗練されていません. だから、このメソッドを使用してファイルの一部を復元する機会を持っていること. ここでは、あなたのファイルの少なくともいくつかを試してみて、復元することができ、いくつかのデータ復旧プログラムです: