Ancora un'altra versione della famosa Locky è stato rilasciato. È molto probabile una variante aggiornata del file con estensione .aesir Locky, simile a quello che Cerber ransomware, l'altro grande giocatore in questo segmento fa, venire con molteplici varianti in tempi ridotti. Questa variante di locky utilizza un file .js per l'infezione, ma non avere un proprio server di comando ed è invece automatizzato, ricercatori ritengono. Per capire come rimuovere questo virus e imparare metodi alternativi per cercare di ripristinare i file senza dover pagare il riscatto, vi consigliamo di leggere attentamente questo articolo.

Che cosa fa Locky ransomware Do?

Quando infetta, il virus Locky utilizza un file con estensione diversa per crittografare i file, che è varianti precedenti – .zzzzz. A differenza di quelle varianti che utilizzano il nome degli dei norreni, questo Locky usa 1 lettera ripetuto cinque volte per un'estensione, che è atipico. Non solo questo, ma e-mail che hanno gli archivi, ordine di nome _{nome della vittima,}.chiusura sono utilizzati per infettare gli utenti con .js malintenzionati (JavaScript) file in esse. Le posizioni di download di quei file sono uno dei tanti siti di distribuzione utilizzati da Locky.

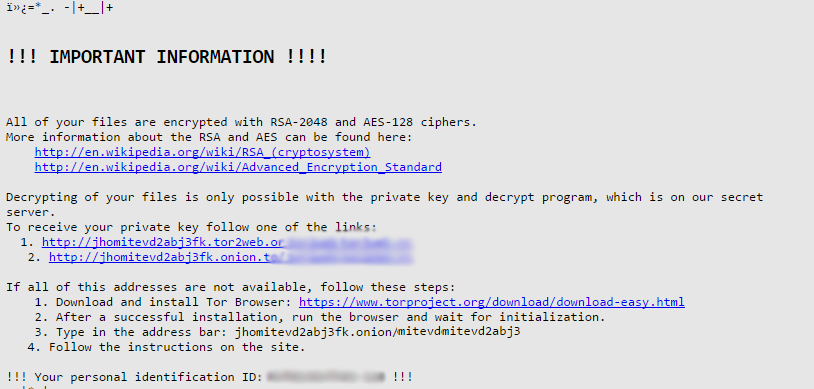

Dopo questo file dannoso viene aperto dall'utente, il ransomware ottiene di destra al lavoro. Si crea una copia del ricorso di riscatto nota con il nome di _1-INSTRUCTION.html. Il file di riscatto nota è cambiato anche come sfondo sul computer della vittima, guardando come la seguente:

“!!! INFORMAZIONI IMPORTANTI !!!

Tutti i tuoi file sono criptati con RSA-2048 e cifrari AES-128.

Maggiori informazioni sulla RSA e AES può essere trovato qui:

https://en.wikipedia.org/wiki/RSA_(crittografico)

https://en.wikipedia.org/wiki/Advanced_Encryption_Standard

Decrittografia dei file è possibile solo con la chiave privata e decifrare il programma, Tutto ciò che è sul nostro server segreto.

Per ricevere la chiave privata seguire uno dei link:

1. [Redacted] 2. [Redacted] Se tutto questo gli indirizzi non sono disponibili, Segui questi passi:

1. Scaricare e installare Tor Browser: https://www.torproject.org/download/download-easy.html

2. Dopo una corretta installazione, eseguire il browser e attendere l'inizializzazione.

3. Digitare nella barra degli indirizzi: [Redacted] 4. Segui le istruzioni sul sito.

!!! Il tuo ID di identificazione personale: [Redacted] !!!”

Il INSTRUCTION.html file ha anche un messaggio di riscatto simile:

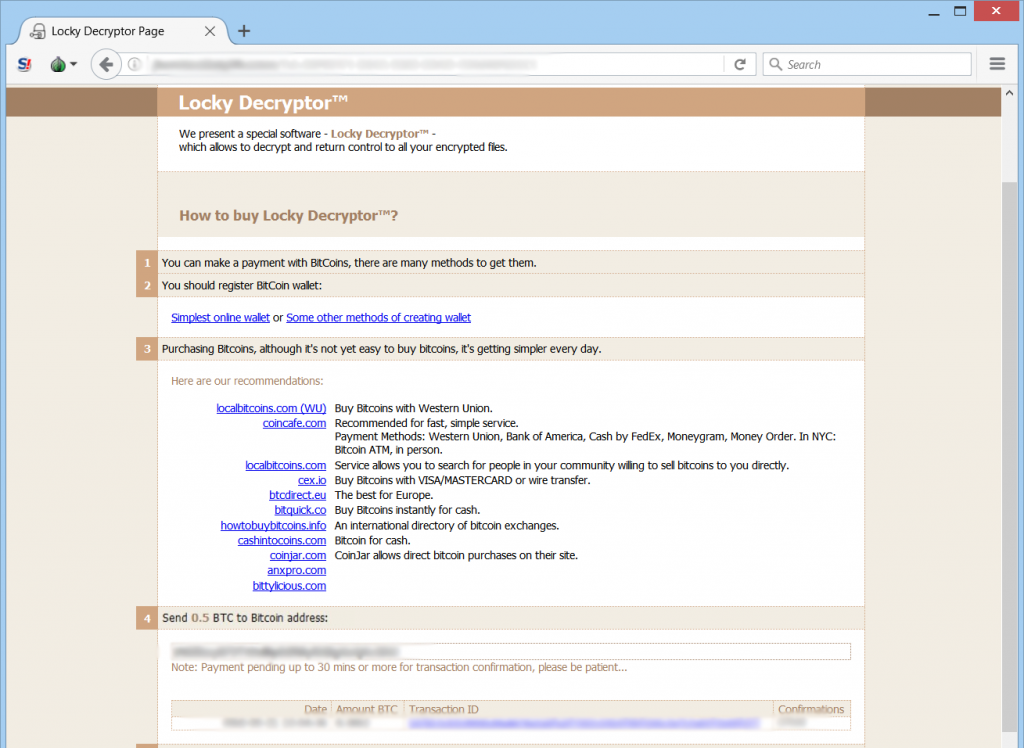

Entrambi i siti hanno lo scopo di portare la vittima i cui file sono crittografati con la variante .zzzzz di Locky al tradizionale per questa famiglia di minacce informatiche pagina web Locky Decryptor.

Che cosa è la crittografia di Locky e perché non posso aprire i file?

Il virus è uno dei più forti quando si tratta di crittografia dei file degli utenti. Infatti, è pre-programmato per crittografare una vasta gamma di estensioni di file, più di 400:

→ .001, .002, .003, .004, .005, .006, .007, .008, .009, .010, .011, .123, .1CD, .3dm, .3ds, .3fr, .3g2, .3gp, .3per, .602, .7da, .7chiusura, .ARCO, .CSV, .DOC, .PUNTO, .MYD, .VENDUTO, .NEF, .PAQ, .PPT, .RTF, .SQLITE3, .SQLITEDB, .XLS, .aac, .AB4, .ACCDB, .ACCDE, .accdr, .accdt, .ma, .acr, .atto, .adb, .adp, .Annunci, .aes, .AGDL, .ai, .AIFF, .facente, .al, .Aoi, .APJ, .apk, .ARW, .asc, .asf, .persona, .aspide, .aspx, .risorsa, .ASX, .avi, .awg, .indietro, .di riserva, .BackupDB, .dietro, .banca, .pipistrello, .baia, .bdb, .BGT, .bik, .bidone, .PKP, .miscela, .bmp, .BPW, .BRD, .BSA, .cdf, .cdr, .CDR3, .CDR4, .cdr5, .cdr6, .cdrw, .cdx, .CE1, .CE2, .cielo, .CFG, .cgm, .tasca, .classe, .cls, .cmd, .CMT, .config, .contatto, .cpi, .cpp, .cr2, .craw, .crt, .CRW, .cs, .csh, .csl, .csr, .css, .csv, .d3dbsp, .Dacian, .il, .che, .db, .DB3, .db_journal, .DBF, .dbx, .dc2, .DCH, .dcr, .dcs, .ddd, .bacino, .NRW, .dds, .il, .delle, .design, .DGC, .DIF, .tuffo, .questo, .djv, .djvu, .DNG, .doc, .DOCB, .docm, .docx, .punto, .dotm, .dotx, .DRF, .drw, .DTD, .dwg, .dxb, .dxf, .DXG, .computer, .eml, .eps, .erbsql, .proprietà, .exf, .FDB, .FFD, .F F F, .fh, .FHD, .fla, .flac, .FLF, .flv, .flvv, .fucina, .FPX, .frm, .fxg, .gif, .gpg, .grigio, .grigio, .gruppi, .gioco, .gz, .hbk, .HDD, .HPP, .html, .HWP, .iBank, .ibd, .FLR, .idx, .iif, .IIQ, .incpas, .INDD, .iwi, .vaso, .Giava, .JNT, .JPE, .jpeg, .jpg, .js, .KC2, .kdbx, .kdc, .chiave, .kpdx, .storia, .laccdb, .posare, .lay6, .lbf, .ldf, .illuminato, .litemod, .litesql, .ceppo, .LTX, .prendere, .m2ts, .m3u, .m4a, .m4p, .M4U, .m4v, .MAPIMAIL, .max, .mbx, .md, .CIS, .mdc, .MDF, .mef, .MFW, .medio, .mkv, .mlb, .MML, .mmw, .mny, .MoneyWell, .mos, .mov, .mp3, .mp4, .mpeg, .mpg, .MRW, .MS11, .msg, .mondo, .n64, .nd, .ndd, .NDF, .navata, .NK2, .nop, .nrw, .ns2, .NS3, .NS4, .NSD, .NSF, .NSG, .NSH, .nvram, .nwb, .NX2, .NXL, .NYF, .OAB, .obj, .spec, .Episodio, .ODF, .risposta, .odm, .Risposta, .ODS, .odt, .ogg, .olio, .onetoc2, .orf, .ost, .OTG, .OTH, .otp, .ots, .ci, .p12, .p7b, .P7C, .aiutare, .pagine, .non, .colpetto, .pcd, .PCT, .PDB, .pdd, .pdf, .pef, .PEM, .pfx, .php, .dare un colpo in testa a, .pl, .plc, .plus_muhd, .png, .pentola, .POTM, .potx, .PPAM, .pps, .PPSM, .PPSX, .ppt, .PPTM, .pptx, .prf, .ps, .psafe3, .psd, .pspimage, .pst, .ptx, .PWM, .py, .QbA, .QBB, .QBM, .Qbr, .QBW, .QBX, .QBY, .qcow, .qcow2, .sono, .R3D, .raf, .rar, .ratto, .crudo, .rb, .RDB, .RE4, .rm, .rtf, .RVT, .RW2, .RWL, .RWZ, .s3db, .sicuro, .sas7bdat, .sav, .Salva, .dire, .sch, .sd0, .sda, .sdf, .sh, .sldm, .sldx, .slk, .sql, .sqlite, .sqlite3, .sqlitedb, .SR2, .srf, .srt, .SRW, .ST4, .ST5, .ST6, .ST7, .ST8, .stc, .std, .sti, .stm, .STW, .STX, .svg, .swf, .sxc, .SXD, .SXG, .lei, .SXM, .sxw, .prende, .tar.bz2, .tbk, .tex, .tga, .tgz, .thm, .tif, .bisticcio, .pezzi, .testo, .generale, .uot, .UPK, .vb, .vbox, .VBS, .vdi, .vhd, .vhdx, .vmdk, .VMSD, .VMX, .vmxf, .vob, .wab, .batuffolo, .portafoglio, .wav, .WB2, .WK1, .settimane, .wma, .wmv, .WPD, .wps, .X11, .X3F, .film, .xla, .xlam, .XLC, .XLK, .XLM, .xlr, .xls, .xlsb, .xlsm, .xlsx, .xlt, .XLTM, .xltx, .XLW, .xml, .ycbcra, .YUV, .chiusura

I file che sono stati crittografati avrà l'estensione del file con la lettera “z” repeaded e non più apribile diventano. La crittografia creduto da utilizzare per i file è AES-128 in combinazione con un cifrario che è RSA-2048 e produce una chiave di decodifica unica per ogni infezione.

Dopo questo è fatto, Locky ransomware può eliminare i backup e altri cronologia dei file utilizzando il comando vssadmin.

Come sono arrivato infettati con Locky .zzzzz?

Tutto ciò che serve per essere infettati con la variante .zzzzz di Locky ransomware è quello di aprire un e-mail di phishing che finge di essere un legittimo. Ecco un esempio di un'infezione, scoperto prima:

→ "Caro cliente,

Saluti da Amazon.com

Le scriviamo per farvi sapere che il seguente oggetto è stato inviato tramite Royal Mail.

Per ulteriori informazioni sulle stime di consegna ed eventuali ordini aperti, per favore visita: {collegamento web}

Il tuo ordine {numero d'ordine}”

Le e-mail hanno un archivio dannoso (.file zip) che prende il nome "ORDINE-{Numero}.chiusura}”. Se l'utente è abbastanza inesperto per scaricare e aprire il file .js dannoso presente in un archivio che può fingere di essere un Microsoft Office o un documento Adobe, essi diventano immediatamente iniettato un protocollo JavaScript che causa l'infezione con Locky.

Come rimuovere Locky ransomware e ripristinare i file crittografati

Al fine di eliminare completamente il virus vi consigliamo di utilizzare un programma anti-malware avanzato nel caso in cui ti manca esperienza nella rimozione del malware. Sarà professionalmente eliminare tutti gli oggetti associati al Locky sul vostro computer in modo rapido.

Per cercare di ripristinare i file si dispone di diversi metodi alternativi sdraiato prima di:

- Data Recovery Software.

- Backup Restore Ombra (se intatta)

- Sniffer Network.

- Prova decryptors di terze parti dopo il backup dei file crittografati. (non provarli sulle copie originali dei file crittografati, solo su altre copie)

Tali metodi possono non essere 100% efficace, ma possono essere abbastanza efficaci per ripristinare almeno alcuni dei tuoi file.