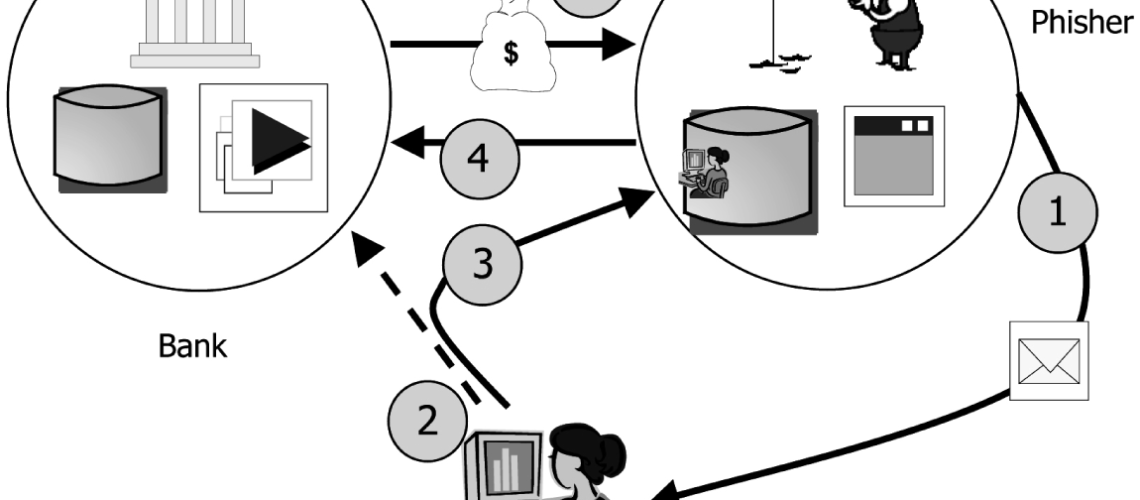

Il phishing è un tentativo dannoso per l'acquisizione di informazioni sensibili tra cui le password, nomi utente, codici di sicurezza, dettagli di carte di credito, che viene mascherato da una comunicazione elettronica affidabile. Questa comunicazione finge di provenire da popolari siti web di social, banche, siti di aste, Amministratori IT e processori di pagamento online, ma in realtà è venuta da criminali informatici.

Il phishing è un tentativo dannoso per l'acquisizione di informazioni sensibili tra cui le password, nomi utente, codici di sicurezza, dettagli di carte di credito, che viene mascherato da una comunicazione elettronica affidabile. Questa comunicazione finge di provenire da popolari siti web di social, banche, siti di aste, Amministratori IT e processori di pagamento online, ma in realtà è venuta da criminali informatici.

Le e-mail di phishing di solito contengono link a vari siti web che sono infettati da malware. Le e-mail si sono diffusi come messaggi istantanei o come e-mail spoofing, ingannando gli utenti e indirizzarli di inserire i dettagli personali a siti fasulli che sembrano proprio come quelli legittimi.

Il phishing è una minaccia che sta crescendo più grande. Il danno che può essere fatto da phishing potrebbe variare da un rifiuto di accedere alla posta elettronica di una perdita finanziaria significativa. L'aumento del numero di incidenti di phishing provocato alcune disposizioni in materia, sicurezza tecnica e di sensibilizzazione dell'opinione pubblica.

Phishing nel passato e oggi

I primi tentativi di phishing sono stati fatti nei primi mesi del 1995 dal programma AOHell, allettante per incidere gli utenti di AOL. Il nome del termine è venuto da l'hacker popolare del 90 Khan Smith. Questo termine è stato adottato come il tag HTML più comune è<><‘, e non poteva essere rilevata dal personale AOL. Il simbolo assomiglia pesce e quindi è venuto “phishing”.

In 2003 è stato registrato il primo noto attacco di phishing contro una banca. Phishing Più tardi ha iniziato mirate ai clienti l'utilizzo dei servizi di pagamento on-line. Negli ultimi anni, gli obiettivi principali delle campagne di phishing sono i siti di social networking, l'obiettivo per il furto di identità.

A fine 2013 è stato registrato uno dei più grandi tentativi di phishing quando il CryptoLocker ransomware infettato più di 250 000 PC con allegato e-mail di un file Zip che finge di essere un reclamo del cliente. I file degli utenti sono stati bloccati dal ransomware, e gli utenti hanno ottenuto una richiesta di pagamento nei confronti di una chiave per sbloccare il loro files.Another pezzo di ransomware usando tattiche di phishing è Cryptowall. In questo caso l'allegato dell'e-mail di spam contiene i file PDF maligni e cartelle .zip.

Le tecniche di phishing

- Lo spear phishing – questi sono tentativi di phishing che sono diretti a determinate società o persone fisiche. Gli aggressori hanno lo scopo di raccogliere informazioni personali. Questo è l'attacco pesca maggior successo.

- Clone phishing - un attacco basato su una e-mail legittimi, ed utilizzati in precedenza che contiene un collegamento o un allegato. Il contenuto o l'indirizzo viene clonato da un contatto identico. Il messaggio dannoso viene inviato dal email con il quale viene mascherata per apparire come provenienti dal mittente originale.

- Caccia alle balene - attacchi di phishing rivolti a dirigenti di obiettivi di alto profilo. Un tipo di caccia alle balene attacco di phishing è l'attacco Rogue Wi-Fi.

I metodi di phishing

- Collegamento manipolazione - inganno tecnica che fa un collegamento apparire da una certa organizzazione. I phisher utilizzano spesso sottodomini e indirizzi URL che sono errori di ortografia.

- Filtra l'evasione - queste sono le immagini che non sono facili da individuare dai filtri anti-phishing. In risposta ad esse, i filtri anti-phishing sono diventati più sofisticati e sono ora in grado di scoprire il testo che è nascosto nelle immagini.

- Sito web falso - la vittima viene attirato per entrare in un sito Web di phishing ed è diretto a firmare in. Con questi attacchi di phishing, i criminali informatici raccolgono i nomi utente e le password. Essi sono particolarmente pericolose sui siti che è stato forgiato è di una banca o di un sistema di pagamento. Tale difetto è stato usato contro PayPal 2006.

- Phishing Telefono - questi sono i messaggi che fingono di provenire da funzionari di banca. Gli utenti vengono attirati in una telefonata in relazione a problemi con i loro conti bancari. Questo è come i loro numeri di conto e PIN vengono rubati.

- Pop-up - sono impostati su credenziali pagine web e legittima richiesta della banca, rendendo gli utenti credono che la banca è colui che richiede queste informazioni.

- Tabnabbing - una nuova tecnica che utilizza la navigazione a schede, indirizzare gli utenti ai siti web interessati.

- Twins Male - molto difficile da rilevare, il criminale informatico rende una rete wireless falso che si presenta come il legittimo rete utilizzata in vari luoghi pubblici. Questo è il modo in cui rubare i dati della carta di credito e le password.

Strategie anti-phishing

Da 2007 strategie di molti anti-phishing è stato applicato al fine di proteggere il personale ed i dati finanziari degli utenti di PC. Oggi applichiamo diverse tecniche per combattere i tentativi di phishing. Il web, telefono ed e-mail di phishing tentativi possono essere segnalate alle autorità.

Tra le prime strategie utilizzate è quello di formare le persone a riconoscere tali tentativi e non rispondono a loro. Oltre al fatto che molte misure anti-phishing è stato incorporato nel browser per la protezione.

Naturalmente, sono state prese anche azioni legali. La prima causa legale contro un phisher sospetta è stata depositata in 2004, e seguita da molti altri. In 2005 è stata approvata la legge Anti-Phishing dal Congresso degli Stati Uniti. Le aziende hanno unito gli sforzi per contrastare gli attacchi di phishing.