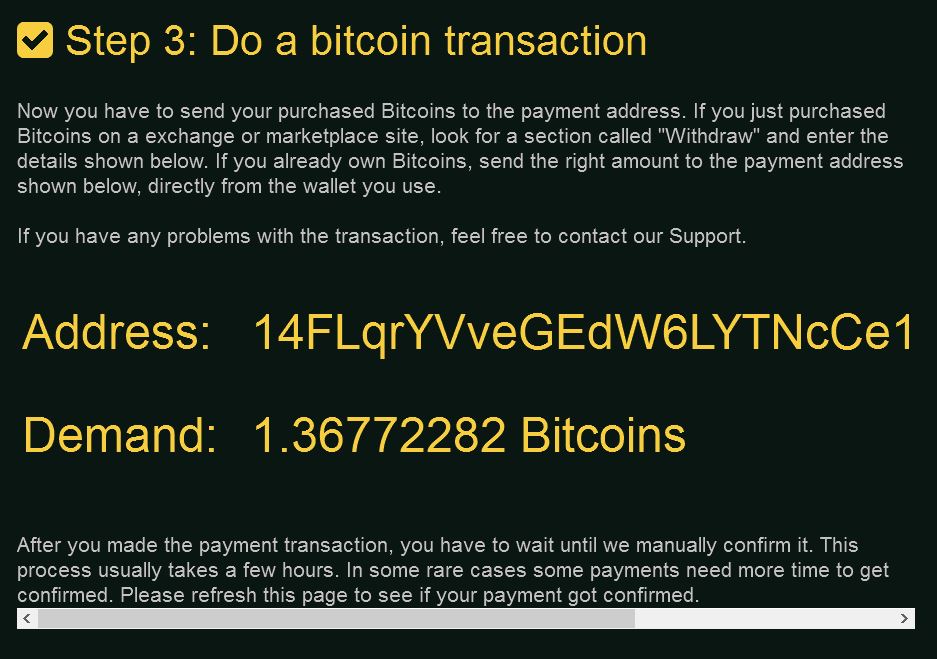

Una nuova versione di Petya ransomware è emerso uscire allo scoperto dopo che è sorella minore - Mischa ransomware. Il ransomware utilizza la crittografia sofisticati per codificare i dischi rigidi, simile alla sua versione precedente. Molti ritengono convinti che questa è una versione migliorata del virus da quando sono stati decodificati con successo tramite un decryptor, chiamato Petya Settore estrattore che è stata poi interrotta. Nel caso in cui sei diventato una vittima di GoldenEye ransomware, si deve sapere che crittografa l'unità per chiedere la somma di 1.36 BTC come riscatto per decifrare. Dal momento che il ransomware è stato precedentemente decifrato, vi invitiamo a leggere le nostre informazioni su di esso e invece di pagare il riscatto cerchiamo metodi alternativi per ripristinare i file crittografati da GoldenEye.

Ulteriori informazioni su GoldenEye ransomware

Proprio come è altre varianti ransomware, GoldenEye utilizza anche la crittografia sul MBR(Master Boot Record) per rendere i dischi allo stato solido duro o non più utili. Ma per infettare gli utenti prima, il malware utilizza tecniche sofisticate. Uno di loro è di combinare diversi exploit kit, JavaScript strumenti così come obfuscators che nascondono il malware da diversi scudi in tempo reale di programmi antivirus. Questi tutti possono essere combinati in una macro o script dannosi che possono replicare i seguenti allegati di posta elettronica:

- .js o wsf file JavaScript.

- Dannoso Microsoft Office o Adobe macro (.docx, .pdf, .XTS, pptx, eccetera)

Questi possono essere contenuti in un archivio, ad esempio .zip o .rar file che possono essere inviati all'utente tramite finte e-mail, per esempio:

Gentile Cliente,

Saluti da Amazon.com,

Le scriviamo per farvi sapere che il seguente oggetto è stato inviato tramite Royal Mail.

Per ulteriori informazioni sulle stime di consegna ed eventuali ordini aperti, per favore visita: {web link dannoso} o {allegato malevolo}

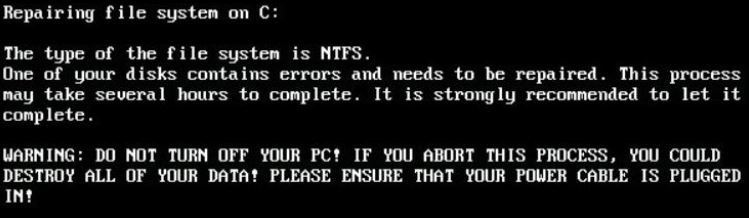

Una volta che l'utente fa clic questa e-mail, GoldenEye ransomware inizia infettare il suo computer. Si può immediatamente impostare le voci di registro per far funzionare il virus all'avvio del sistema. Dopodichè, GoldenEye ransomware può riavviare il computer della vittima, la visualizzazione della schermata seguente falso:

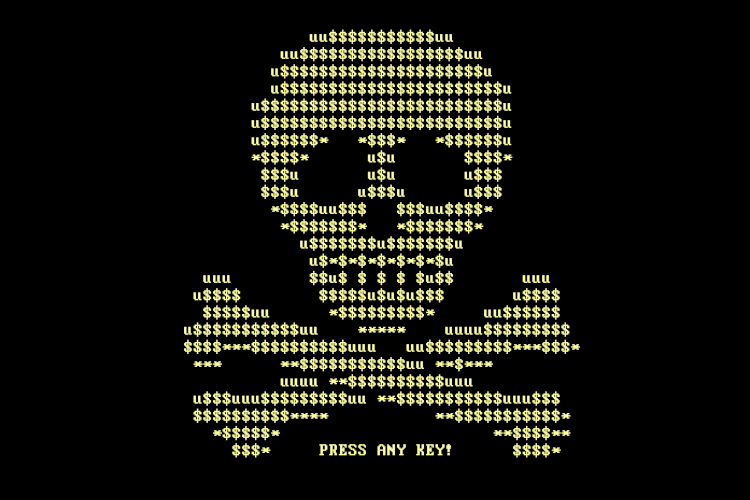

Che il virus realmente fa durante la visualizzazione di questa schermata è quello di iniziare crittografare il disco rigido. Dopo di essa la crittografia è completo, GoldenEye ransomware visualizza la seguente schermata:

Dopo aver premuto un tasto qualsiasi, l'utente è presentato ad una schermata di blocco che ha le istruzioni su come pagare una tassa di riscatto pesante attraverso una pagina web:

La pagina web, tipicamente maggior parte dei virus ransomware è anche Tor-based e ha dettagliato passi a pagare il riscatto e persino CAPTCHA identificatore:

GoldenEye Ransowmare - Conclusione, Rimozione e decrittografia Scenario

Per far fronte con GoldenEye ransomware, un approccio molto specifico dovrebbe essere considerato. Gli esperti consigliano vivamente di eseguire le followingactions:

1. Rimuovere l'unità dal computer portatile infetto.

2. Fissare un altro computer con un programma anti-malware avanzato.

3. Inserire l'unità infetta nell'altro dispositivo.

4.Scarica il Petya Settore Extractor per trovare una chiave di decodifica corrispondente alla propria particolare infezione.