Phishing הוא ניסיון זדוני לרכישת מידע רגיש כולל סיסמאות, שמות משתמש, קודי אבטחה, פרטים של כרטיסי אשראי, אשר מוסווה כמו תקשורת אלקטרונית אמינה. תקשורת זו מעמידה פן כאילו הגיעה מאתרי אינטרנט חברתי הפופולריים, בנקים, אתרי מכירות פומביות, מנהלי IT ומעבדי תשלום מקוונים, אבל זה באמת מגיע פושעי סייבר.

Phishing הוא ניסיון זדוני לרכישת מידע רגיש כולל סיסמאות, שמות משתמש, קודי אבטחה, פרטים של כרטיסי אשראי, אשר מוסווה כמו תקשורת אלקטרונית אמינה. תקשורת זו מעמידה פן כאילו הגיעה מאתרי אינטרנט חברתי הפופולריים, בנקים, אתרי מכירות פומביות, מנהלי IT ומעבדי תשלום מקוונים, אבל זה באמת מגיע פושעי סייבר.

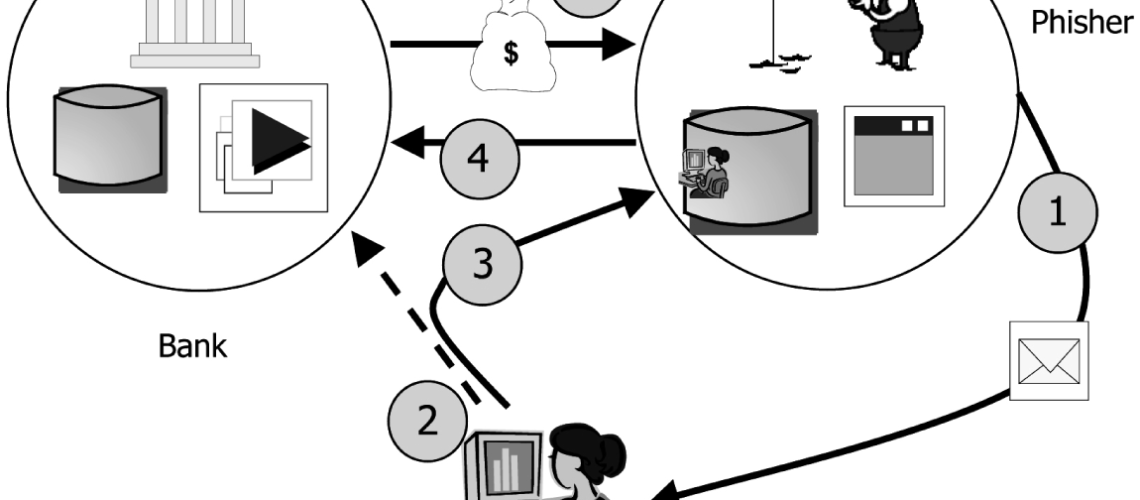

המיילים דיוג בדרך כלל מכילים קישורים לאתרים שונים נגועים בתוכנות זדוניות. המיילים עצמם פרושים כמו הודעות מיידיות או כמו זיוף דוא"ל, מרמי משתמשים, והפנייתו להזין פרטים אישיים באתרים מזויפים שנראים בדיוק כמו אלה הלגיטימיים.

דיוג הוא איום כי הוא הולך וגדל. הנזק שיכול להיעשות על ידי התחזות יכולות לנוע בין הכחשה לגשת הדוא"ל להפסד כספי משמעותי. מספר הגדל של תקריות דיוג עורר חקיקה מסוימת, אבטחה טכנית אמצעי מודעות ציבוריים.

דיוג בעבר ובהווה היום

הניסיונות פישינג הראשונים נעשו בתחילה 1995 על ידי תוכנית AOHell, מפתה לפרוץ משתמשי AOL. שמו של המונח בא ההאקר הפופולרי של סמית החאן של 90. מונח זה אומצת תג HTML הנפוץ ביותר הוא<><", והוא אינו יכול להיות מזוהה על ידי צוות AOL. הסמל דומה דגים ובכך הגיע "פישינג".

בשנת 2003 נרשם התקפת פישינג הידועה הראשון נגד בנק. פישינג בהמשך נכתבו מיקוד לקוחות המשתמשים בשירותי תשלום מקוונים. בשנים האחרונות, המטרות העיקריות של קמפיינים דיוג הן אתרי הרשתות החברתיות, מכוון לגניבת זהות.

בסוף 2013 נרשם אחד הניסיונות פישינג הגדולים כאשר כופר מחסום הצפנה נגוע יותר 250 000 מחשבים עם קובץ מצורף הדוא"ל של שמעמיד פני קובץ Zip להיות תלונת לקוח. הקבצים של המשתמשים ננעלו על ידי כופר, ואת המשתמשים קבלו בקשה לתשלום כנגד מפתח כדי לפתוח חתיכת files.Another שלהם כופרים באמצעות טקטיקות הדיוג Cryptowall. במקרה זה על עיקול נכסי דואר זבל המכיל קבצי PDF זדוניים ותיקיות .zip.

טכניקות Phishing

- דיוג ממוקד – אלה הם ניסיונות התחזות כי מכוון חברות או אנשים מסוימים. התוקפים שואפים לאסוף מידע אישי. זהו פיגוע הדיג המוצלח ביותר.

- פישינג Clone - התקפה על בסיס דוא"ל לגיטימי והשתמש בעבר המכילה קישור או קובץ מצורף. התוכן או את הכתובת הוא משובט מאייש קשר זהה. המסר הזדוני נשלח מכתובת הדוא"ל אשר מוסווה להופיע כפי שהגיע מהשולח המקורי.

- ציד לווייתנים - התקפות פישינג בבימויו ולמנהלים הבכירים מטרות פרופיל גבוה. היא סוג של התקפה ציד לווייתנים דיוג הוא ההתקפה Wi-Fi Rogue.

שיטות דיוג

- מניפולציה קישור - הטעיה טכנית שעושה קישור להיראות מארגון מסוים. מתחזה מרבים להשתמש תחומי משנה וכתובות ה- URL שגויים.

- התחמקות מסננת - אלה הם תמונות שאינן קלים לזהות על ידי המסננים אנטי-פישינג. כתשובה להם, המסננים אנטי פישינג הפכו יותר מתוחכמים יכולים כעת לגלות את התמליל שהוסתר בתמונות.

- זיוף אתרים - הקורבן הוא פיתה להזין אתר פישינג ו מופנה להיכנס. עם התקפות פישינג זה, פושעי הסייבר לאסוף שמות משתמש וסיסמות. הם מסוכנים במיוחד כאשר האתר כי כבר מזויף הוא של בנק או מערכת תשלומים. פגם כזה הופעל נגד פייפאל ב 2006.

- פישינג טלפון - אלה הן הודעות מתיימר לבוא משרה בבנק. המשתמשים תמימים מתפתים חיוג מספר טלפון בקשר עם בעיות עם חשבונות הבנק שלהם. כך מספרי PIN החשבון שלהם נגנבים.

- פופ-אפ - הם נקבעים על אישורי האינטרנט ואת הבקשה הלגיטימי של הבנק, מה שהופך את המשתמשים מאמינים כי הבנק הוא זה אשר מבקש פרטים אלה.

- Tabnabbing - טכניקה חדשה באמצעות גלישה באמצעות כרטיסיות, הפניית המשתמשים לאתרים שנפגעו.

- תאומים Evil - מאוד קשה לזהות, עבריין הסייבר הופך לרשת אלחוטית מזויפת שנראית כמו הרשת הלגיטימית להשתמש במקומות ציבוריים שונים. ככה הם גונבים פרטי כרטיס אשראי וסיסמאות.

אסטרטגיות אנטי-פישינג

מאז 2007 אנטי-פישינג רב אסטרטגיות יושמו על מנת להגן על האישיות והנתונים הכספיים של משתמשי PC. היום אנחנו מיישמים מספר טכניקות כדי להילחם ניסיונות התחזות. הרשת, ניסיונות הטלפון פישינג הדוא"ל ניתן לדווח כעת לרשויות.

בין האסטרטגיות הראשונות בשימוש הוא להכשיר אנשים להכיר ניסיונות כאלה לא מגיבים אליהם. בנוסף לכך אמצעים אנטי-פישינג רבים הוטבעו הדפדפנים להגנה.

באופן טבעי, פעולות משפטיות נלקחו מדי. התביעה הראשונה נגד מתחזה חשד הוגשה ב 2004, ואחריו עוד רבים. בשנת 2005 נחקק חוק Anti-Phishing ידי הקונגרס של ארצות הברית. חברות הצטרפו גם מאמצים כדי להתנגד להתקפות פישינג.