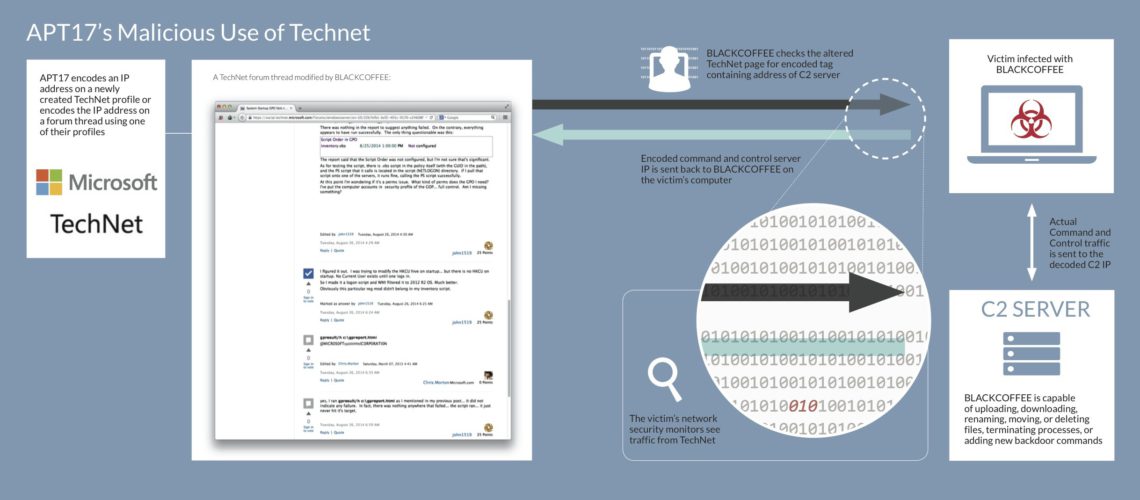

פורטל TechNet של מיקרוסופט הועסק על ידי קבוצת איומים מתקדמת סינית עיקשת על מנת להסתיר את כתובת ה- IP של C&ג (פיקוד ובקרה) שרתי חתיכת תוכנות זדוניות ידועות כמו BLACKCOFFEE כי נעשה שימוש בפעולות סייבר-ריגול.

מייתרים של כתובת IP מוצפנים ומוסתרים נושאים שונים בפורום, הערות או דפי פרופיל. לאחר הפוגע במערכת, התוכנות הזדוניות לגשת אליהם. טכניקה זו ידועה בשם "מזהה ה להתפגר."

ג&C מחרוזת נסתרת בין סמנים מסוימים

מומחים עם מיקרוסופט מודיעין מרכז FireEye ניתח את השיטה בפירוט. הם נעלו את הדפים שבהם שב"ס אותרו sinkholed אחד מהם, מה שאיפשר להם לצפות בפעולות האחרונות של BLACKCOFFEE.

התוקפים ידועים כמו APT17 או DeputyDog. עבודתה של קבוצת המחקר על גרסאות BLACKCOFFEE שונות כבר מצאו ידי חוקרים מאז 2013. FireEye מדווח כי הפעילות הנוכלים השפיעה גורמי ממשל בארצות הברית, משרדי עורכי דין, חברות כרייה, חברות ה- IT, ומספר ארגונים לא-ממשלתיים.

כיצד פועל BLACKCOFFEE Operate?

ברגע BLACKCOFFEE מותקן במחשב, זה לבצע את הפעולות הבאות:

- נתוני Exfiltrates

- מוסיף מידע חדש

- יוצר מעטפת הפוכה

- יוצר יומן

- מסיים את התהליכים הפועלים

FireEye אנליסטים מסבירים כי BLACKCOFFEE כולל קישורים לדפים TechNet המכילים את כתובות עבור שרת שליטה ובקרה. המחרוזת המספרית ניתן למצוא בצורה מקודדת בין שני סמנים אלה: "@ MICR0S0FT" ו "C0RP0RATI0N."

ברגע הזדוני מפענח את הכתובה, היא מקבלת הוראות מן C&שרת C ומספק נתונים נגנבים.

ייתכן שייעשה שימוש באותה שיטה על ידי תוכניות אחרות

טכניקה זו מאפשרת פושעי הסייבר לעכב זיהוי של כל אחת מהמערכות המועסקות על ידי התוקף באמצעות ניתוח בינארי של האיום. במקרה הזה, אם מכונית נגועה מזוהית ובחן, המבצע לא יופסק ושאר המחשבים המושפעים עדיין מניפולציות על ידי המחברים האיומים.

הטקטיקה של הסתרת C&כתובת C נצפתה בקמפיינים סייבר-ריגול קודמות. מיתרים של נקודות קצה תקשורת התגלו גם באתרים כמו פייסבוק וטוויטר.

מומחים מזהירים כי FireEye פושעי סייבר אחרים שאולי כבר אימצו את הטכניקה.