Les particuliers et les entreprises sont constamment ciblés par les cyber-criminels et leurs inventions cruelles. Comme de nombreux rapports de sécurité 2014 et la première moitié de 2015 indiquent - le nombre d'attaques augmente rapidement dans le monde entier, d'atteindre de nouveaux, pics incroyable. De nombreuses questions relatives à la vie privée et à la sécurité restent encore sans réponse, ou dans de meilleurs cas - une réponse partielle.

Selon que vous êtes propriétaire d'une entreprise, un utilisateur individuel, ou un employé du monde corporatiste, les tactiques déployées par des cyber-escrocs peuvent varier. Suis-je victime d'une attaque ciblée, ou un massif? Le but de l'attaque claire, ou est-il encore à découvrir? Quel genre d'information m'a été volé? Est-ce les gens dans ma liste de contacts aussi en danger?

Comme on peut le voir, questions émergentes des intentions malveillantes peuvent se multiplier rapidement, ainsi que les moyens utilisés par les contrevenants à la loi virtuels sur une base pro rata. En un mot, d'améliorer la qualité de la sécurité, on doit être informé sur les logiciels malveillants de nombreuses voies pour pouvoir revenir à son ordinateur. Et plus on sait, plus ils deviendront victimes de menaces en ligne.

Dans l'aspect 2015, nous avons identifié dix types d'attaques. Nous avons compilé des morceaux de logiciels malveillants actifs récemment, et nous les avons classées en fonction de leur gravité. A partir de la plupart des méchants.

→NB! Avant de procéder, il est important de noter que les menaces que nous sommes sur le point de la liste sont étroitement liés, à un point où il peut être assez difficile à classer tout malware comme un type particulier.

ransomware

Ransomware est entré dans l'espace en ligne 1989 lorsque le cheval de Troie du SIDA a.k.a. PC Cyborg conçu par Joseph Popp a été introduit. SIDA de Troie est la première menace de fichiers cryptage pour crypter les fichiers de l'utilisateur sur le disque dur et demander de l'argent pour les déverrouiller. Depuis, ransomware a tellement évolué qu'une seule pièce ransomware - CryptoWALL, a coûté à l'économie mondiale $18 millions en moins d'un an. Pour le dire autrement dit, Les créateurs de CryptoWALL ont fait des millions de dollars tout en extorquer de l'argent auprès des particuliers et des entreprises.

D'autres menaces ransomware notables qui ont réussi les utilisateurs « dévalisé » au cours de l'année écoulée sont:

- Cryptolocker

- Troldesh

- bit Cryptor

- Tox Ransomware

- Crypte alpha

- Los Pollos Hermanos

- Casier

Pour rester protégé contre ransomware, les utilisateurs doivent:

- Activer les correctifs automatiques pour le système d'exploitation et les navigateurs web.

- Limiter au téléchargement des logiciels des fournisseurs sûrs.

- fenêtres pop-up bloc.

- Ne pas ouvrir les courriels envoyés par des expéditeurs inconnus.

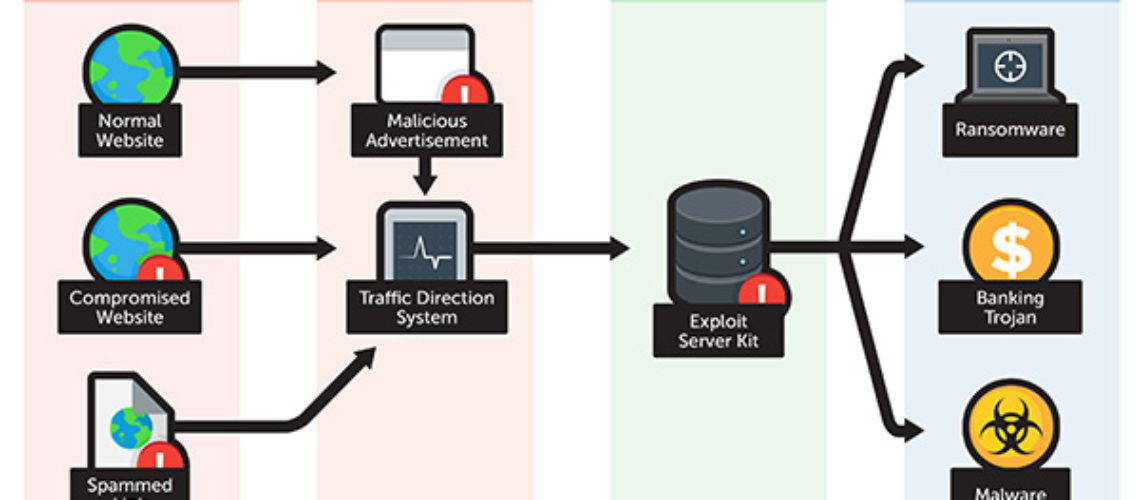

Kits exploitation

Depuis 2012, quand a été détecté le tristement célèbre Blackhole EK dans la nature, kits ont également exploiter généré une quantité de considération des infections et sont considérés une menace sérieuse cyber. Même si différents kits peuvent exploiter déployer différentes tactiques de contamination, l'histoire va généralement comme suit:

- 1. L'utilisateur visite un site Web compromis qui a été attaqué par des cyber-criminels.

- 2. L'utilisateur éprouve une série de réoriente et se termine sur un serveur d'hébergement EK.

- 3. Le EK recueille de l'information sur le système de la victime et détermine la façon de procéder à la charge utile.

- 4. Si la procédure est réussie, la charge utile - les logiciels malveillants, banque de Troie ou Ransomware - est téléchargé sur le PC de l'utilisateur.

Des exemples notables de kits qui ont exploiter été récemment détectés sont:

- Kit exploit nucléaire

- RIG Exploit Kit (récemment utilisé pour fournir CryptoWall)

- Hanjuan exploit kit (également connu sous le nom Timba cheval de Troie et Fobber)

- Angler exploit kit

Depuis les nouveaux kits sont observés exploitation pour exploiter les vulnérabilités de préférence dans Internet Explorer, Adobe Flash, et Adobe Reader, les utilisateurs doivent les mettre à jour régulièrement et permettre des correctifs automatiques si possible.

chevaux de Troie bancaires

Deux grands stealers financiers ont été éliminés en arrière 2014 - Gameover Zeus est encore actif dans 2017 et Shylock. Cependant, au lieu d'être choqué par leur éradication, les cybercriminels rapidement déplacés vers l'avant et a présenté Dyreza et Dridex au monde financier.

Le cheval de Troie Dridex, également connu sous le nom Feodo, Bugat ou Geodo, continuellement attaqué les organisations bancaires. À un moment donné, le cheval de Troie malveillant exploitait les macros du package Microsoft Office. Même si les macros sont généralement désactivées par défaut par les entreprises, les cyber-criminels tentent toujours d'attirer les employeurs en leur permettant.

Un autre cheval de Troie bancaire vicieux surnommé Vawtrak, Neverquest ou Snifula, a également été repéré. Une fois Vawtrak est activé, il gagne l'accès aux comptes bancaires de la victime et vole ses informations de connexion. Vawtrak a été distribué par:

- Drive-by téléchargements exécutés après l'ouverture d'une pièce jointe spam.

- Malware téléchargeur.

- kit exploitation.

→Comme déjà visible, les attaques malveillantes deviennent de plus en plus sophistiqués avec le temps, la mise en œuvre des fonctionnalités clés du logiciel malveillant multiples visages.

Collection de logiciels malveillants, Vers

Duqu 2.0 a été identifié comme la pièce la plus sophistiquée des logiciels malveillants jamais vu. Correction - une collection de logiciels malveillants. Duqu 2.0 est une suite de composé du ver Duqu qui assimile les caractéristiques d'un cheval de Troie et un ver informatique. Fondamentalement, Duqu est un outil de cyber-espionnage sophistiqué qui a même réussi à compromettre la sécurité de Kaspersky Lab.

Les chercheurs de Kaspersky ont révélé que les objectifs de Duqu 2.0 sont principalement liés aux négociations sur l'accord nucléaire de l'Iran. Plusieurs sociétés de sécurité informatique ont également été ciblés, ainsi que l'ouest, organisations d'Asie et du Moyen-Orient. Il est raisonnable de supposer que la conception de Duqu 2.0 (et des morceaux de logiciels malveillants similaires) n'est pas une blague à ses créateurs.

PoS (Point de vente) Malware

Malware ciblant les systèmes de traitement des paiements ne sont pas nouveaux pour nous. Cependant, il y a une augmentation des variantes de logiciels malveillants PoS. Une pièce plus ancienne de PoS Malware sorti en Octobre 2013 - NewPoSThings - a une nouvelle fois été détectée. Ses attaques récentes, en avril 2015, a indiqué que le logiciel malveillant a été réalisé sur des machines 64 bits avec un nombre élevé de version.

Un autre morceau PoS logiciel malveillant détecté dans 2015 est Punkey, ensemble à déployer tout à fait un point de vente agressive opération pour extraire des données personnelles. régulièrement victimes de logiciels malveillants sont PoS entreprises - restaurants, casinos, stations, hôtels. Tout lieu qui demande ou offre le paiement par carte de crédit peut devenir une cible.

Les attaques d'ingénierie sociale

Insécurité, L'ingénierie sociale est une manipulation psychologique, résultant pour rendre les gens effectuer certaines actions ou donner des informations sensibles. Ce qui différencie l'ingénierie sociale d'un con régulier est le fait qu'il est généralement une petite ordure d'un système plus élaboré. Dans 2015, nous avons déjà observé plusieurs attaques qui ont utilisé une forme d'ingénierie sociale. Curieusement assez, cyberescrocs se tournent souvent vers les médias sociaux d'utiliser l'ingénierie sociale. Par ex, une récente arnaque Facebook utilisateurs promis 300 iPhone en échange de cliquer sur le bouton comme.

attaques d'ingénierie sociale effectuées sur le Web peuvent être divisés en quatre catégories:

- Phishing - visant à obtenir des renseignements personnels.

- pretexting – visent à faire un bon prétexte, un scénario intelligent, qui sera ensuite utilisé pour tenter de recueillir des informations personnelles des utilisateurs compromis.

- appâtage - similaire à l'hameçonnage, à la différence qu'un élément de prix est offert à la victime.

- Pour quoi, pour qui - en rapport avec le phishing et les appâter. Un service est offeredd au lieu d'un élément.

Services de soutien faux Tech

Il semble que soutien faux tech sites et lignes ne dorment jamais. services de plus en plus frauduleux sont signalés sur une base quotidienne. En réalité, dire une vraie ligne de soutien d'un faux n'est pas une tâche difficile. Cependant, escrocs ont tendance à exploiter la négligence des utilisateurs moyens. Plus, les escroqueries faux de soutien viennent généralement livrés avec un logiciel ad-supported, visant à navigateurs largement utilisés.

Une fois que l'escroquerie est activée, l'utilisateur commencer à voir les fenêtres pop-up affirmant que son PC a été affecté par de multiples menaces. Ces pop-ups fournissent toujours un numéro de téléphone qui doit être appelé. Un exemple d'un tel nombre est 1-855-791-2391. Pour rester en sécurité, les utilisateurs sont fortement recommandé de ne pas appeler le numéro affiché, mais de procéder à la numérisation de leurs systèmes. Si un tel appel est lancé, l'accès à distance au système peut être obtenu, et diverses lettres de créance (services bancaires, y compris) peuvent être récoltés.

Logiciel Antivirus Rogue

logiciel Rogue AV est un logiciel qui est promu comme un anti-malware utile. Au lieu de faire ce qu'il est annoncé pour le faire - protéger le système contre les logiciels malveillants, le programme AV Rogue fera exactement le contraire. Il va ralentir le PC, compromettre la sécurité en ligne de l'utilisateur, et rendre le système plus vulnérable aux attaques de logiciels malveillants.

Un exemple d'un voyou populaire est Antivirus Pro 2017. Il est de la même famille que Antivirus PRO 2015 et Defender Pro 2015.

Une fois installé, le début de l'outil antivirus Rogue commencera l'exécution d'une fausse analyse du système. Bien que l'analyse du système, plusieurs questions seront trouvés. Pour reprendre le contrôle de son ordinateur, l'exécution d'un vrai morceau AV est une bonne idée.

Les programmes potentiellement dangereux

Les applications potentiellement indésirables et logiciels pris en charge ad ne sont pas considérés comme malveillants, mais ils ouvrent souvent la porte à des menaces malveillantes en ligne. CHIOTS sont susceptibles d'avoir pénétré dans le système à côté une autre application téléchargée gratuitement à partir du Web. La méthode décrite est légale, même si elle peut sembler louche. Il est appelé et est principalement bottelage utilisé pour monétiser différentes plates-formes et couvrir les pertes financières.

Adware

Nos recherches indiquent que des centaines de petits et add-ons de navigateur pris en charge ad sont libérés sur une base quotidienne. Pour rester protégé contre l'intrusion d'un tiers ennuyeux, les utilisateurs doivent porter une attention particulière à ce qu'ils téléchargent. Toujours lire le contrat de licence (Contrat de licence de l'utilisateur final), Accord Télécharger, et Politique de confidentialité. Voulez-vous profiter du logiciel avancé installé qui vous donne la possibilité de visualiser et désélectionner tous les programmes ajoutés est également crucial.

*Article Sources:

https://blog.malwarebytes.org/intelligence/2013/02/tools-of-the-trade-exploit-kits/

http://www.infosecurity-magazine.com/news/financial-trojans-set-to-roar-back/

http://www.trendmicro.com/vinfo/us/security/news/vulnerabilities-and-exploits/exploit-kits-past-present-and-future

Banque cheval de Troie Vawtrak: La récolte des mots de passe dans le monde entier

Duqu 2.0: Le logiciel malveillant le plus sophistiqué jamais vu

http://cfoc.org/

http://sensorstechforum.com/

*Image Source:

http://www.trendmicro.com/