La nouvelle version du célèbre ransomware Locky est apparu, annexant l'extension de fichier .thor. La variante immédiatement surgit après une autre variante qui utilise l'extension de fichier .shit a explosé avec des infections dans différents pays du monde entier. La version .thor de Locky est très dangereuse et si elle est détectée, conseil est de le retirer de la vue d'un programme anti-malware et ne pas payer la rançon demandée 0.5 BTC.

La nouvelle version du célèbre ransomware Locky est apparu, annexant l'extension de fichier .thor. La variante immédiatement surgit après une autre variante qui utilise l'extension de fichier .shit a explosé avec des infections dans différents pays du monde entier. La version .thor de Locky est très dangereuse et si elle est détectée, conseil est de le retirer de la vue d'un programme anti-malware et ne pas payer la rançon demandée 0.5 BTC.

Télécharger Malware Removal Tool, pour voir si votre système a été affecté par le virus Locky Ransomware et analyser votre système pour les fichiers de virus .SHIT

Locky .thor Variant - Que faut-il faire (description méthodologique)

La première étape du virus ransomware est pour qu'elle soit répandue. Pour cela à atteindre, les créateurs du virus ont utilisé une méthode de livraison assez rusé mais attendu. Ils utilisent des messages électroniques mails avec différents Contant qui visent à tromper les utilisateurs peu expérimentés dans l'ouverture d'un fichier archivé avec le nom, semblable au suivant:

Une fois le fichier archivé a été ouvert, il peut contenir un fichier qui est l'un des types de fichiers suivants

Une fois que l'utilisateur ouvre ce fichier, le processus d'infection a commencé. Le fichier d'infection se connecte à distance à une des centaines d'hôtes pour télécharger la charge utile de la .thor variante de Locky ransomware.

Une fois que le fichier de la charge utile a été téléchargé, le virus de ransomware devient immédiatement actif en début de modifier les paramètres de Windows.

Dans un premier temps, il se connecte à la commande à l'infection est réussie ou non et serveurs et contrôle pour commencer ce que les informations se fondant en direct l'utilisateur malveillant veut se faire avec l'ordinateur infecté. Les centres de commandement de Locky ont jusqu'à présent été signalés à se cacher derrière les domaines suivants:

fvhnnhggmck.ru/linuxsucks.php

krtwpukq.su/linuxsucks.php

tdlqkewyjwakpru.ru/linuxsucks.php

185.102.136.77:80/linuxsucks.php

91.200.14.124:80/linuxsucks.php

91.226.92.225:80/linuxsucks.php

77.123.14.137:221/linuxsucks.php

Parmi les fichiers déposés de Locky Ransowmare est le fichier .dll qui est responsable du cryptage des fichiers. Le virus peut immédiatement exécuter le fichier, quelque chose qui peut aussi être connu comme un lecteur par téléchargement. Cependant, la variante .thor de Locky peut aussi déposer le fichier dans le répertoire de démarrage%% ou modifier les clés de Registre Run et RunOnce afin que le chiffreur fonctionne au démarrage de Windows.

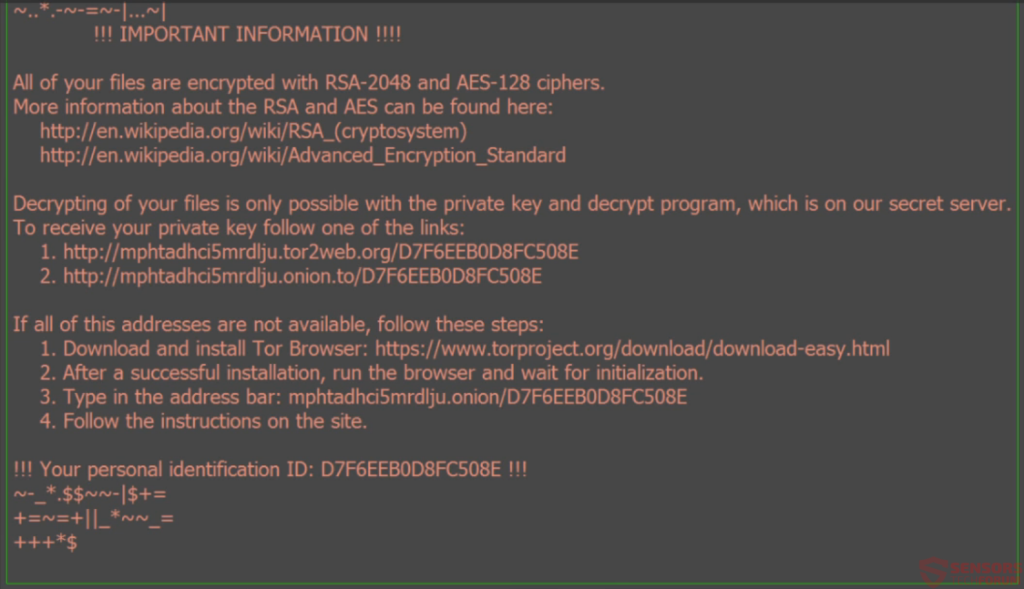

Après le cryptage a été couru, tout comme la .extension de fichier de merde variante de Locky, cette variante peut également faire des ravages sur votre ordinateur. Il tombe immédiatement est de rançon uniques, qui sont un fond d'écran et un fichier _WHAT_is.html.

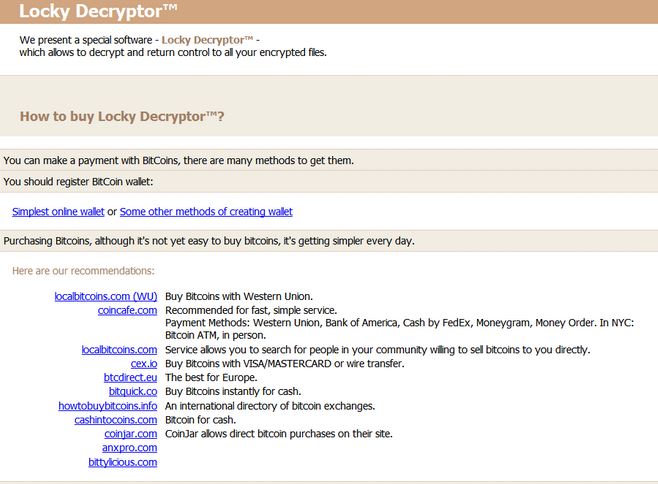

La note sur les deux conduit à une URL unique appartenant à Locky ransomware qui a plus d'instructions sur la façon de créer un portefeuille de BitCoin et payer la rançon de cette façon.

Après le cryptage a été fait, la .thor variante de Locky fait que les versions originales des fichiers sont parti pour de bon, en créant des copies des fichiers cryptés et « en cours d'exécution sur » les fichiers d'origine via plusieurs passes pour la suppression. Il efface également des copies de volume d'ombre, juste au cas où il y en a avec la commande suivante injecté par invite de commande Windows.

Comment puis-je supprimer Locky Ransomware et Décrypter .thor Fichiers?

Malheureusement pour tous les Locky variantes, il n'a pas été découvert un décryptage de fichiers. Vous pouvez, cependant effectuer plusieurs autres tâches, comme la tentative de trouver la clé de déchiffrement correspondant au chiffreur de Locky qui a crypté vos fichiers et les fait ressembler les éléments suivants:

Une méthode pour le faire est par l'intermédiaire d'un logiciel sniffer réseau, Cependant, vous devez attraper le moment où le malware envoie des informations via HTTP, UDP ou TCP sur le serveur C2 malveillant.

Une autre façon d'obtenir la clé est en payant la rançon qui n'est pas recommandé. vous pouvez plutôt essayer d'utiliser un logiciel de récupération de données et tenter de restaurer certains de vos fichiers en balayant les secteurs de votre disque dur.

Télécharger Malware Removal Tool, pour voir si votre système a été affecté par le virus Locky Ransomware et analyser votre système pour les fichiers de virus .SHIT