Phishing ist ein bösartiger Versuch zur Erfassung sensibler Informationen einschließlich Kennwörter, Benutzernamen, Sicherheitscodes, Details von Kreditkarten, die als vertrauenswürdig elektronische Kommunikation maskiert. Diese Kommunikation wird angeblich von beliebten Social Web Sites kommen, Banken, Auktions-Websites, IT-Administratoren und Online-Zahlung Prozessoren, aber es ist eigentlich aus Cyberkriminelle kommen.

Phishing ist ein bösartiger Versuch zur Erfassung sensibler Informationen einschließlich Kennwörter, Benutzernamen, Sicherheitscodes, Details von Kreditkarten, die als vertrauenswürdig elektronische Kommunikation maskiert. Diese Kommunikation wird angeblich von beliebten Social Web Sites kommen, Banken, Auktions-Websites, IT-Administratoren und Online-Zahlung Prozessoren, aber es ist eigentlich aus Cyberkriminelle kommen.

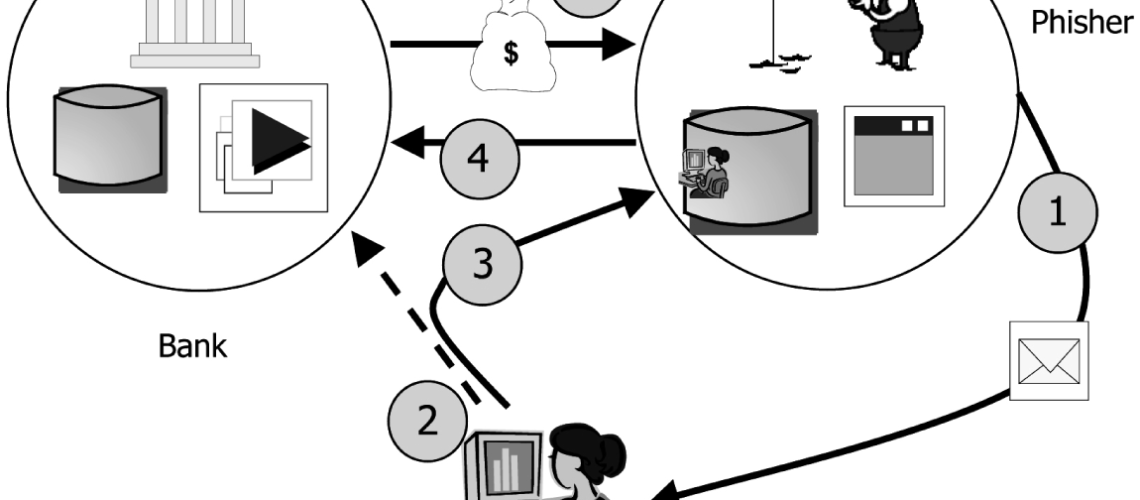

Die Phishing-Mails enthalten in der Regel Links zu verschiedenen Websites, die mit Malware infiziert sind. Die E-Mails selbst werden als Sofortnachrichten oder als E-Mail-Spoofing zu verbreiten, täuschen Nutzer und er sie an persönlichen Daten in gefälschte Websites, die genau wie die legitime aussehen geben.

Phishing ist eine Bedrohung, die immer größer wird. Die Schäden, die durch Phishing getan werden kann, könnte von einer Leugnung reichen, um die E-Mail zu einer erheblichen finanziellen Verlust zugreifen. Die erhöhte Anzahl von Phishing-Vorfälle provoziert bestimmter Rechtsvorschriften, technische Sicherheit und die öffentliche Sensibilisierungsmaßnahmen.

Phishing in der Vergangenheit und heute

Die ersten Phishing-Versuche wurden Anfang gemacht 1995 durch die AOHell Programm, verlockend, die AOL-Nutzer zu hacken. Der Name der Begriff kam von der beliebten Hacker der 90-Khan Smith. Dieser Begriff wurde angenommen als der häufigste HTML-Tag ist<><‚, und konnte nicht von der AOL-Mitarbeiter erfasst werden. Das Symbol ähnelt Fisch und so kam „Phishing“.

In 2003 war der erste bekannte Phishing-Attacke gegen eine Bank registriert. Später Phishing gestartet Targeting Kunden mit Online-Zahlungsdienste. In den letzten Jahren, die Hauptziele der Phishing-Kampagnen sind die Social-Networking-Websites,, Ziel für Identitätsdiebstahl.

Am Ende 2013 wurde eine der größten Phishing-Versuche registriert, wenn die Cryptolocker Ransomware infiziert mehr als 250 000 PCs mit Email-Anhang einer Zip-Datei vorgibt, ein Kundenreklamation sein. Die Dateien der Nutzer wurden von der Ransomware gesperrt, und die Anwender einen Antrag auf Zahlung gegen einen Schlüssel bekam, ihre files.Another Stück Ransom entsperren mit Phishing Taktik wird Cryptowall. In diesem Fall wird die Befestigung der Spam-Mail enthält schädliche PDF-Dateien und ZIP-Ordner.

Die Phishing-Techniken

- Spear Phishing – diese Phishing-Versuche, die an bestimmten Unternehmen oder Einzelpersonen gerichtet sind. Die Angreifer zielen auf persönliche Daten zu sammeln. Dies ist die erfolgreichste Angel Angriff.

- Clone Phishing - ein Angriff auf der Grundlage einer legitimen und frühere E-Mail, die einen Link oder Anhang enthält. Die Inhalte oder die Adresse ist von einem identischen Kontakt geklont. Der böswillige Nachricht vom E-Mail-Adresse, die maskiert wird als aus den ursprünglichen Absender erscheinen geschickt.

- Walfang - Phishing-Angriffe auf Führungskräfte ausgerichtet auf hochkarätige Ziele. Eine Art des Walfangs Phishing-Attacke ist der Rogue Wi-Fi-Angriff.

Die Phishing Methoden

- Link Manipulation - technische Täuschung, die einen Link erscheinen lässt, um von einer bestimmten Organisation sein. Die Phisher verwenden oft Subdomains und URL-Adressen, die falsch geschrieben sind.

- Filter Flucht - das sind Bilder, die nicht einfach durch die Anti-Phishing-Filter erkennen sind. Als Antwort auf diese, die Anti-Phishing-Filter wurde immer anspruchsvoller und sind nun in der Lage, den Text, der in den Bildern versteckt zu entdecken.

- Website Fälschung - das Opfer angelockt, um eine Phishing-Website eingeben und richtet sich anmelden. Mit diesen Phishing-Attacken, die Cyber-Kriminellen sammeln Benutzernamen und Kennwörter. Sie sind besonders gefährlich, wenn die Website, die geschmiedet wurde, ist von einer Bank oder einem Zahlungssystem. Solche Fehler wurde gegen PayPal in verwendet 2006.

- Telefon Phishing - das sind Nachrichten, die von den Bankbeamten kommen vorgeben. Die Benutzer werden in der Anwahl einer Rufnummer im Zusammenhang mit Problemen mit ihren Bankkonten gelockt. Dies ist, wie ihre Kontonummern und PIN gestohlen.

- Pop-ups - sie auf legitime Webseite und Anforderungsnachweise der Bank festgelegt werden, machen die Nutzer glauben, dass die Bank ist es, der diese Angaben anfordert.

- Tabnabbing - eine neue Technik mit der Tabbed-Browsing, Richten der Nutzer betroffen Websites.

- Schlechte Zwillinge - sehr schwer zu erkennen, die Cyberkriminellen macht einen gefälschten Funknetzwerk, die wie die legitimen Netzwerk in verschiedenen öffentlichen Orten verwendet sieht. Dies ist, wie sie Kreditkarteninformationen und Passwörter zu stehlen.

Anti-Phishing-Strategien

Seit 2007 viele Anti-Phishing-Strategien hat, um den Schutz der persönlichen und finanziellen Daten der PC-Benutzer angewendet worden. Heute verschiedene Techniken, um die Phishing-Versuche zu kämpfen wenden wir. Das Web, Telefon und E-Mail-Phishing-Versuche können nun an die Behörden gemeldet werden.

Unter den ersten Strategien ist es, Menschen, solche Versuche zu erkennen ausbilden und nicht auf sie zu antworten. Hinzu kommt, dass viele Anti-Phishing-Maßnahmen wurden in den Browsern zum Schutz eingebettet worden.

Natürlich, Klagen wurden auch genommen. Der erste Prozess gegen einen vermuteten Phisher wurde eingereicht 2004, und viele weitere folgen. In 2005 wurde durch den Kongress der Vereinigten Staaten die Anti-Phishing Act verabschiedet. Unternehmen haben auch beigetreten Bemühungen, die Phishing-Attacken zu widersetzen.