Läs den här artikeln för att lära hur man tar bort den senaste Locky Ransomware variant och hur man återställer .ykcol krypterade filer som har krypterats av det på din dator.

Locky Ransomware är tillbaka efter en lyckad infektion kampanj med det föregående varianten. till skillnad från .en låsande filnamnstillägg, används av den föregående Locky iteration, detta virus använder nu .ykcol (Locky i omvänd) filändelsen. Dessutom, det har flera andra förändringar samt, till exempel lägre lösenbelopp som cyberbrottslingar ber från virusmottagarna om att betala för att få tillbaka sina filer. Förutom detta, det nya viruset har också några mindre förändringar i sin hotbrev och det är kod. Om du har blivit smittad av .ykcol filer virus, föreslår vi starkt att inte betala lösen och läsa blogginlägg nedan.

| Threat Name | .ykcol Files Virus |

| Kategori | Ransomware virus. |

| Huvudaktivitet | En ny variant av den beryktade Locky Ransomware. Infekterar datorn efter som krypterar viktiga dokument och håller dem gisslan tills en lösen betalas. |

| Tecken på Presence | Filerna krypteras med .ykcol filändelsen. |

| Spridning | Via skadlig e-post spam och uppsättning av infektionsverktyg. |

| Detektion + Borttagande | Hämta Borttagning VERKTYG FÖR .ykcol Files Virus |

| Filåterställning | Ladda ner Data Recovery Software, för att se hur många filer krypterade med .ykcol Filer Virus Ransomware du kommer att kunna återhämta sig. |

Locky .ykcol File Virus - Hur fungerar det Infect

Skaparna av Locky Ransomware har fastnat på den välkända metoden för spridning av skadliga program, med hjälp av spam kampanjer för att replikera den via e-post. E-postmeddelanden som används av skaparna av Locky anses vara det främsta hotet mot användare. De e-postmeddelanden uppges innehålla följande typer av filer som orsakar infektionen:

- .xls-fil med ett slumpmässigt namn såsom _2234_214252_

- .js och WSF (JavaScript)

- .HTA, .html, .htm (leda till skadliga webbvärdar)

- .vbs (Visual Basic Script) som orsakar direkt infektion

Filerna lagras vanligtvis i arkiv som .zip eller .rar arkiv som har liknande eller samma namn som bilagor för att undvika upptäckt av e-postleverantörer säkerhet. Den senaste Locky variant använder .ykcol filändelsen har rapporterats att använda en fil, heter som ”Ykcol.htm” eller en ”.xls” fil med slumptal som ett namn.

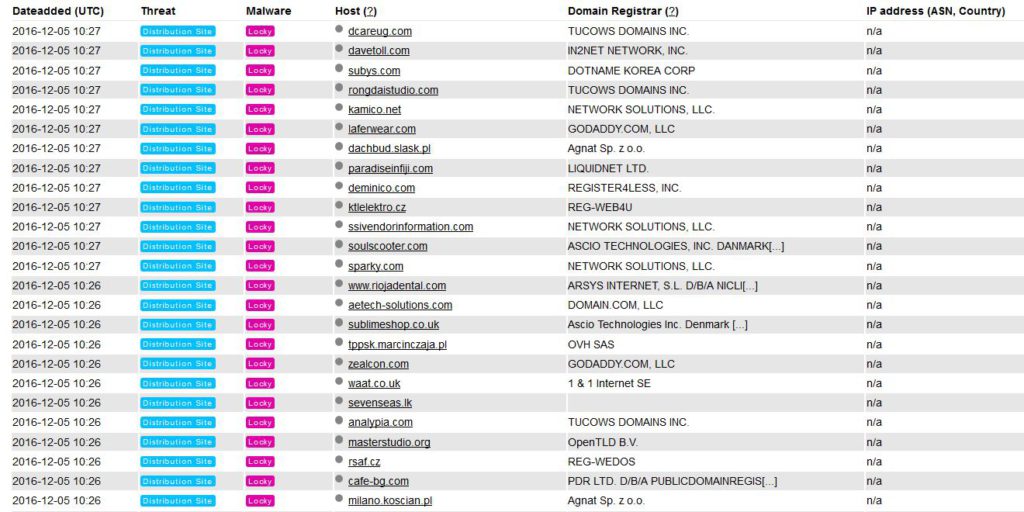

När användaren klickar på filen, förvrängd åtgärder kan omedelbart ansluta till en av de många Locky distributions webbplatser:

Efter att ha ansluten till dessa webistes, malware kan hämta en förvrängd nyttolast i viktiga Windows-mappar, liknande den tidigare detekterade genom Hybrid-Analys Exe-filen innehållande Locky, beläget i %temp%.

Hittills har det rapporteras vara förkonfigurerad för att kryptera filtyper som är desamma som de tidigare versionerna, som .aesir, .Skit, .zzzzz Locky varianter. Detta inkluderar kryptering oftast träffat filformat av:

- Bilder.

- videoklipp.

- virtuella enheter.

- databas~~POS=TRUNC filer~~POS=HEADCOMP.

- Filer som är förknippade med Microsoft Word.

- Microsoft Excel-filer.

- Filer som är associerade med Adobe Reader.

- Filer som har något gemensamt med de flesta virtuell enhet spelare.

När Locky .ykcol infekterar dessa filer, viruset börjar ersätta koden för dessa filer med anpassade symboler som hör till en mycket stark krypteringsalgoritm, kallas AES-128. Dessa filer genererar sedan unik dekrypteringsnyckel. Efter detta pass, viruset gör en annan pass använder också mycket avancerad RSA-2048 krypteringsalgoritm med den enda syfte att generera unika RSA offentliga och privata nycklar. Viruset kan sedan antingen ansluta till C2 servrar och skicka dekrypteringsnycklar på dem eller hålla dem på den infekterade datorn för en specifik Locky Decryptor som säljs för BTC. Krypterade filer ser ut som nedanstående exempel:

Efter kryptering av denna Locky Ransomware virus har slutfört, viruset börjar att omedelbart visa ett “Läs Me” .htm-fil som har följande instruktioner:

“Alla dina filer är krypterade med RSA-2048 och AES-128 chiffer.

Mer information om RSA och AES kan hittas här:

{länkar till Wikipedia}

Dekryptering av dina filer är bara möjligt med den privata nyckeln och dekryptera program, som ligger på våra hemliga servrar. För att få din privata nyckel följa en av länkarna:

Om allt detta adresser är inte tillgängliga, Följ dessa steg:

1. Ladda ner och installera tor Browser: https://www.torproject.org/download/download-easy.html

2. Efter en lyckad installation, köra webbläsaren och vänta för initiering.

3. Skriv i adressfältet: {unik Locky URL}

4. Följ instruktionerna på webbplatsen.”

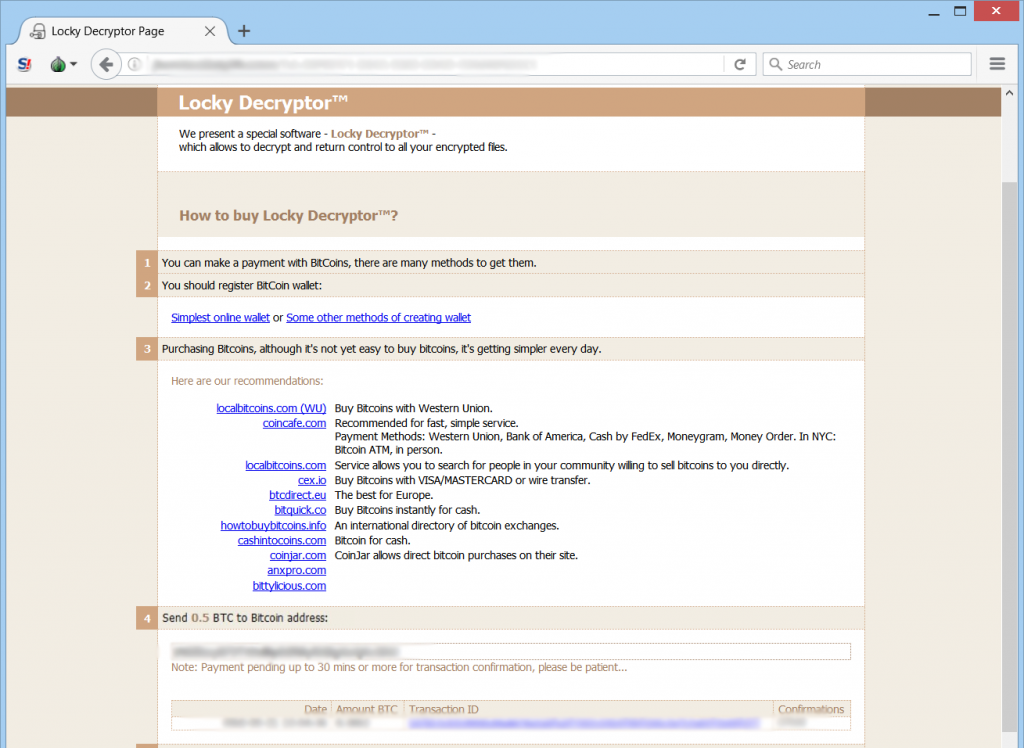

Instruktionerna på webbplatsen är standard Locky Decryptor instruktioner som används i de flesta av dess varianter - en webbsida med instruktioner om hur man köper Bitcoin och betala för en ”Locky Decryptor”:

Utöver detta filerna YKCOL-{RAND}.htm och shtefans1.spe sätts också på den infekterade datorn bland andra filer.

Hur man tar bort Locky .ykcol Virus och återställa My Files

Om du känner för att inte betala någon lösen för att cyberbrottslingar som kan eller inte kan få dina filer tillbaka, Vi rekommenderar starkt att du först ta bort Locky från datorn efter som fokuserar på att försöka återställa dina filer med hjälp av alternativa metoder. För den säkraste och bästa borttagning av Locky .ykcol Ransomware experter starkt råda med en avancerad anti-malware verktyg som automatiskt tar hand om alla objekt Locky Ransomware har stört.

Vi råder dig att noga följa nedanstående åtgärder för att avlägsna Locky .ykcol ordentligt:

Starta i felsäkert läge

för Windows:

1) Håll Windows-tangenten och R

2) En körning Fönster visas, i det typ “msconfig” och slå Stiga på

3) Efter öppnas gå till fliken Boot och välj Säker start

Klipp ut .ykcol filer Virus i Aktivitetshanteraren

1) Tryck CTRL + ESC + SHIFT på samma gång.

2) Leta reda på “processer” flik.

3) Leta upp skadliga processen .ykcol filer Virus, och avsluta sin uppgift genom att högerklicka på den och klicka på “Avsluta process”

Eliminera .ykcol Files Virus Skadliga register

För de flesta Windows-varianter:

1) Håll Windows Button och R.

2) i “Springa” boxtyp “regedit” och slå “Stiga på”.

3) Håll CTRL + F nycklar och typ .ykcol filer Virus eller namnet på den skadliga körbara av viruset som vanligtvis ligger i% AppData% file, %temp%, %Lokal%, %Roaming% eller% System%.

4) Efter att ha ligger skadliga registerobjekt, varav några är vanligtvis i Kör och RunOnce nycklar bort dem ermanently och starta om datorn. Här är hur man hitta och ta bort nycklar för olika versioner.

för Windows 7: Öppna Start-menyn och i sökandet typ och skriv regedit -> Öppna den. -> Håll CTRL + F knappar -> Type .ykcol Files Virus Virus i sökfältet.

Vinna 8/10 användare: Startknapp -> Välj Run -> skriv regedit -> Hit Enter -> Press CTRL + F knappar. Skriv .ykcol Files Virus i sökfältet.

Automatisk borttagning av .ykcol filer Virus

Återskapa filer krypterade med .ykcol Files Virus Ransomware.

Metod 1: Använda Shadow Explorer. Om du har aktiverat Filhistorik på Windows Machine en sak du kan göra är att använda Shadow Explorer för att få dina filer tillbaka. Tyvärr har några Ransomware virus kan ta bort dessa skugg volym kopior med en administrativ kommando för att hindra dig från att göra just detta.

Metod 2: Om du försöker dekryptera dina filer med hjälp av tredjeparts dekryptering verktyg. Det finns många antivirusleverantörer som har dekrypteras flera Ransomware virus de senaste åren och postat decryptors för dem. Chanserna är om din Ransomware virus använder samma kod kryptering används av en decryptable virus, du kan få filerna tillbaka. dock, Detta är inte heller en garanti, så du kanske vill prova denna metod med kopior av de ursprungliga krypterade filer, eftersom om en tredje part program manipulerar med sin krypterade struktur, de kan skadas permanent. Här är de leverantörer att leta efter:

- Kaspersky.

- Emsisoft.

- Trendmicro.

Metod 3: Använda Data Recovery verktyg. Denna metod föreslås av flera experter på området. Den kan användas för att skanna din hårddisk s sektorer och därmed förvränga krypterade filer på nytt som om de togs bort. De flesta Ransomware virus bort vanligtvis en fil och skapa en krypterad kopia för att förhindra sådana program för att återställa filerna, men inte alla är detta sofistikerade. Så du kan ha en chans att återställa en del av dina filer med denna metod. Här finns flera data recovery program som du kan prova och återställa åtminstone en del av dina filer: