"Mottagande_{UniqueNumber}.HTA - detta är det första e-postbilaga upptäckts att orsaka infektioner med den ökända Locky virus. Locky Ransomware har varit via meny Ransomware varianter använder .odin, .Zepto och .locky filändelser, men den senaste varianten av detta virus använder den unika .shit filändelsen. Den värsta delen av detta är att viruset är så vulgärt som sin filändelse antyder. Alla som har smittats med .shit filändelsen virus variant av Locky, bör inte betala lösen avgift och läsa informationen i den här artikeln.

Ladda ner Malware Removal Tool, För att se om ditt system har påverkats av Locky Ransomware Virus och skanna ditt system för .SHIT virus filer

Locky Ransomware - Ytterligare detaljer

De skadliga kommando- och kontrollservrar i denna variant av Locky Ransomware tros infektera människor från olika länder,tycka om:

- Saudiarabien

- Frankrike

- polen

- Storbritannien

- Tyskland

- Serbien

Här är Lista med några av nyttolast hämta webbplatser på .skit filändelsen

Inte bara detta, men också Locky Ransomware viruset har ytterligare rapporterats av forskaren operaions6 (Twitter: @ _operations6) att förknippas med följande kommando och kontroll servervärdar via en linuxsucks.php filtyp på Port80:

- 185.102.136.77

- 91.200.14.124

- 109.234.35.215

- Bwcfinnt.work

Så snart den senaste iteration av Locky virus infekterar din dator, Det kan omedelbart ändra bakgrundsbild till ett hotbrev som liknar Locky ursprungliga hotbrev i bilden nedan:

Efter detta har gjorts, den Ransomware kan radera skuggvolym kopior köra följande kommando:

→vssadmin raderings skuggor / forvolume ={målinriktad enhet, vanligen C:} /alla / quiet

/ Quiet sättet av viruset syftar främst till att göra det ta säkerhetskopior och skuggkopior (Filhistorik) från den aktuella datorn på ett mycket specifikt sätt utan att offret märker det.

Utöver de som, den nya Locky viruset kan lägga registervärdet strängar med den faktiska platsen för det skadliga filer i datorn. Den faktiska platsen för filerna kan vara:

- %Applikationsdata%

- %Lokal%

- %roaming%

- %Systemdrive%

Att kryptera filer, den Locky viruset riktar en viss förprogrammerad lista över filändelser, som är förknippad med ofta använda filer som video, musik, bilder, Microsoft Office och Adobe Reader typ av filer. Förlängningarna av dessa filer kan vara följande:

→.doc, .docm, .logga, .pap, .info, .gDoc, .asp, .jSP, .json, .xhtml, .Text, .xls, .xlsx, .xml, .docx, .html, .js, .mdb, .odt, .asc, .conf, .msg, .rtf, .cfg, .cnf, .pdf, .php, .ppt, .PPTX, .sQL

De filer som har krypterats av den nya Locky Ransomware maj lagt det utmärkande .shit filändelse typisk för sin variant och kan se ut som följer:

Locky Ransomware .Shit Variant – Hur hamnade jag Infekterade

Viruset sprids främst via en HTA-fil som låtsas vara ett kvitto, till exempel:

→ Receipt_2414_241412.hta

Denna skadlig fil inte har en hög träffsäkerhet på Virustotal tyder det har potential att orsaka enorma skador.

Den skadliga HTA-filen kan spridas via flera olika e-postämnen, ljuga för användare som de har köpt något från webbplatser som eBay eller Amazon och detta är deras kvitto.

När filen har öppnats den infekterar den infekterade datorn och nedladdningar oupptäckta skadlig nyttolast av den nya Locky virus. För att göra detta kan ansluta till följande rapporterade fjärrvärdar från vilka infektioner nedladdade:

→www.rawahyl(.)com / 076wc

Nanrangy(.)net / 076wc

Ledenergythai(.)com / 076wc

Sowkinah(.)com / 076wc

Cynosurejobs(.)net / 076wc

3ainstrument(.)com / 076wc

Grupoecointerpreis(.)com / 076wc

Wamasoftware(.)com / 076wc

Locky .Shit Ransowmare Variant - Slutsats, Demontering och fil restaurering

Summan av kardemumman är att Locky Ransomware skapare var tillbaka efter en betydande nedgång av Ransomware infektioner av detta virus. Deras nya virus ger en unik ”.shit” filändelsen till krypterade filer som inte längre öppningsbar. Viruset tros använda en avancerad AES krypteringsalgoritm för att förvränga koden för filerna och få många nya undvikande tekniker för att det.

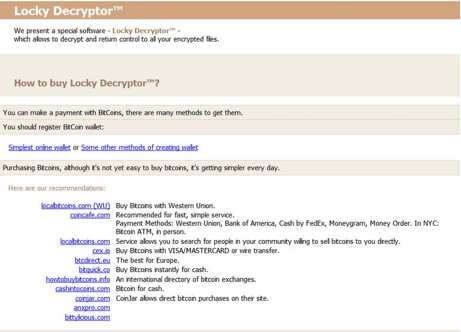

Inte bara detta, men Ransomware tros också att ställa högre lösen betalning, troligen i kryptovaluta som Bitcoin från dess offer. Om du har blivit smittad av denna .shit variant av Locky Ransomware, Det är starkt tillrådligt att omedelbart ta bort detta virus. Eftersom manuellt borttagande inte får göra jobbet åt dig, om du inte har en stor erfarenhet av detta virus, råder vi dig att ta bort den automatiskt med hjälp av en avancerad anti-malware verktyg som kommer att göra det utan ytterligare skada krypterade filer.

Tyvärr vid nutid finns det ingen dekryptering som hjälper dig, grund av det faktum att viruset är nytt. dock, kanske du vill försöka ladda upp dina filer till ID Ransomware och vänta för forskare att komma med en gratis decryptor förr eller senare. Du kanske också vill prova data återvinning programvara, men INTE bort de krypterade filerna eller installera om Windows eftersom du kan behöva dem om en fri decryptor frigörs av malware forskare. För mer nyheter om decryptors kontrollerar Kaspersky och Emsisoft liksom Trend Micro.

Ladda ner Malware Removal Tool, För att se om ditt system har påverkats av Locky Ransomware Virus och skanna ditt system för .SHIT virus filer