Lees dit artikel om te leren hoe u de nieuwste Locky ransomware variant verwijderen en hoe .ykcol versleutelde bestanden te herstellen die zijn gecodeerd door het op uw computer.

Locky ransomware is terug na een succesvolle infectie campagne met zijn vorige variant. In tegenstelling tot de .een vergrendelende extensie, gebruikt door de vorige iteratie Locky, dit virus maakt nu gebruik van de .ykcol (Locky in omgekeerde) bestandsextensie. In aanvulling op deze, het heeft een aantal andere veranderingen, alsmede, zoals een lager losgeldbedrag dat de cybercriminelen van de versus de slachtoffers van het virus vragen om te betalen om hun bestanden terug te krijgen. naast dit, het nieuwe virus heeft ook een aantal kleine wijzigingen in zijn losgeldnota en het is code. Als u besmet door de .ykcol bestanden virus, raden we het losgeld niet te betalen en de blog post te lezen hieronder.

| bedreiging Naam | .ykcol Files Virus |

| Categorie | ransomware virus. |

| Hoofdactiviteit | Een nieuwe variant van de beruchte Locky ransomware. Infecteert de computer waarna versleutelt belangrijke documenten en houdt ze in gijzeling totdat er een losgeld wordt betaald. |

| Tekenen van Presence | Bestanden worden versleuteld met de .ykcol bestandsextensie. |

| Verspreiding | Via schadelijke e-mail spam en set van infectie gereedschappen. |

| Detection + Removal | DOWNLOAD Removal Tool VOOR .ykcol Files Virus |

| Bestandherstel | Download Data Recovery Software, om te zien hoeveel bestanden versleuteld door .ykcol Files Virus ransomware u in staat om te herstellen zal zijn. |

Locky .ykcol File Virus - How Does It Infect

De makers van Locky ransomware vast aan de bekende werkwijze voor het spreiden van de malware, met behulp van spam campagnes om het te repliceren via e-mail. E-mail berichten die worden gebruikt door de makers van Locky worden beschouwd als de belangrijkste bedreiging voor de gebruikers. De e-mails worden gemeld aan het volgende type bestanden die de infectie veroorzaken bevatten:

- .xls-bestand met een willekeurige naam zoals _2234_214252_

- .js en .wsf (JavaScript)

- .hta, .html, .htm (leiden tot kwaadaardige web hosts)

- .vbs (Visual Basic Script) dat dat in direct infectie

Deze bestanden worden meestal opgeslagen in archieven zoals .zip en .rar archieven die soortgelijke of dezelfde namen als de bijlagen bij detectie door e-mail security providers’ te vermijden. De nieuwste Locky variant met behulp van de .ykcol bestandsextensie is gemeld aan een bestand te gebruiken, benoemd als “Ykcol.htm” of een “.xls” bestand met willekeurige getallen als een naam.

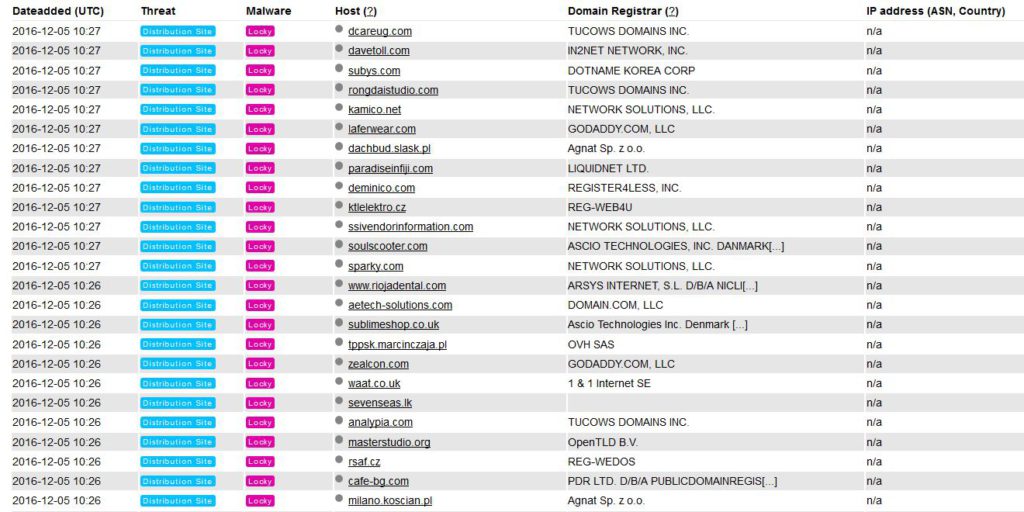

Zodra de gebruiker klikt op het bestand, versluierd acties kunnen direct aan te sluiten op een van de vele Locky distributie websites:

Nadat verbonden met die webistes, de malware kan een versluierd payload downloaden cruciale Windows-mappen, zoals eerder gedetecteerd door Hybride-analyse .EXE bestand met Locky, gevestigd in %Temp%.

Tot nu toe is gemeld aan vooraf worden geconfigureerd om bestandstypen die hetzelfde zijn als de vorige versies zijn te versleutelen, zoals de .aesir, .stront, .zzzzz Locky varianten. Dit geldt ook voor het versleutelen vaakst met de bestandsformaten van:

- Afbeeldingen.

- Videos.

- Virtual drives.

- databasebestanden.

- Bestanden die worden geassocieerd met Microsoft Word.

- Microsoft Excel-bestanden.

- Bestanden in verband met Adobe Reader.

- Bestanden die iets gemeen met de meeste virtuele schijf spelers.

Zodra Locky .ykcol infecteert deze bestanden, het virus begint de code van die bestanden te vervangen met aangepaste symbolen die behoren tot een zeer sterke encryptie-algoritme, genaamd AES-128. Deze bestanden te genereren dan unieke decoderingssleutel. Na deze pas, het virus maakt nog een keer met behulp van de ook zeer geavanceerde RSA-2048 encryptie-algoritme met de ene en enige doel van het genereren van unieke RSA publieke en private sleutels. Het virus kan dan verbinding maken met de c2 servers en stuur de decryptie toetsen op of houd ze op de geïnfecteerde computer voor een bepaalde Locky Decryptor die wordt verkocht voor BTC. Gecodeerde bestanden lijken op de hieronder genoemde voorbeeld:

Na versleuteling door deze Locky ransomware virus heeft afgerond, het virus onmiddellijk begint te vertonen een “Leesmij” .htm-bestand dat de volgende instructies heeft:

“Al uw bestanden worden versleuteld met RSA-2048 en AES-128 cijfers.

Meer informatie over de RSA en AES kan hier worden gevonden:

{links naar Wikipedia}

Decoderen van uw bestanden is alleen mogelijk met de persoonlijke sleutel en decoderen programma, die op ons geheim servers. Voor het ontvangen van uw private key te volgen een van de links:

Als al deze adressen zijn niet beschikbaar, Volg deze stappen:

1. Download en installeer Tor Browser: https://www.torproject.org/download/download-easy.html

2. Na een succesvolle installatie, voert u de browser en wacht tot de initialisatie.

3. Typ in de adresbalk: {unieke Locky URL}

4. Volg de instructies op de site.”

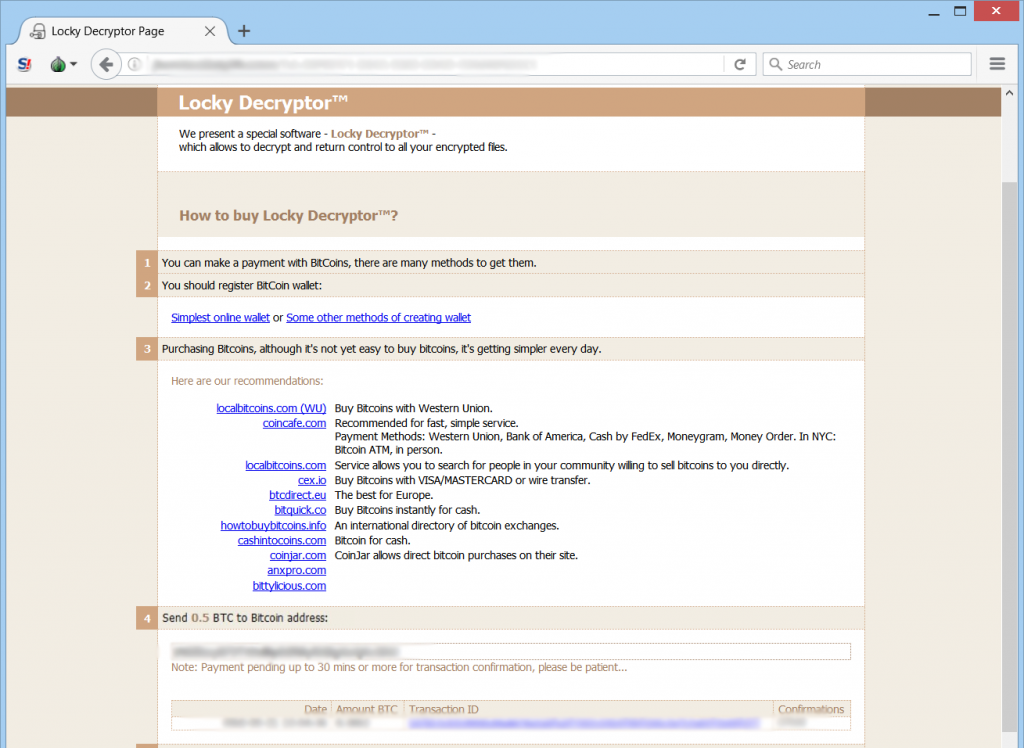

De instructies op de website zijn de standaard Locky Decryptor instructies die worden gebruikt in de meeste van zijn varianten - een webpagina met instructies over hoe om te kopen BitCoin en betalen voor een “Locky Decryptor”:

In aanvulling op deze bestanden YKCOL-{RAND}.htm en shtefans1.spe worden ook toegevoegd op de geïnfecteerde computer onder andere bestanden.

Hoe te verwijderen Locky .ykcol Virus en Restore My Files

In het geval dat je het gevoel dat het niet betalen van losgeld aan cyber-criminelen die al dan niet uw bestanden terug te krijgen, Wij raden u aan om Locky eerst te verwijderen van uw computer nadat die zich richten op het proberen om uw bestanden met behulp van alternatieve methoden te herstellen. Voor de veiligste en beste verwijdering van Locky .ykcol ransomware experts raden het gebruik van een geavanceerde anti-malware tool die automatisch zal zorg dragen voor alle objecten Locky ransomware heeft bemoeid met.

Wij raden u aan om zorgvuldig de onderstaande stappen om Locky .ykcol goed te verwijderen:

Opstarten in de veilige modus

Voor ramen:

1) Houden Windows-toets en de R

2) Een run venster wordt getoond, daarin Type “msconfig” en druk op invoeren

3) Nadat het venster verschijnt ga dan naar het tabblad Opstarten en selecteer Veilig opstarten

Knip .ykcol Files Virus in Taakbeheer

1) druk op CTRL + ESC + SHIFT tegelijkertijd.

2) Zoek de “Processen” tab.

3) Zoek de kwaadaardige proces van .ykcol Files Virus, en eindig taak door met de rechtermuisknop op te klikken en te klikken op “Eindproces”

Elimineer Schadelijke Registries .ykcol Files Virus

Voor de meeste Windows-varianten:

1) Houden Windows-knop en R.

2) In de “Rennen” doostype “regedit” en druk op “invoeren”.

3) Houden CTRL + F sleutels en het type .ykcol Files Virus of de bestandsnaam van de kwaadaardige uitvoerbare van het virus dat zich meestal in% AppData%, %Temp%, %Local%, %Roaming% of% SystemDrive%.

4) Na zich kwaadaardige registerobjecten, waarvan sommige zijn meestal in de Run en RunOnce subkeys verwijder ze ermanently en start de computer opnieuw op te starten. Hier is hoe te vinden en te verwijderen sleutels voor verschillende versies.

Voor ramen 7: Open het menu Start en in de zoektocht type en typ regedit -> Maak het open. -> Houd CTRL + F knoppen -> Type .ykcol Files Virus Virus in het zoekveld.

Winnen 8/10 gebruikers: Startknop -> Kies Uitvoeren -> typ regedit -> Druk op Enter -> Druk op CTRL + F knoppen. Typ .ykcol Files Virus in het zoekveld.

Automatische verwijdering van .ykcol Files Virus

Recover bestanden versleuteld door de .ykcol Files Virus Ransomware.

Methode 1: Met behulp van Shadow Explorer. In het geval dat je de geschiedenis File ingeschakeld op uw Windows machine een ding dat je kunt doen is Shadow Explorer gebruiken om uw bestanden terug te krijgen. Helaas zijn sommige ransomware virussen kunnen die schaduw volume kopieën te verwijderen met een administratieve commando om te voorkomen dat u precies dat te doen.

Methode 2: Als je probeert om je bestanden te decoderen met behulp van derden decryptie gereedschap. Er zijn veel antivirus aanbieders die meerdere ransomware hebben ontcijferd virussen de afgelopen paar jaar en gepost decryptors voor hen. De kans is groot als je ransomware virus maakt gebruik van dezelfde encryptie code gebruikt door een decryptable virus, kunt u de bestanden terug te krijgen. Echter, dit is ook geen garantie, dus je zou willen proberen deze methode met kopieën van de originele gecodeerde bestanden, want als er een programma van derden knoeit met hun gecodeerde structuur, ze kan er door beschadigen. Hier zijn de verkopers op zoek naar:

- Kaspersky.

- Emsisoft.

- TrendMicro.

Methode 3: Met behulp van data recovery tools. Deze methode wordt voorgesteld door meerdere deskundigen in het veld. Het kan gebruikt worden om de sectoren van uw harde schijf scannen en dus klauteren de versleutelde bestanden opnieuw alsof ze zijn verwijderd. De meeste ransomware virussen meestal een bestand te verwijderen en een versleutelde kopie aan dergelijke programma's te voorkomen voor het herstellen van de bestanden te maken, maar niet alle zijn deze verfijnde. Dus je kan een kans op herstel van sommige van uw bestanden met deze methode hebben. Hier zijn verschillende data recovery programma's die je kunt proberen en herstellen van ten minste enkele van uw bestanden: