Nieuws brak uit, dat de nieuwste 2016 versie van Locky ransomware met behulp van de .zzzzz bestandsextensie heeft spotter te verspreiden in meerdere nieuwe methoden die heeft geresulteerd in een recente toename van infecties door deze ransomware virus geweest. Voor degenen ongeïnformeerde, Locky is een ransomware virus die reden heeft een enorme impact op de computers wereldwijd, versleutelen van hun belangrijke bestanden en het weergeven van een losgeld briefje slachtoffers om geld te betalen om de bestanden te herstellen. In het geval dat u een slachtoffer van deze cyber-afpersing raden wij u aan dit artikel te lezen en vertrouwd te raken met de manier waarop Locky infecteert om jezelf te beschermen in de toekomst, het behoud van uw bestanden en ook leren hoe zich te ontdoen van deze vervelende malware en alternatieve methodes om uw bestanden te herstellen.

Nieuws brak uit, dat de nieuwste 2016 versie van Locky ransomware met behulp van de .zzzzz bestandsextensie heeft spotter te verspreiden in meerdere nieuwe methoden die heeft geresulteerd in een recente toename van infecties door deze ransomware virus geweest. Voor degenen ongeïnformeerde, Locky is een ransomware virus die reden heeft een enorme impact op de computers wereldwijd, versleutelen van hun belangrijke bestanden en het weergeven van een losgeld briefje slachtoffers om geld te betalen om de bestanden te herstellen. In het geval dat u een slachtoffer van deze cyber-afpersing raden wij u aan dit artikel te lezen en vertrouwd te raken met de manier waarop Locky infecteert om jezelf te beschermen in de toekomst, het behoud van uw bestanden en ook leren hoe zich te ontdoen van deze vervelende malware en alternatieve methodes om uw bestanden te herstellen.

Welke methode, heeft Locky gebruik te infecteren

Methode #1: Facebook SVG afbeeldingen Spam

Er zijn verschillende methoden die door malware onderzoekers, en ook een werkwijze voor het verspreiden van dit malware via Facebook en. ondanks Facebook Daarbij zijn de vorderingen malware onderzoekers het gevoel ervan overtuigd dat .SVG beelden, die werden samengevoegd met de exploit kit vallen Locky ransomware via Nemucod malware.

Deze methode is eigenlijk heel slim en uniek, want niet alleen bestanden waarvan de werkelijke beelden zijn en lijken veilig worden geopend doen verhoging van de infectie mogelijkheid, maar ook valse Facebook-profielen van vrienden en andere gebruikers die kunnen worden in uw kring kan worden gebruikt om je bericht te sturen, een verdere verhoging van vertrouwen.

Methode #2: Via Fake Microsoft XLS Documents

Malware-Traffic-analyse heeft onlangs ontdekte de nieuwe vorm van spam e-mailbijlagen - Microsoft Excel-bestanden in een .xls-bestandsformaat. Deze bestanden worden vaak bevestigd in massale spam e-mails die als facturen en kopieën van zodanig worden beschouwd. De onderzoekers hebben de volgende factuur namen die verband houden met de malware ontdekt:

- KOPIËREN.{unieke ID}.XLS

- INVOICE.TAM_{unieke ID}.xls

De dossiers werden naar verluidt ongeveer bedragen 20 aan 50 kilobytes in afmeting en vergezeld gaan van spammed e-mails zoals de volgende:

“In bijlage vindt u uw factuur voor goederen / diensten recent opgeleverde. Mocht u nog vragen hebben dan pleasedo gerust contact met ons op. Karen Lightfoot - CreditController, Ansell Lighting, unit 6B, Stonecross Industrial Park, Yew Tree Way, WA3 3JD. Tel: +44 (0) 6477 609 803 Fax: +44 (0)6477 609 803”

Methode #2: Het gebruik van verborgen bestanden

Locky is onlangs gemeld dat bestandsextensies die verband houden met het gebruik .JS of .EXE of .COM of PIF of SCR of HTA .vbs, .wsf , .JSE .jar bestandstypen. Niet alleen dit, maar de ransomware is ook gemeld aan verschillende soorten obfuscators om deze bestanden te verbergen en lijken ze als facturen en andere soorten gegevens te gebruiken. De spammers van het grote netwerk ter ondersteuning van de ransomware zo ver gaan als het verlaten van valse namen en telefoonnummers alleen maar om gebruikers om te klikken op de schadelijke bestanden. Dit is vooral wat andere ransomware virussen te doen en het blijft nog steeds zeer effectief te zijn, hoewel nu geclassificeerd als een bekende en mainstream infectie tactiek. om de nieuwste malspam van vbs detecties in verband worden de volgende downloaden hosts:

- sarawakcars.com/987t67g

- spunbaku.com/987t67g

- ryrszs.com/987t67g

- betagmino.net/987t67g

- renklerle.com/987t67g

- rotakin.org/987t67g

En niet alleen dit, maar Locky verandert ook de uitbreidingen van de bestandstypen, zoals de naam van een kwaadaardige DLL-bestand te .tdb, .342 of andere willekeurige 3 cijfers overeenstemmen.

Met behulp van ZIP-archief te infecteren met JavaScript

Locky blijft om gebruikers te besmetten is via het gebruik van een kwaadaardige JavaScript-bestanden. Detecties vanaf 29 november 2016 tonen de volgende phishing bericht naar een zip-bestand te verspreiden, de naam “unpaid_{UniqueID of de naam van het slachtoffer}.zip”. De phishing-e-mails hebben de volgende inhoud:

"Groeten! U betaald voor de factuur van gisteren – het totaal was $3190.

Helaas, je had niet inbegrepen de post #48047-61258 van $658.

Wij verzoeken u de rest zo snel mogelijk.”

Locky .zzzzz Ransowmare - Verwijdering, Bescherming en File Restoration

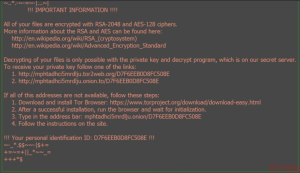

Het is duidelijk dat zodra Locky aanvalt uw computer, de bestanden worden versleuteld en hebben de extra .zzzzz bestandsextensies. Omdat de ransomware verandert het behang met instructies op een Tor-gebaseerde web page, onderzoekers adviseren het vermijden van die instructies en het focussen op proactieve acties tegen deze malware.

Eerste, is het belangrijk om Locky ransomware verwijderen van uw computer. U kunt handmatig interfereren met de registry entries en andere gegevens, maar je hebt ook de mogelijkheid om een automatische aanpak en dat is wat deskundigen adviseren. Deze aanpak omvat de eenvoudige download en scan van uw computer met behulp van een geavanceerde anti-malware software die verder van uw computer te beschermen tegen toekomstige bedreigingen alsook.

In aanvulling op deze, Locky ransomware versleutelt ook de bestanden, waardoor ze niet meer te openen. De meest geschikte manier om dit probleem aan te pakken zonder dat er losgeld te betalen is de focus op de onderstaande- genoemde alternatieve methoden voor file restauratie.