"Fiş_{Benzersiz numara}.hta - Bu azılı Locky virüsü enfeksiyonları neden algılanan ilk e-posta eki olan. Locky fidye .odin kullanarak varyantlar Meny ransomware yoluyla olmuştur, .zepto ve .locky dosya uzantıları, ancak bu virüsün en yeni varyantı benzersiz .shit dosya uzantısını kullanan. Bu en kötü yanı virüsü 's dosya uzantısı da anlaşılacağı gibi kaba olmasıdır. Locky ait .shit dosya uzantısı virüs varyantı bulaşmış olan herkes, Fidye ücreti ödemek ve bu makalede bilgileri okumak olmamalı.

Kötü Amaçlı Yazılım Temizleme Aracı indirin, Sisteminiz Locky Ransomware Virüs etkilendi varsa görün ve .SHIT virüs dosyaları için sistem tarama

Ransomware Locky - Daha Fazla Detay

Locky ransomware bu varyantın zararlı komuta ve kontrol sunucularını çeşitli ülkelerden insanları enfekte ettiği düşünülmektedir,sevmek:

- Suudi Arabistan

- Fransa

- Polonya

- Birleşik Krallık

- Almanya

- Sırbistan

İşte yükü indirme siteleri ile bazı Listesi olduğunu .bok dosya uzantısı

Sadece bu değil, ama aynı zamanda Locky fidye virüs ayrıca araştırmacı operaions6 tarafından bildirilmiştir (heyecan: @ _operations6) Port80 üzerinde dosyanın bir linuxsucks.php türü aracılığıyla aşağıdaki komuta ve kontrol sunucusu ana ilişkili olduğu:

- 185.102.136.77

- 91.200.14.124

- 109.234.35.215

- Bwcfinnt.work

En kısa sürede Locky virüsünün son yineleme bilgisayarınıza bulaşıp olarak, hemen aşağıdaki resimde Locky orijinal fidye notu benzer bir fidye notu için duvar kağıdı değişebilir:

Bu yapıldıktan sonra, fidye aşağıdaki komutu çalıştırarak gölge hacmi kopyalarını silebilir:

→Silme gölgeler Vssadmin / forvolume ={hedeflenen sürücü, genellikle C:} /tamamen sesiz

Virüs öncelikle hedeflemektedir / Bakanlar sessiz mod o yedekleri ve gölge kopyalarını silmek yapmak (dosya Geçmişi) Bunu fark mağdur etmeden çok özel bir şekilde etkilenen bilgisayardan.

Bunlara ek olarak, Bunun gerçek konumuyla kayıt defteri değeri dizeleri ekleyebilir yeni Locky virüs bilgisayarı zararlı dosyaları var. Gerçek konumunu dosyaları olabilir:

- %Uygulama verisi%

- %Yerel%

- %Dolaşım%

- %SistemSürücüsü%

dosyaları şifrelemek için, Locky virüs dosya uzantılarının belirli önceden programlanmış liste hedefliyor, videoları gibi sık kullanılan dosyalarla ilişkili olduğu, müzik, resimler, Dosyaların Microsoft Office ve Adobe Reader tipi. aşağıdaki gibi bu dosyaların uzantıları olabilir:

→.doktor, .docm, .kütük, .lapa, .bilgi, .gdok, .asp, .jsp, .json, .xhtml, .Txt, .xls, .xlsx, .xml, .docx, .html, .js, .mdb, .odt, .artan, .conf, .msg, .rtf, .cfg, .cnf, .pdf, .php, .ppt, .PPTX, .sql

Yeni Locky fidye mayıs tarafından şifrelenmiş olan dosyaların bu varyant var ve aşağıdaki gibi görünebilir için ayırt edici .shit dosya uzantısı tipik eklendi:

Locky Ransomware .Shit Varyant – Nasıl enfekte Get mı

Virüs bir makbuz gibi davrandığı bir .hta dosyası ile başta yayılıyor, Örneğin:

→ Receipt_2414_241412.hta

Bu kötü niyetli dosya üzerinde yüksek algılama oranı yok VirusTotal düşündüren o büyük hasara neden olma potansiyeline sahiptir.

Kötü niyetli .hta dosyası birkaç farklı e-posta konular aracılığıyla yayılabilir, onlar eBay veya Amazon ve benzeri sitelerinden şey satın almış kullanıcılara yatan bu onların makbuz olduğunu.

Dosya açıldıktan sonra o tehlikeye bilgisayar bozar ve indirme yeni Locky virüsünün kötü içerikli fark edilmeden. Bunu yapmak için bu enfeksiyonlar indirilen edildiği aşağıdaki bildirilen uzak ana bilgisayarlara bağlanabilir:

→www.rawahyl(.)com / 076wc

Nanrangy(.)net / 076wc

Ledenergythai(.)com / 076wc

Sowkinah(.)com / 076wc

Cynosurejobs(.)net / 076wc

3ainstrument(.)com / 076wc

Grupoecointerpreis(.)com / 076wc

Wamasoftware(.)com / 076wc

Locky .Shit Ransowmare Varyant - Sonuç, Kaldırma ve Dosya Restorasyon

Sonuçta Locky Ransomware yaratıcıları bu virüs tarafından fidye enfeksiyonların önemli bir düşüşten sonra geri olduğudur. Onların yeni virüs artık açılabilir olan şifrelenmiş dosyalara benzersiz bir “.shit” dosya uzantısını ekler. Virüs dosyalarının şifrelenmesi için bir gelişmiş AES şifreleme algoritmasını kullanmak ve bunu birçok katma kaçamak teknikleri olduğuna inanılıyor.

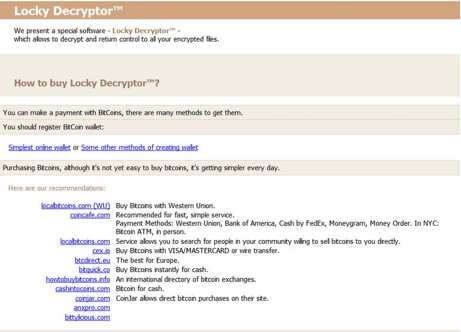

Sadece bu değil, ancak fidye de yüksek fidye ödemeyi sormak inanılmaktadır, bu kurbanları gelen Bitcoin gibi cryptocurrency büyük olasılıkla. Eğer Locky ransomware bu .shit varyantı tarafından enfekte olmuş, hemen bu virüs kaldırmak için güçlü tavsiye edilir. el kaldırma sizin için iş yapamazsınız yana, Eğer bu virüs geniş bir deneyime sahip olmadıkça, otomatik ileri şifreli dosyaları zarar vermeden yapacak gelişmiş bir anti-malware aracını kullanarak Bunu silmek tavsiye.

Maalesef, mevcut zamanlarda size yardımcı olacaktır hiçbir şifre çözme yoktur, Çünkü virüs yeni olduğunun. ancak, Araştırmacılar er ya da geç bir serbest decryptor ile gelip için size kimlik ransomware için dosya yükleme girişimi ve beklemek isteyebilirsiniz. Ayrıca veri kurtarma yazılımı deneyebilirsiniz, ancak şifreli dosyaları silmek veya ücretsiz decryptor zararlı yazılım araştırmacıları tarafından serbest bırakılır eğer bunları gerekebilir çünkü Windows'u yeniden YAPMAYIN. decryptors hakkında daha fazla haber için Kaspersky ve Emsisoft yanı sıra Trend Micro kontrol.

Kötü Amaçlı Yazılım Temizleme Aracı indirin, Sisteminiz Locky Ransomware Virüs etkilendi varsa görün ve .SHIT virüs dosyaları için sistem tarama