zararlı yazılım araştırmacıları PC kullanıcıları hedefleyen yeni bir siber suçlu kampanya kayıt yaptıran, Vawtrak pişirme Trojan onlara saldıran. Güvenlik uzmanlarına göre, saldırganlar zararlı makrolarıyla bağlanır Microsoft Word belgelerinin kullanımını içeren bir uzlaşma rutin yürütme politikası baypas bayrağıyla VBS dosyasını kullanın ve itimat. siber suçlular tarafından hedeflenen bankalar Barclays ve Bank of America dahil, HSBC ve Citibank, J.P. Morgan ve Lloyd Bankası.

imperceptible taktik

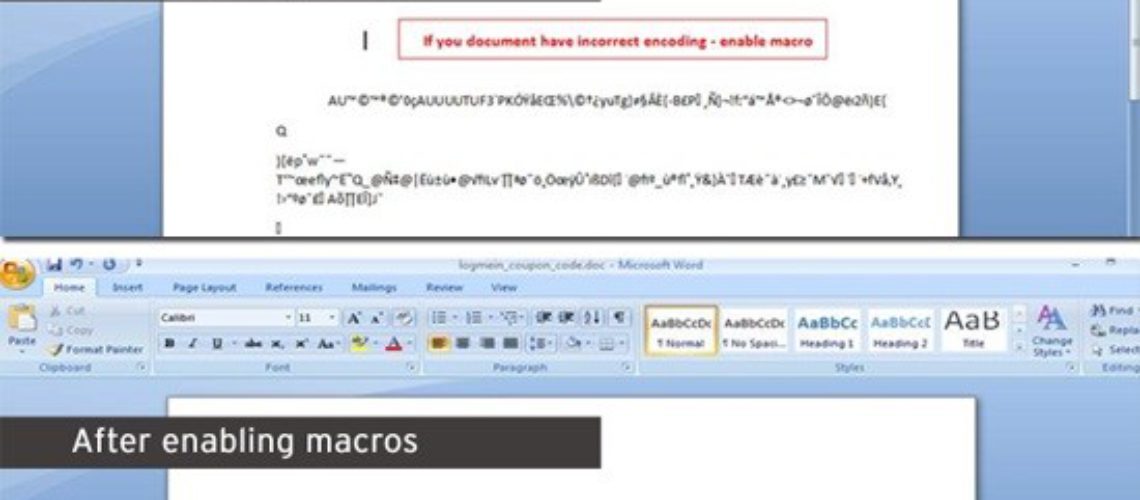

siber suçluların saldırı gizlemek amacıyla kaçamak ve çoklu taktik başvurduğunuz. bunlar geçerli düzenleri biri şifreli görünüyor bu belge içerik sağlamak için ve bir makro özelliği kullanıldıktan sonra netleşiyor, Word yazılım bileşeninde bulunan. Başka bir taktik Yürütme Politikası baypas için etkin bir bayrak ile birlikte gelir VBS dosyasının teslimat. O bayrak genellikle politika gereksinimlerine uymayan komut başlatılması açmasını önlemek amacıyla bir güvenlik mekanizması şeklinde sistem yöneticileri tarafından kullanılır.

baypas komutu komut uyarıları veren olmadan ve hiçbir kısıtlama olmaksızın dosyaları yürütmek için izin verilir. Kullanıcıların almak zararlı e-postalar FedEx veya American Airlines olarak tanınmış hizmetlerden geliyor taklit, Onların kartına sahip bir paketin bir varış veya bir işlemle ilgili alıcıları bildiren. Bu mesajlar eki ile gelen – mesajında sunulur konu hakkında daha ayrıntılı bilgi sağlar Word'de bir belge.

mağdurlar olarak metin dosyasını açmak, komutların bir koleksiyon meşru amaç ile bir Office belgesinde otomatik rutinleri çalıştırmak için - onlar makroları etkinleştirmek için istenir. Bu özellik tüm Office bileşenlerindeki Microsoft tarafından varsayılan olarak etkindir, o kötü niyetli aktörler tarafından kötüye kullanılan başladı. üründen elle bu makroları etkinleştirebilirsiniz otomatik görevler için makro ihtiyaç kullanıcılar.

Geçerli Vawtrak kampanya ile makro VBS komut dosyası indirmek için komutları içerir, Bir toplu iş dosyası ve bir PowerShell dosya. süreç böyle gider - toplu iş dosyası VBS çalıştırır, ve buna PC sistemine kötü amaçlı yazılım hunileri PowerShell dosyasını çalıştırır döner. siber suçluların bir kaçış taktiği olarak üç aşamalı bir enfeksiyon zinciri kullanımı. Bu teori daha VBS komut için ayarlanmış baypas yürütme bayrak tarafından desteklenmektedir.

ABD kullanıcıları - en fazla etkilenen

zararlı yazılım uzmanlarının araştırmasına göre, Vawtrak pilfers log-in veri Microsoft Outlook uygulanır ve kimlik bilgileri Google Chrome ve Mozilla Firefox saklanan, ve FTP istemcileri. Vawtrak Truva web tarayıcısına kanca analiz ve SSL mekanizmasını bypass edildi.

siber suçluların kendi altyapısı üzerinden bankaya bağlantısı çalıştırmak ve modifiye sayfaları ile müşteri hizmet. Bu şekilde mağdur kişinin iki adımlı doğrulama kodunu sağlayan ayartılır. hileli işlemler kurbanın sisteminden yürütülmektedir sanki gibi Sonra görünüyor.

Vawtrak bu sürümü ABD'de başlıca kullanıcıları enfekte etti (60 %), kullanıcılarda ardından Japonya (10 %), Almanya (7 %), bunu takiben Birleşik Krallık (4.5 %) ve Avustralya (3.5 %).