Duqu 2.0 Win32.Duqu.B Teknoloji ve Ekonomi Budapeşte Üniversitesi'nden güvenlik araştırmacıları tarafından keşfedilen farklı malware topluluğu olarak sınıflandırılır olarak da bilinen. Bu kötü amaçlı yazılım güçlü bir araç kümesidir, ama öncelikle çoğaltmak ve olmayan bir Truva RAT üzerinden patlatır çalışır. Bu, 2.0 versiyon endüstriyel kontrol sisteminde hiçbir gerçek kod içeren ve farklı telekomünikasyon veren firmalara ait olabilir haberleşme cihazları hedefleyen istihbarat toplama modülleri vardır.

Duqu Nedir 2?

Göre Duqu üzerinde Symantec'in raporu, esas olarak bir Truva atı olduğunu, Bu bir sistem denetimini devralma ve uzun süreler boyunca tespit edilmeden bilgi toplamak değil, aynı zamanda diğer kapsamlı özellikler içerir olabilir. toplama bilgisini hedeflenen kötü amaçlı yazılım ağırlıklı amacıyla belirli kuruluşlara hedefliyor. ancak, Raporda ayrıca diğer kuruluşlar yazılımların kurbanı mümkün olduğunu belirtmektedir. Symantec uzmanları kaynak kodunu incelendiğinde, onlar Duqu yaratıcıları önceki zararlı yazılım erişimi vardı olabilirdi sonucuna, Stuxnet adı verilen (W32.Stuxnet)Daha sonra `kaynak kodu ve muhtemelen belirli amaçlar için değiştirilmiş.

Nasıl Duqu mu 2.0 işletmek?

Koşmak, casus ilk sisteme bulaşması gerekmektedir. Bu virüs bazı durumlarda başlangıçta sistem üzerinde konuşlandırılacak düşünülen şifreli bir yükleyici yürütülebilir sahip olduğuna inanılmaktadır. Bundan sonra gerçek saldırı DLL olarak başlayabilir, Gömülü dosyaları içeren, yapılandırma dosyası ve bir sürücü dosyası yüklenmiş ve enjektör rol oynar yürütülebilir dosya tarafından kaydedilir. DLL dosyası Windows süreç services.exe enjekte edilir (Windows PC'ler için) ve bundan sonra DLL program `faaliyetleri ve baypas güvenlik yazılımı maskeleyebilir diğer işlemlere aynı enjekte prosedürü başlatır, Symantec uzmanları iddia.

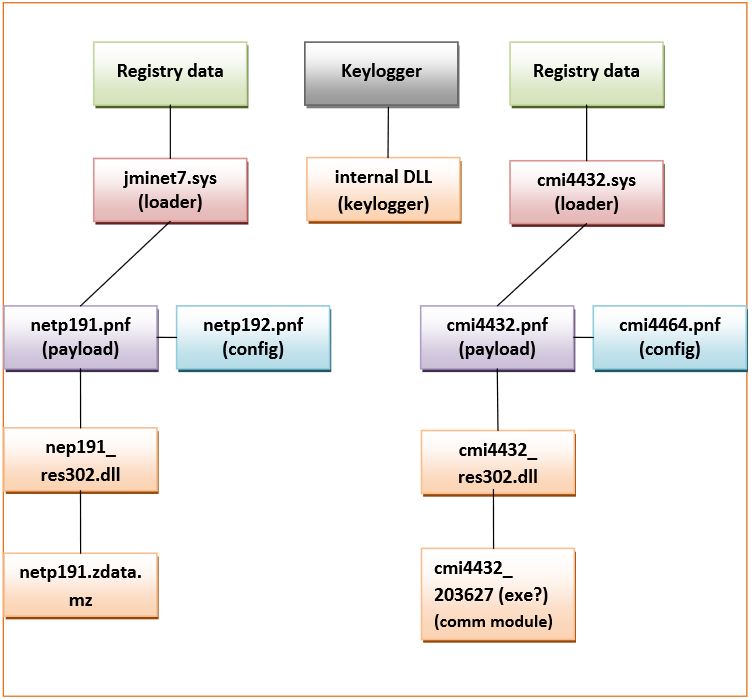

Altında, Biz rapordan bir grafik görüntülenir, İlk bulundu dosyaları özetliyor ilk Duqu keşfetti uzmanlarından Symantec biriyle birlikte yayınlanan:

şekil 1: Bileşenler ve modüller keşfetti (http://www.crysys.hu/publications/files/bencsathPBF11duqu.pdf sayfası 6)

Bu durumda uzmanlar birkaç farklı nesneler fark. yazılımda keylogger hakkında özelliklerini, tarihini toplar ve .exe dosyası tarafından kontrol edilir iç DLL kullanan bağımsız bir uygulamadır olmasıdır.

ikisi de Windows botlar anda .sys sürücülerin sürümlerini yüklemek çünkü jminet7.sys ve cmi4432.sys yükleyiciler başka birine çok benzer. Diğer faaliyetler şifrelenmiş dosyaların oluşturulması netp192.pnf ve bu veri depolamak cmi4464.pnf dahil. Böyle bir keylogger gibi onlar dosyaları yüklemek için bazı destek rolü veya komut dosyaları var olması mümkündür, vb.

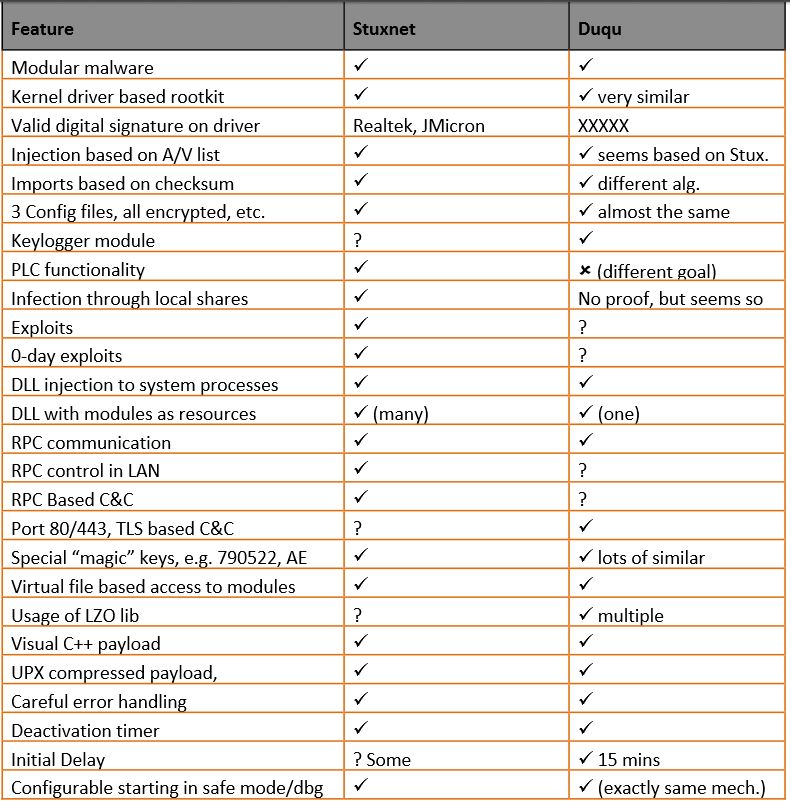

aşağıda gösterildiği gibi Duqu selefi Stuxnet kıyaslandı zaman da ilginçti.

şekil 2:Duqu ve Stuxnet arasında karşılaştırma (http://www.crysys.hu/publications/files/bencsathPBF11duqu.pdf sayfası 8)

Görünür olarak ortaya birçok benzerlikler olmuştur, Ancak ile 2.0 versiyon, kodunda bazı değişiklikler vardır, kıyasladığımızda 1.0.

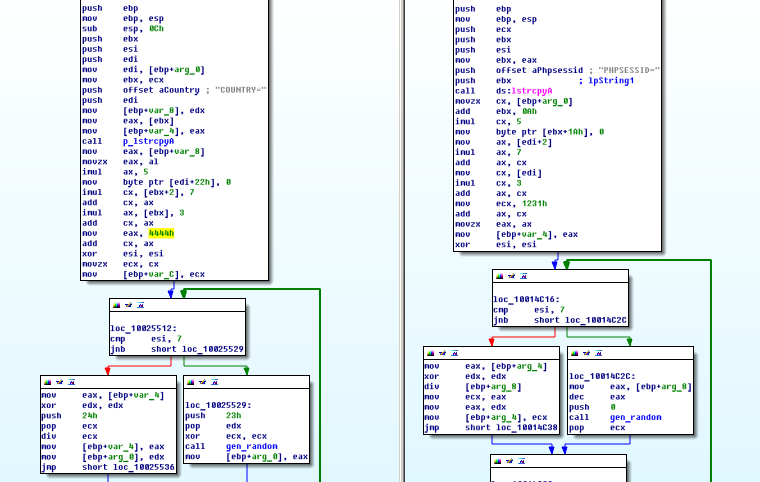

şekil 3. Duqu vs Duqu 2.0 ağ kodu (http://www.symantec.com/connect/blogs/duqu-20-reemergence-aggressive-cyberespionage-threat)

Uzmanlar, Duqu daha uzun ömür için fark edilmeden kalıyorum amacıyla insanların büyük olasılıkla bir grup tarafından gelişti inanıyorsanız. Tüm bu Duqu gibi bir program 2 bir sistem veri elde etmek için tasarlanmıştır, İyi etik kazanılmış bilgileri kolayca erişilebilir hale getirmek vardır. 1.0 ve 2.0 çok bilgi depolama kodunun benzer bölümlerini paylaşmak.

Duqu 2.0 Etki, darbe

İlk keşfedilen zaman 2011 iki modeli, kötü amaçlı yazılım sekiz farklı ülkede altı örgütleri enfekte, yer 3 kıtalar, ve en saldırıların Avrupa'da bulunuyordu. O kadar selefi deniyor Stuxnet güvenlik uzmanları tarafından dünya çapında analiz ve medya üzerindeki yaygın yorumladı edildi. Kaspersky Güvenlik araştırmacılar henüz virüsün etkisinin tam kapsamı hakkında söylemek mümkün olmadığını iddia etti, Bunun etkilendi önemli sistemlerini orada aren`t beri.