o Duqu 2.0 também conhecido como Win32.Duqu.B é classificada como uma coleção de malware diferente descoberto por pesquisadores de segurança da Universidade de Tecnologia de Budapeste e Economia. É um poderoso conjunto de ferramentas de malware, mas principalmente uma RAT de Tróia que não replica e funciona através de exploits. O 2.0 versão não contém nenhum código real no sistema de controle industrial e tem módulos de coleta de informações dirigidas a dispositivos de comunicação que podem pertencer a diferentes empresas de telecomunicações fornecendo.

O que é Duqu 2?

Conforme O relatório da Symantec em Duqu, é principalmente um Cavalo de Tróia, que pode assumir o controle sobre um sistema e coletar informações sem ser detectado por longos períodos de tempo, mas também inclui outras características extensas. O malware é visando principalmente organizações particulares com o objetivo de reunir informação específica. Contudo, O relatório também afirma que é possível para outras organizações para se tornar vítimas do software. Quando os especialistas da Symantec analisou seu código fonte, eles concluíram que os criadores de Duqu poderia ter tido acesso a um malware anterior, chamado Stuxnet (W32.Stuxnet)`Código de fonte e, em seguida, eventualmente modificado para fins específicos.

Como o Duqu 2.0 Operar?

Para correr, spyware necessita para infectar o sistema primeiro. Este vírus é acreditado para ter um executável instalador criptografado que em alguns casos é pensado para ser implantado no sistema inicialmente. Depois que o ataque real pode começar como uma DLL, contendo arquivos incorporados, arquivo de configuração e um arquivo de driver está instalado e registrado pelo arquivo executável que desempenha o papel injector. O arquivo DLL é injetada no services.exe processo do Windows (para PCs com Windows) e depois que a DLL inicia o mesmo procedimento de injecção para outros processos que podem mascarar as atividades program`s e software de segurança de bypass, especialistas da Symantec afirmam.

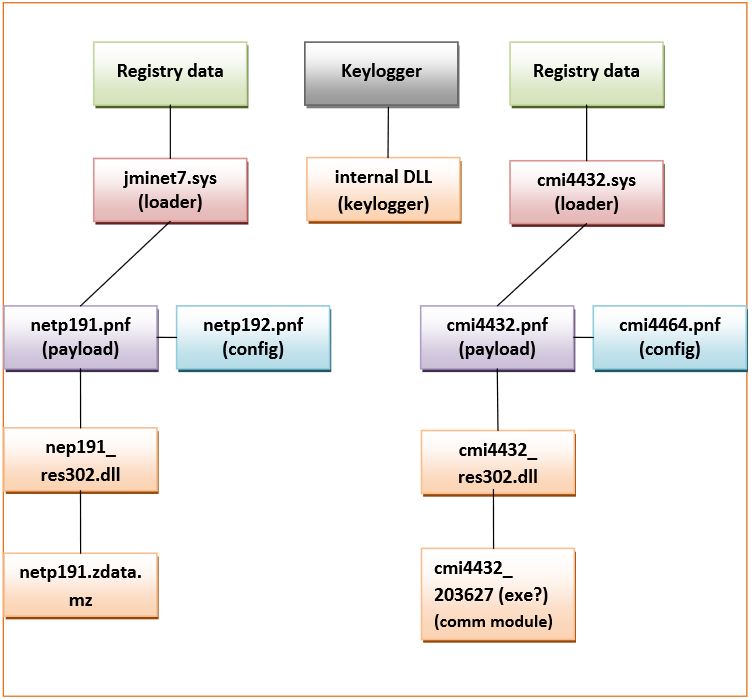

Abaixo, vemos um gráfico a partir do relatório, publicado juntamente com a Symantec um dos especialistas que descobriram primeira Duqu que descreve os arquivos que foram encontrados primeira:

Figura 1: Componentes e módulos descoberto (http://página www.crysys.hu/publications/files/bencsathPBF11duqu.pdf 6)

Nesta situação especialistas notaram vários objetos diferentes. Os detalhes sobre o keylogger no software é que ele é um aplicativo independente que usa sua DLL interna que recolhe data e é controlado pelo arquivo .exe.

Os jminet7.sys e cmi4432.sys carregadores são muito semelhantes entre si porque ambos carregar suas versões de .sys motoristas no momento em que o boot do Windows. Outras atividades incluem a criação dos arquivos criptografados netp192.pnf e cmi4464.pnf que armazenar dados. É possível que eles tenham algum papel de apoio ou scripts para instalar arquivos, como um keylogger, etc.

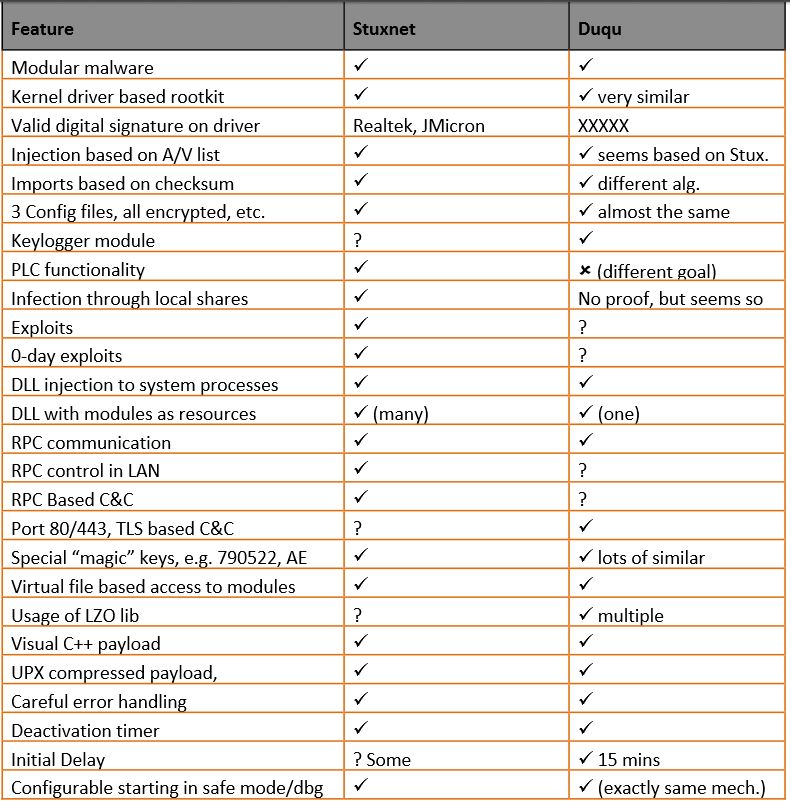

Foi também interessante quando Duqu foi comparado ao seu antecessor Stuxnet como mostrado abaixo.

Figura 2:Comparação entre Duqu e Stuxnet (http://página www.crysys.hu/publications/files/bencsathPBF11duqu.pdf 8)

Tão visível houve muitas semelhanças descobertos, no entanto com a 2.0 versão, há algumas mudanças no código, em comparação com o 1.0.

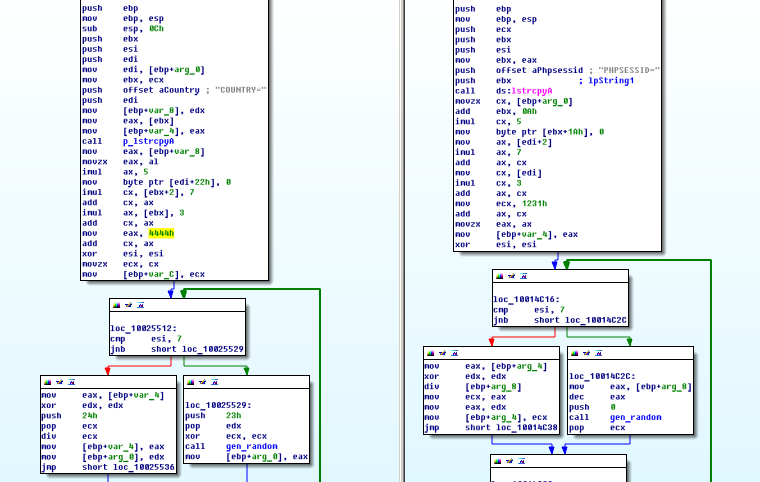

Figura 3. Duqu vs Duqu 2.0 código de rede (http://www.symantec.com/connect/blogs/duqu-20-reemergence-aggressive-cyberespionage-threat)

Especialistas acreditam que Duqu foi desenvolvido por mais provável que um grupo de pessoas com o objetivo de ficar sem ser detectado por uma vida mais longa. Quando um programa como o Duqu 2 foi concebido para obter dados a partir de um sistema, boa ética são para fazer as informações obtidas facilmente acessível. 1.0 e 2.0 compartilhar porções semelhantes de que o código de armazenamento muito informações.

Duqu 2.0 Impacto

Quando se descobriu pela primeira vez em 2011 em duas variantes, o malware infectou seis organizações em oito países diferentes, Situado em 3 continentes, e a maioria dos ataques foram localizados na Europa. É assim chamado predecessor Stuxnet foi analisado em todo o mundo por especialistas em segurança e comentado amplamente sobre a mídia. Os pesquisadores de segurança da Kaspersky afirmou que eles ainda não foram capazes de dizer sobre o escopo completo do impacto do vírus, uma vez que há aren `t quaisquer sistemas significativos que foram afetados por ela.