What Is the Avest Ransomware Detection?

This article has been created to help you learn more about the recently detected Avest Ransomware file ransomware virus, how to remove it and, eventually, restore your encrypted files.

Estes .Avest Ransomware files have been encrypted by a variant of a very dangerous ransomware strain. The ransomware extorts victims to pay a ransom fee, usually in Bitcoin, in exchange for a decryption key.

Se o seu computador foi infectado pelo Avest Ransomware, recomendamos que você leia este artigo cuidadosamente.

Avest Ransomware Detection – What Does It Do?

Sendo uma variante de uma família ransomware bem conhecido, the Avest Ransomware ransomware drops one or more executable files in the %Dados do aplicativo% diretório do Windows.

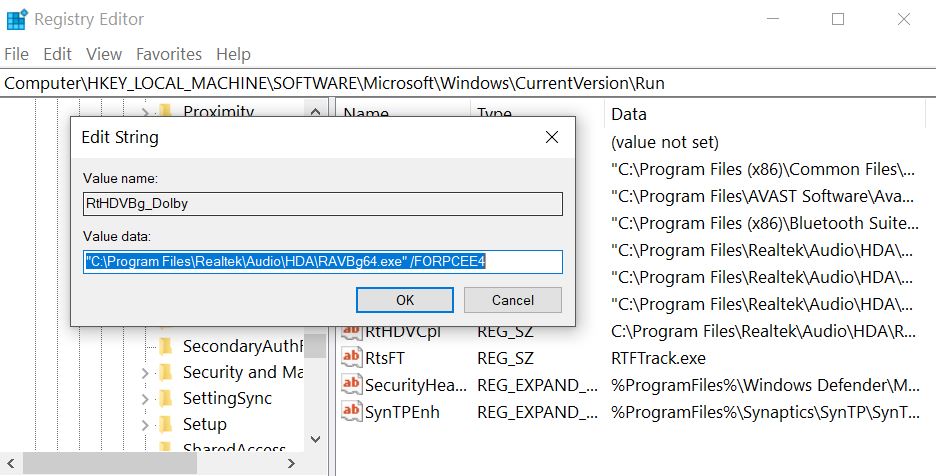

Após fazer isso, the Avest Ransomware may modify the Windows registry entries, more specifically the “Shell” sub-key in the following location:

- HKLM / Software / Microsoft / WindowsNT / CurrentVersion / Winlogon / Shell

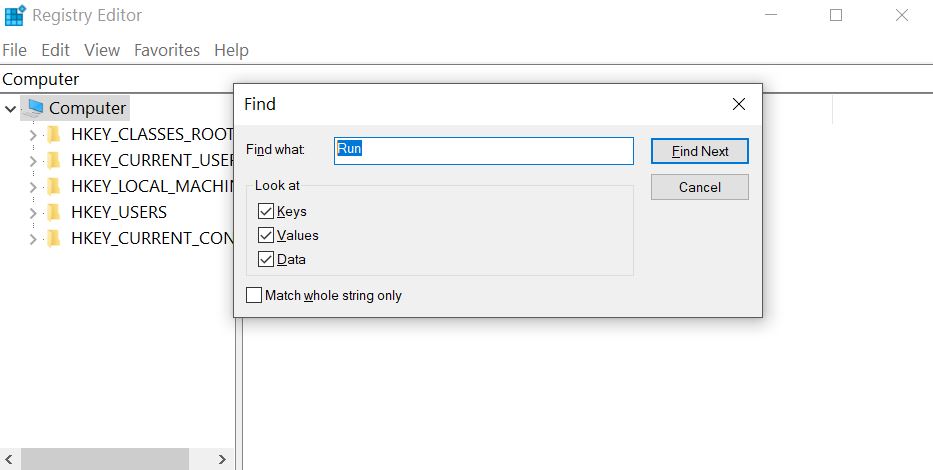

Então, o Avest Ransomware vírus também pode modificar a chave de registro Run para executar o arquivo executável(com) in the %AppData% directory in the following path:

- HKLM / Software / Microsoft / Windows / CurrentVersion / Run /

This may result in the virus starting automatically when you start Windows.

| Threat Detection | Avest Ransomware |

| Tipo | Ransomware Alerts |

| Detecção + Remoção | baixar SpyHunter (FREE Trial!)*

|

Which Files May Get Affected by Avest Ransomware Ransomware?

Avest Ransomware ransomware proceeds as a typical file-encoding Trojan. Assim que obtém acesso à sua máquina, the file-encrypting malware will perform a quick scan to find the paths to all of your personal files. Os dados alvo inclui todos os documentos do MS Office, photos and videos, bases de dados, program files, etc. Only a few files, such as the ones related to the core Windows processes, may be spared by the encryption algorithm.Uma vez que as extremidades de operação, you will notice a threatening ransom message on your desktop. Na maioria dos casos, the ransomware operators give victims a very short deadline to pay the demanded ransom, typically in Bitcoin or altcoins, ou então eles ameaçam excluir a chave de decodificação. The purpose of this frightening message is to shock the victim into paying without giving it a second thought. The victim often feels as the only solution to the issue is to pay this ransom. Na realidade, cybersecurity experts usually recommend not following the instructions of the hackers, as there is no guarantee that the victim would receive a working decryption key. Além disso, ransom payments would only further fuel the cybercrime activity of ransomware operations.

Avest Ransomware usually drops a ransom note file with a ransom message, and places it in a visible location. Então, the ransomware targets the following file types:

- vídeos.

- imagens.

- documentos.

- Arquivos de áudio.

- Arquivo.

Once encryption is complete, the victim’s files are locked and can’t be accessed.

Avest Ransomware Ransomware – How Did I Get Infected?

O processo de infecção Avest Ransomware is conducted primarily via spam and phishing e-mails. Tais mensagens podem fingir ser enviado a partir de serviços como o PayPal, UPS, FedEx e outros. They may contain attachments masqueraded as invoices or other urgent documents. Outras técnicas de engenharia social incluem:

- botões e imagens falsas como se os e-mails são enviados a partir de um site de mídia social, como LinkedIn.

- ligações de PayPal fraudulentas.

- Links para Google Drive e falsos e-mails que têm a mesma aparência como se eles são enviados do Google.

Other infection methods include fake software updates, fake installers and other fraudulent executables, such as the following:

- patches de software.

- rachaduras.

- instaladores.

- programas portáteis.

- ativadores de licença.

- keygens.

Remove Avest Ransomware Ransomware

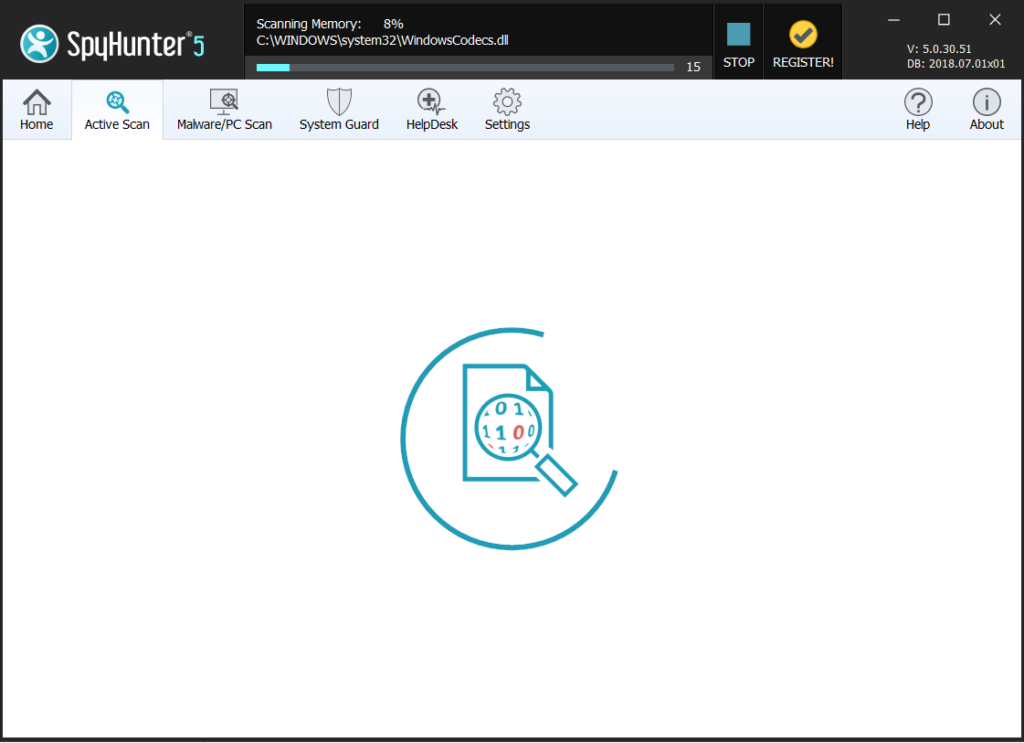

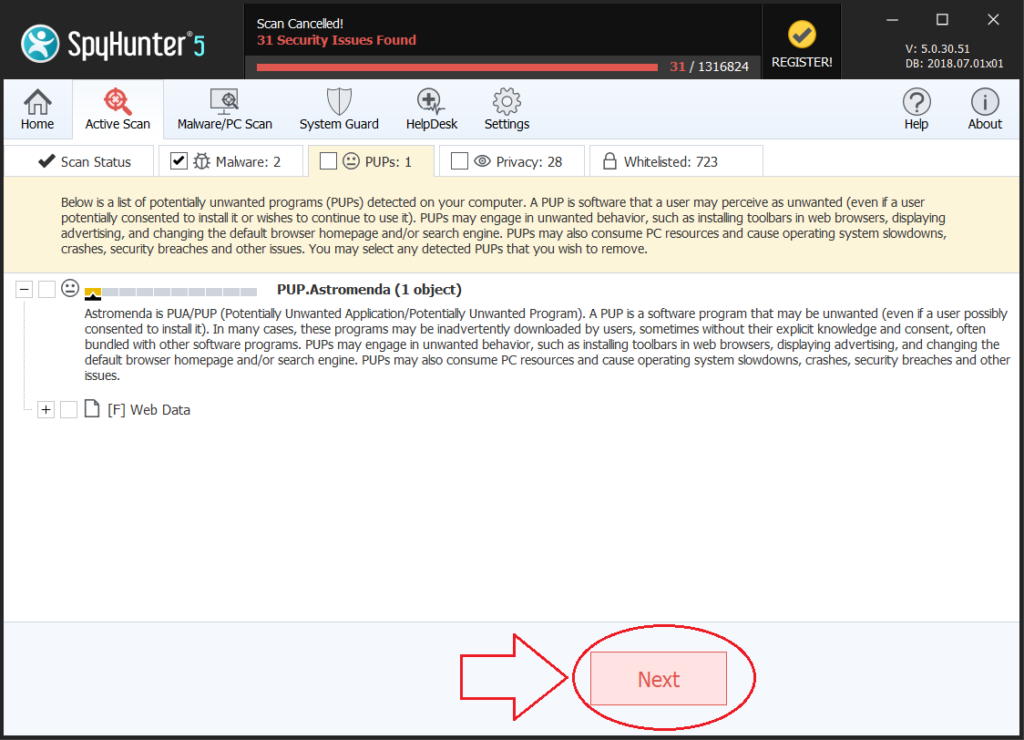

If you want to remove Avest Ransomware and get rid of the detection, recomendamos que faça primeiro um backup de seus dados, apenas no caso de algo der errado. Então, you can follow either the manual or the automatic removal instructions below, depending on your knowledge and skills. If you lack the experience and the confidence to remove Avest Ransomware manually by yourself, then you should simply download and run a scan with an advanced anti-malware program. Such programs are created to quickly identify and remove threats, including ransomware such as Avest Ransomware.

How to Decrypt .Avest Ransomware files?

We remind you once again that paying the ransom is not considered a good option, as there is no guarantee you will get your files back.

Contudo, existem várias outras maneiras que podem ajudá-lo a decifrar seus arquivos pessoais. Primeiro, make sure to delete all traces of the malware. If you fail to delete the Avest Ransomware ransomware properly, it may re-encrypt your files or spread to other connected devices. Once you have removed all traces of the ransomware, you can try some of the programs for restoration of files or the integrated System Restore feature. Se você tiver sorte o suficiente para ter uma cópia extra de seus arquivos em algum dispositivo externo, você pode importá-los de volta para o seu computador com segurança.

Preparation before removal of Avest Ransomware:

1.Certifique-se de fazer backup de seus arquivos.

2.Certifique-se de ter esta página de instruções sempre aberta para que você pode seguir os passos.

3.Seja paciente como a remoção pode demorar algum tempo.

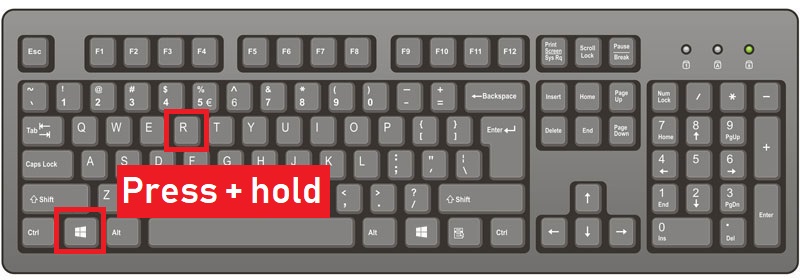

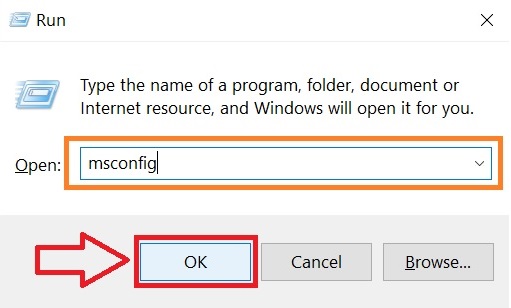

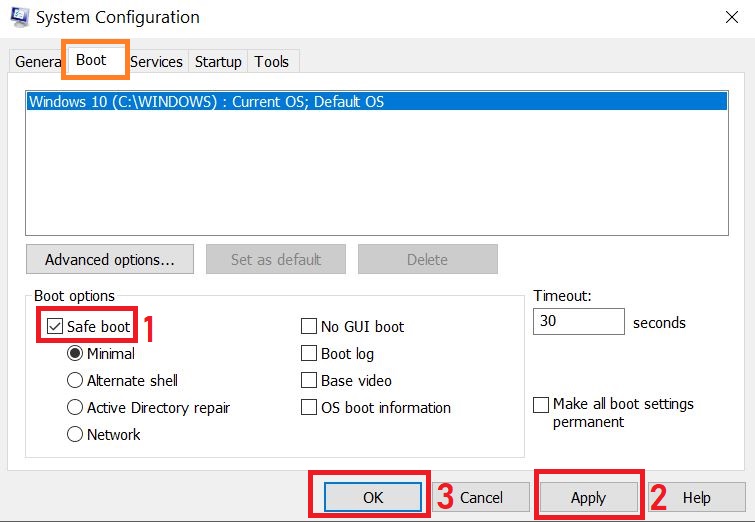

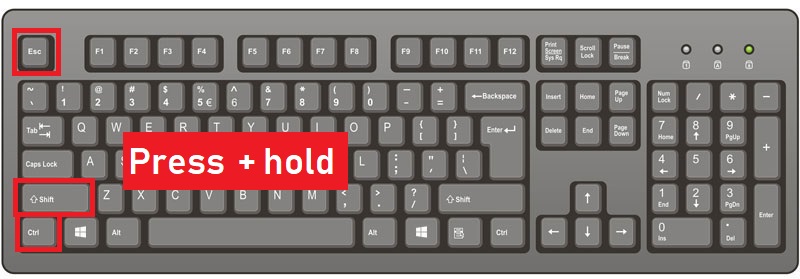

Passo 1: Reinicie o computador no Modo de Segurança:

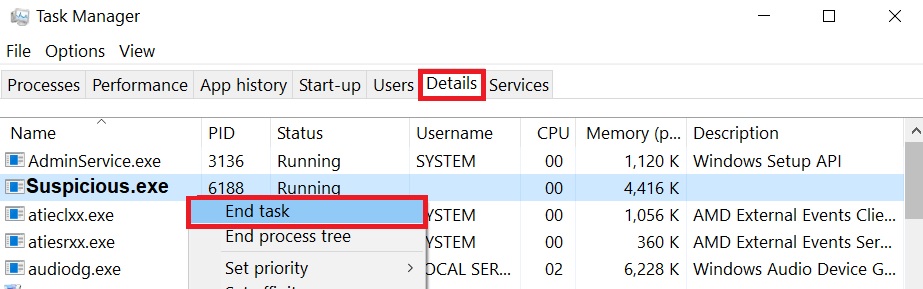

Passo 2: Cut out Avest Ransomware in Task Manager

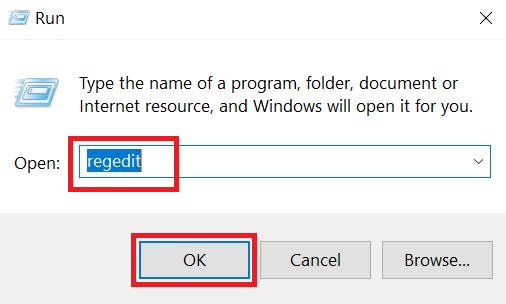

Passo 3: Eliminate Avest Ransomware‘s Malicious Registries.

Para a maioria das variantes do Windows:

Passo 4: Procurar e remover todos os arquivos de vírus, related to Avest Ransomware and secure your system.

Se você estiver em Modo de segurança, inicializar novamente no modo normal e siga os passos abaixo

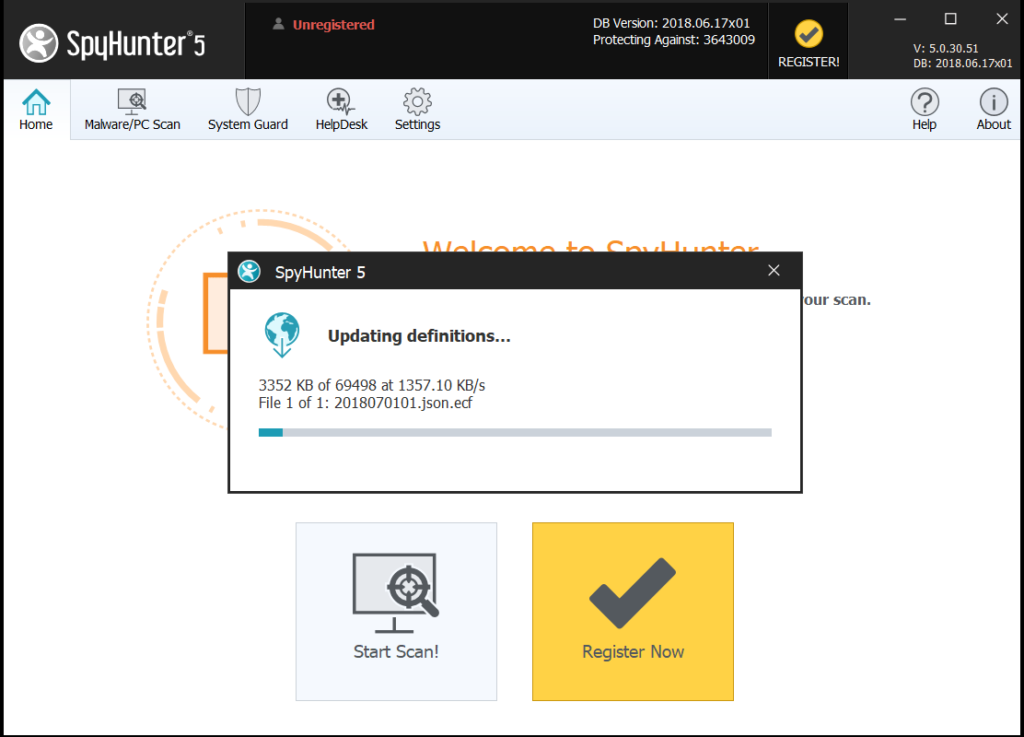

É aconselhável executar uma varredura livre antes de cometer a versão completa. Você deve se certificar de que o malware é detectado pelo SpyHunter primeiro.

Passo 5:Recover files encrypted by the Avest Ransomware Ransomware.

Método 1: Usando Sombra Explorador. No caso de ter activado história do ficheiro para o seu Windows máquina única coisa que você pode fazer é usar Sombra Explorer para obter seus arquivos de volta. Infelizmente, alguns vírus ransomware pode eliminar as cópias de volume sombra com um comando administrativo para impedi-lo de fazer exatamente isso.

Método 2: Se você tentar decifrar seus arquivos usando ferramentas de decodificação de terceiros. Há muitos fornecedores de antivírus que decifrados múltipla ransomware os vírus o último par de anos e postou decryptors para eles. Provavelmente, se o seu vírus ransomware utiliza o mesmo código de criptografia usado por um vírus decryptable, você pode obter os arquivos de volta. Contudo, isso também não é uma garantia, assim você pode querer tentar este método com cópias dos arquivos criptografados originais, porque se um programa de terceiros mexe com sua estrutura criptografada, eles podem ser danificados permanentemente. A maioria dos decryptors atualmente disponíveis para vírus ransomware pode ser visto se você visitar o projeto NoMoreRansom – um projeto que é o resultado de esforços combinados de pesquisadores em todo o mundo para criar software de decodificação para todos os vírus ransomware. Basta ir lá clicando no seguinte LIGAÇÃO e encontrar o seu ransomware versão decrypter e experimentá-lo, mas lembre-se sempre de fazer um backup antes.

Método 3: Usando ferramentas de recuperação de dados. Este método é sugerido por vários especialistas na área. Ele pode ser usado para rastrear setores de seu disco rígido e, portanto, embaralhar os arquivos criptografados de novo como se eles foram apagados. A maioria dos vírus de ransomware normalmente excluir um arquivo e criar uma cópia criptografada para evitar que tais programas para restaurar os arquivos, mas nem todos são tão sofisticada. Então você pode ter uma chance de restaurar alguns de seus arquivos com este método. Aqui estão vários programas de recuperação de dados que você pode tentar e restaurar pelo menos alguns dos seus arquivos: