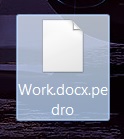

Et virus som krypterer filene legger .Pedro som en filtype til dem og deretter spør løsepenger payoff for dekryptering av filer ved å kontakte e-post har blitt rapportert å være ute i naturen. Viruset har blitt kalt av malware forskere som Pedro ransomware og også det som ser ut til å være en del av den beryktede STOP ransomware varianter. Den ondsinnet programvare er meget spesifikk i det metoder for kryptering, angripe bare kritiske filer som ofte brukes. Alle som var infisert av PEDRO ransomware bør lese denne artikkelen for å lære hvordan du fjerner .Pedro etter som dekryptere filer gratis.

| Threat Name | Pedro |

| Kategori | Ransomware / Cryptovirus. |

| Hoved aktivitet | Infiserer datamaskinen etter som krypterer viktige dokumenter og holder dem som gissel inntil løsepenger er betalt. |

| Tegn på Presence | Filene er kryptert med en tilpasset filtype og brukere er presset til å betale løsepenger for å få data til å fungere igjen.. |

| Spredt | Via ondsinnet e-post spam og sett av infeksjon verktøy. |

| Detection + fjerning | LAST NED verktøy for fjerning av Pedro

Note!For Mac-brukere, vær så snill Bruk følgende instruksjoner. |

Infeksjons Metoder og Aktivitet av Pedro virus

Denne interessante varianten av STOP ransomware har evnen til å infisere brukerens PC via enten en skadelig URL eller en e-postvedlegg som har en ondsinnet karakter. Ikke bare dette, men malware har også evnen til å spre seg i sosiale medier, på mistenkelige nettsteder og poserer som en falsk nøkkel generator eller annen falsk programvare. Det ser ut til at en infeksjon vektor er å installere en falsk Windows aktivator som inneholder skadelig nyttelast for Pedro ransomware.

Etter at du har åpnet den skadelige filer som tilhører Pedro ransomware, infeksjonen kan fortsette, avhengig av infeksjon skadelig. Denne type malware er tungt uklar mellomledd ondsinnet fil som har evnen til å bli henrettet i et sært måte. Når filen er utført, det begynner å umiddelbart enten trekke ut skadelig nyttelast på Pedro eller laste ned nyttelast fra en fordeling nettside.

Etter at nyttelasten er lastet ned, det kan være lokalisert i en av de nedenfor nevnte kataloger:

- %roaming%

- %Felles%

- %oppstart%

- %AppData%

- %lokal%

Deretter, Pedro sletter skyggekopier av den infiserte datamaskinen, og det kan utføre det uten at brukeren merker det ved å kjøre vssadmin kommandoen i “/ stille” modus, for eksempel:

I tillegg til denne, Pedro ransomware har også støtte for utbredt filtyper som hvis det oppdager, krypterer umiddelbart. Det nøyaktige antallet filtyper kan kryptere er enorm, men mest sannsynlig følgende ofte brukte filer blir kryptert:

- videoer.

- Microsoft Word-filer.

- Microsoft Excel-regneark.

- Bilder.

- databaser.

- Power Point-presentasjoner.

Etter at filene som har blitt enciphered av Pedro (STOPPE) ransomware viruset kan utføre andre aktiviteter som la løsepenger varslinger ber om å ta kontakt med e-post på filene eller endre bakgrunnsbilde. Uansett, du får vite, du har blitt infisert.

Hva gjør du hvis jeg er smittet av Pedro (STOPPE) ransomware

I tilfelle du har sett dine filer kryptert med utvidelsen vises over, malware forskere anbefaler å søke din egen løsning og ikke betale løse. Heldigvis, for denne spesifikke trusselen, Det er et dekryptering verktøy tilgjengelig for fri. Dette er grunnen til at det er tilrådelig å først fjerne Pedro ransomware fra datamaskinen. Det er sterkt anbefalt å fjerne dette viruset via en avansert anti-malware program for maksimal effektivitet.

Fremstilling før fjerning av Pedro:

1.Sørg for å sikkerhetskopiere filene dine.

2.Sørg for å ha denne instruksjoner siden alltid åpen, slik at du kan følge trinnene.

3.Vær tålmodig som fjerning kan ta litt tid.

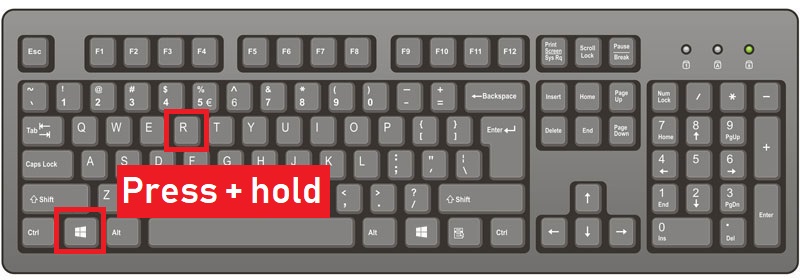

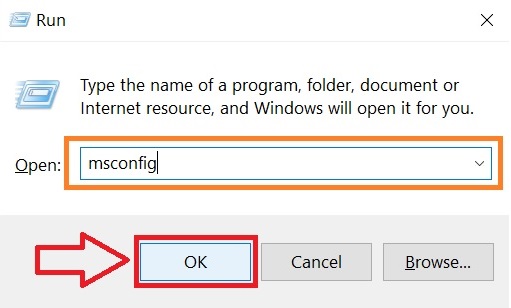

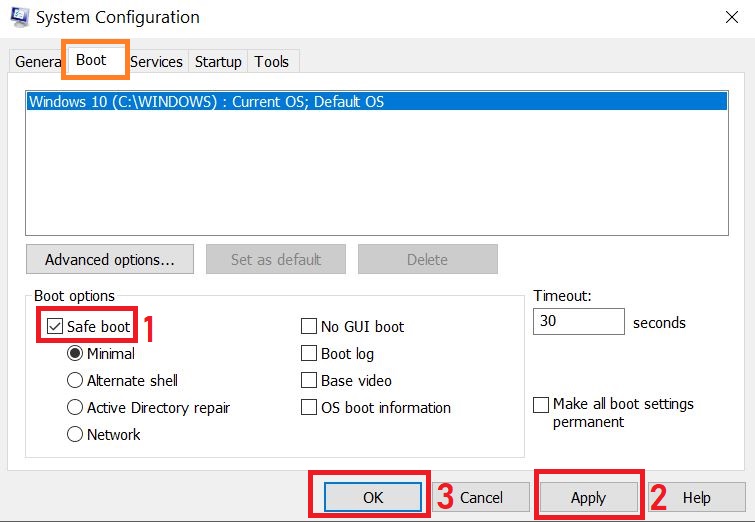

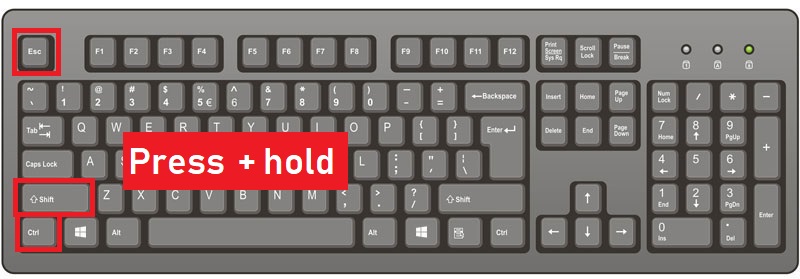

Trinn 1: Starte datamaskinen på nytt i sikkermodus:

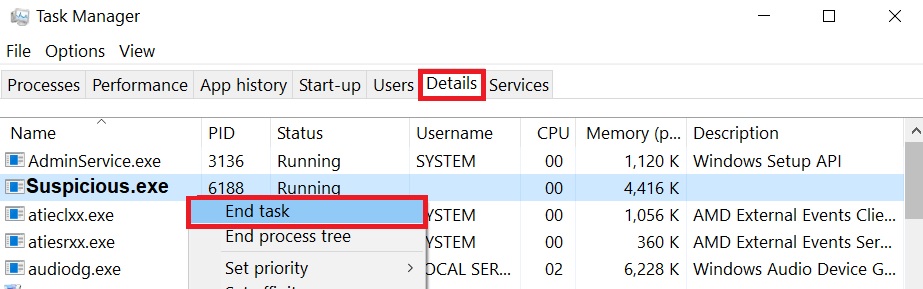

Trinn 2: Skjær ut Pedro i Task Manager

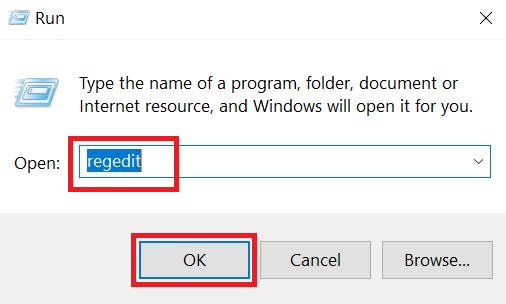

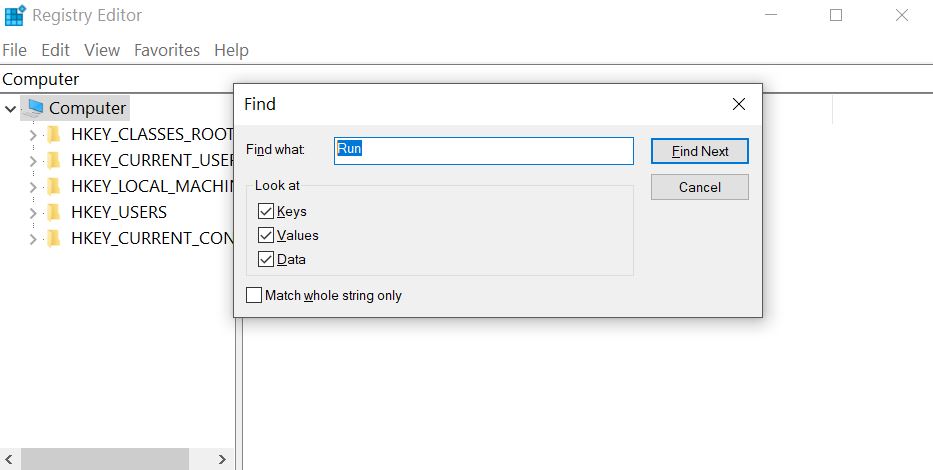

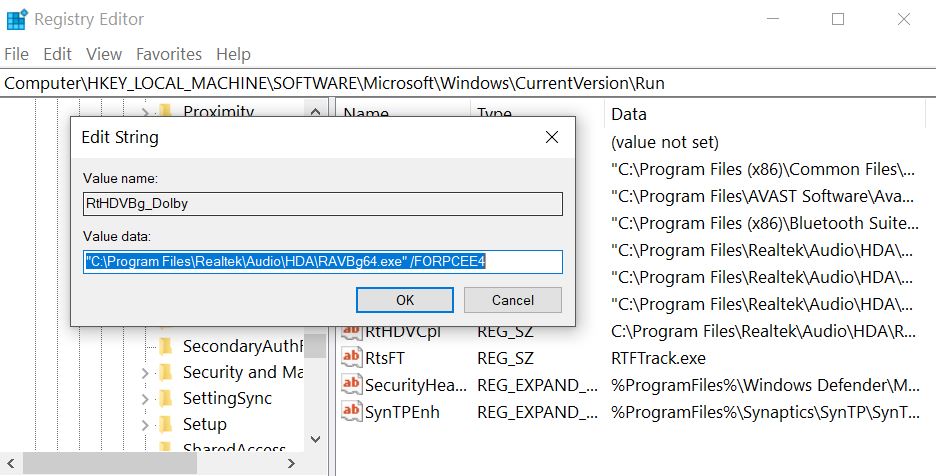

Trinn 3: Eliminer Pedros Skadelige Meldingssystem.

For de fleste Windows-varianter:

Trinn 4: Søke etter og fjerne alle virus filer, relatert til Pedro og sikre systemet.

Hvis du er i Sikkerhetsmodus, starte opp igjen i normal modus og følg trinnene nedenfor

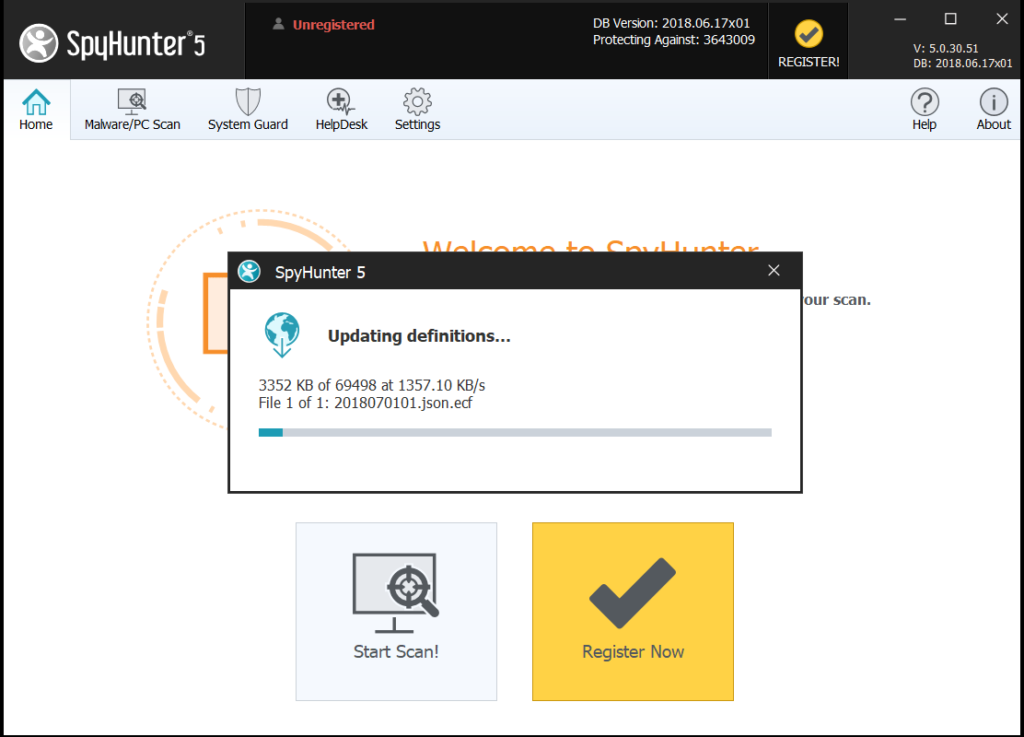

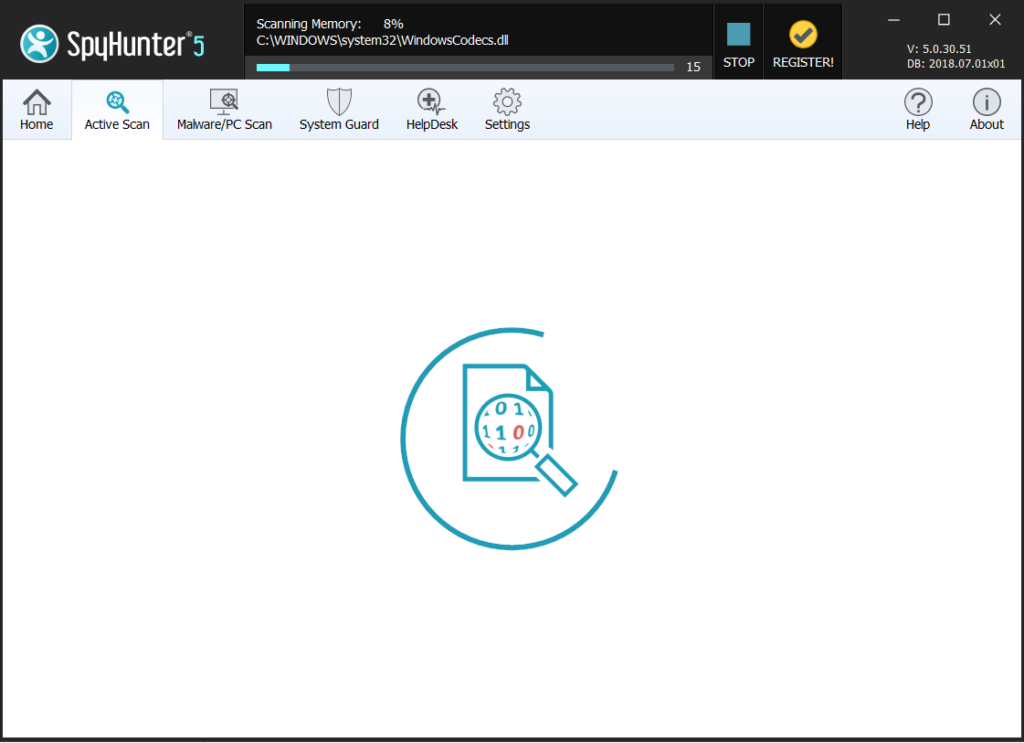

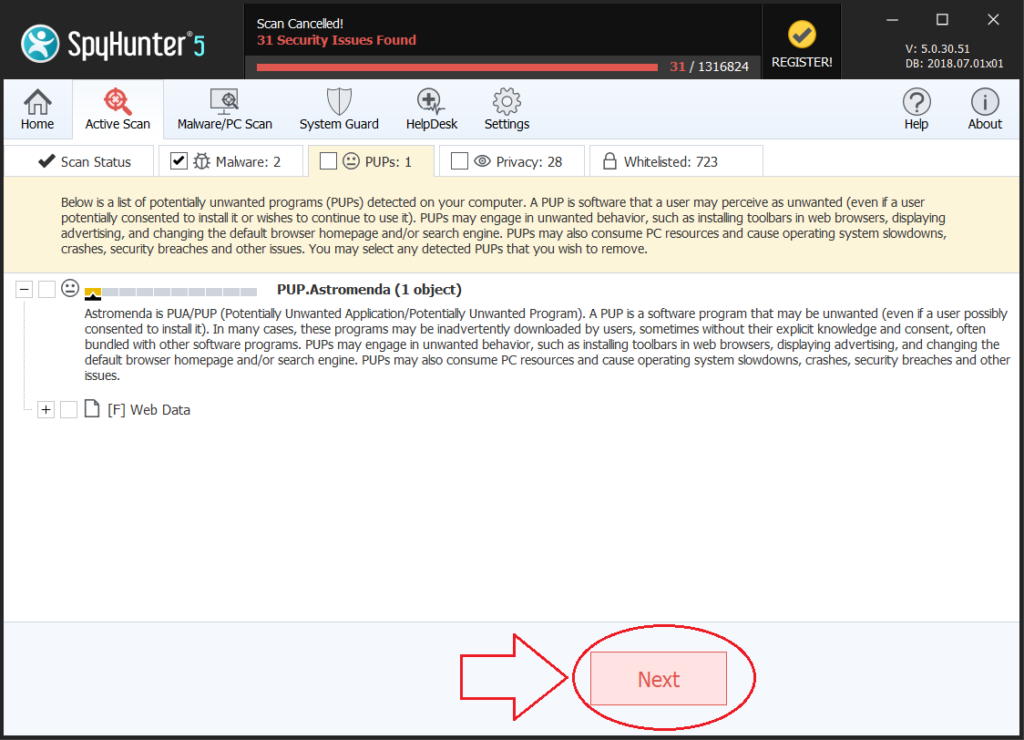

Det anbefales å kjøre en gratis skanning før du forplikter deg til fullversjonen. Du bør sørge for at malware oppdages av SpyHunter første.

Trinn 5:Gjenopprette filer kryptert ved Pedro Ransomware.

Metode 1: Bruke Shadow Explorer. I tilfelle du har aktivert File historie på din Windows-maskin er en ting du kan gjøre er å bruke Shadow Explorer for å få filene tilbake. Dessverre noen ransomware virus kan slette disse skygge volum kopier med en administrativ kommando for å hindre deg fra å gjøre nettopp det.

Metode 2: Hvis du prøver å dekryptere filene dine ved hjelp av tredjeparts dekryptering verktøy. Det er mange antivirusleverandører som har dekryptert flere ransomware virus de siste par årene, og postet decryptors for dem. Sjansene er hvis ransomware virus bruker samme krypteringskoden som brukes av en decryptable virus, du kan få filene tilbake. Men, Dette er heller ikke en garanti, så kan det være lurt å prøve denne metoden med kopier av de originale krypterte filer, fordi hvis et tredjepartsprogram tukler med deres kryptert struktur, kan de bli skadet permanent. De fleste av de tilgjengelige decryptors for ransomware virus kan ses hvis du besøker NoMoreRansom prosjektet – et prosjekt som er et resultat av felles innsats fra forskere over hele verden for å skape dekryptering programvare for alle ransomware virus. Bare gå dit ved å klikke på følgende LINK og finn din ransomware versjon Decrypter og prøve det, men alltid huske å gjøre en sikkerhetskopi først.

Metode 3: Bruke Data Recovery verktøy. Denne metoden er foreslått av flere eksperter på området. Den kan brukes til å skanne harddisken er sektorene og dermed rykke de krypterte filene på nytt som om de ble slettet. De fleste ransomware virus vanligvis slette en fil og opprette en kryptert kopi for å hindre at slike programmer for å gjenopprette filene, men ikke alle er dette sofistikerte. Så du kan ha en sjanse til å gjenopprette noen av filene dine med denne metoden. Her er flere data utvinning programmer som du kan prøve og gjenopprette minst noen av filene dine: