Malware forskere har registrert en ny cybercriminal kampanje som er rettet mot de PC-brukere, angripe dem med Vawtrak baking Trojan. Ifølge sikkerhetseksperter, angriperne bruker VBS fil med utførelse bypass flagg og stole på et kompromiss rutine som inkluderer bruk av Microsoft Word-dokumenter som er forbundet med ondsinnede makroer. Bankene som er målrettet av cyber kriminelle inkluderer Barclays og Bank of America, HSBC og Citibank, J.P. Morgan og Lloyds Bank.

Umerkelige taktikk

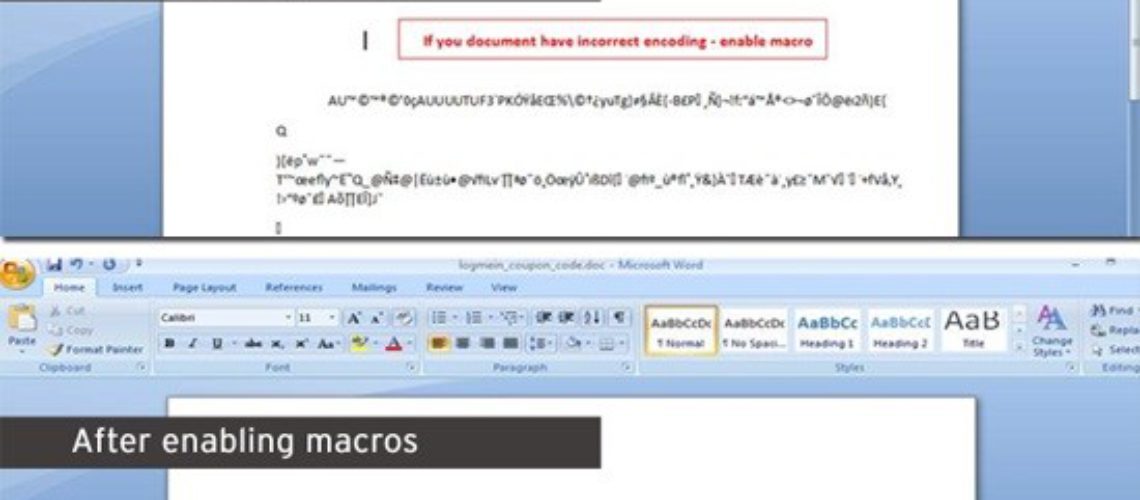

De kriminelle søker unnvikende og flere taktikker for å skjule angrepet. En av de ordningene de gjelder er å gi dokumentinnhold som ser kryptert og blir klart først etter en makro funksjonen brukes, funnet i programvarekomponenten av Word. En annen taktikk er levering av VBS fil som kommer med en aktivert flagg for utførelse av kundeordre bypass. At flagget er vanligvis brukt av de systemansvarlige i form av en sikkerhetsmekanisme for å hindre brukere fra å lansere skript som ikke overholder kravene i retningslinjene.

De bypass kommandoskriptene har lov til å kjøre filer uten å utstede advarsler og uten begrensninger. Ondsinnede e-postmeldinger som brukerne mottar later til å komme fra anerkjente tjenester som FedEx eller American Airlines, varsle mottakerne om en ankomst av en pakke eller en transaksjon med sine kort. Disse meldingene kommer med et vedlegg – et dokument i Word som gir flere detaljer om saken som er presentert i meldingen.

Som ofre åpne tekstfilen, de blir bedt om å aktivere makroer - en samling av kommandoer med legitimt formål å kjøre automatiserte rutiner i et Office-dokument. At funksjonen er aktivert som standard av Microsoft i alle Office-komponenter, som det begynte å bli misbrukt av ondsinnede aktører. Brukerne som trenger makroer for automatiserte oppgaver kan aktivere disse makroene manuelt fra produktet.

Med dagens Vawtrak kampanje makroen inneholder kommandoer for å laste ned en VBS script, en batch-fil og en Powershell-fil. Prosessen går sånn - batch-filen kjører VBS, og det viser det utfører Powershell-fil som trakter malware inn i PC-system. Cyber kriminelle bruker denne tre-trinns infeksjon kjeden som en evasion taktikk. Denne teorien er videre støttet av bypass henrettelsen flagg som er satt for VBS script.

Amerikanske brukere - mest berørt

Ifølge forskning av malware eksperter, den Vawtrak pilfers logge inn data brukes i Microsoft Outlook og legitimasjon lagret i Google Chrome og Mozilla Firefox, og FTP-klienter. Den Vawtrak Trojan ble analysert for å hekte i nettleseren og omgå SSL mekanisme.

De nettkriminelle kjøre forbindelse til banken gjennom sin infrastruktur og tjene klienten med modifiserte sider. På denne måten offeret blir lurt til å gi en to-trinns autentiseringskode. Da ser det ut som om de ulovlige transaksjoner blir utført fra systemet til offeret.

Denne versjonen av Vawtrak har infisert hovedsakelig brukerne i USA (60 %), etterfulgt av brukerne i Japan (10 %), Tyskland (7 %), etterfulgt av Storbritannia (4.5 %) og Australia (3.5 %).