den Duqu 2.0 også kjent som Win32.Duqu.B er klassifisert som en samling av forskjellige malware oppdaget av sikkerhetsforskere fra Budapest University of Technology og økonomi. Det er et kraftig sett med malware verktøy, men først og fremst en trojansk RAT som kopierer seg ikke og virker gjennom utnyttelser. Den 2.0 versjonen inneholder ingen faktiske koden i den industrielle kontrollsystemet og den har etterretning moduler rettet mot kommunikasjonsenheter som kan tilhøre ulike telekommunikasjons tilby bedrifter.

Hva er Duqu 2?

Ifølge Symantecs rapport om Duqu, det er hovedsakelig en trojansk hest, som kan ta kontroll over systemet og samler informasjon uten å bli oppdaget i lange tidsperioder, men også den inkluderer andre omfattende funksjoner. Den malware er i hovedsak rettet mot bestemte organisasjoner med det formål å samle målrettet informasjon. Men, Rapporten sier også at det er mulig for andre organisasjoner for å bli ofre for programvaren. Når Symantec eksperter undersøkt kildekoden, De konkluderte med at skaperne av Duqu kunne ha hatt tilgang til en tidligere malware, kalt Stuxnet (W32.Stuxnet)`S kildekoden og deretter muligens modifisert det for bestemte formål.

Hvordan Duqu 2.0 Operere?

Å løpe, spyware trenger å infisere systemet først. Dette viruset er antatt å ha en kryptert installasjons kjørbar som i noen tilfeller er tenkt å bli utplassert på systemet i utgangspunktet. Etter at selve angrepet kan begynne som en DLL, som inneholder innebygde filer, konfigurasjonsfil og en driver fil installeres og registrert av den kjørbare filen som spiller rollen injektoren. DLL-filen injiseres i Windows prosessen Services.exe (for Windows-PCer) og etter at DLL starter den samme sprøyte fremgangsmåte til andre prosesser som kan maskere de program`s aktiviteter og bypass sikkerhetsprogramvare, Symantec eksperter hevder.

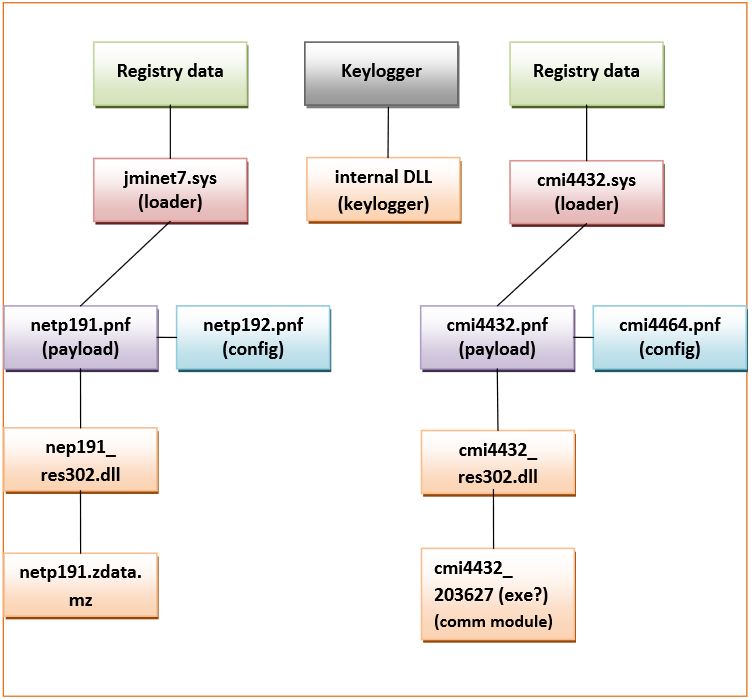

Nedenfor, vi se en graf fra rapporten, publisert sammen med Symantec en fra eksperter som først oppdaget Duqu som skisserer filene som først ble funnet:

Figur 1: Komponenter og moduler oppdaget (http://www.crysys.hu/publications/files/bencsathPBF11duqu.pdf side 6)

I denne situasjonen eksperter merke til flere forskjellige gjenstander. Detaljene om keylogger i programvaren er at det er et frittstående program som bruker den interne DLL som samler dato og styres av .exe-filen.

De jminet7.sys og cmi4432.sys lastere er svært lik hverandre fordi de begge laste sine versjoner av Sys drivere på den tiden da Windows starter. Andre aktiviteter inkluderer opprettelsen av de krypterte filene netp192.pnf og cmi4464.pnf som lagrer data. Det er mulig at de har noe støtte rolle eller skript til å installere filer som en keylogger, etc.

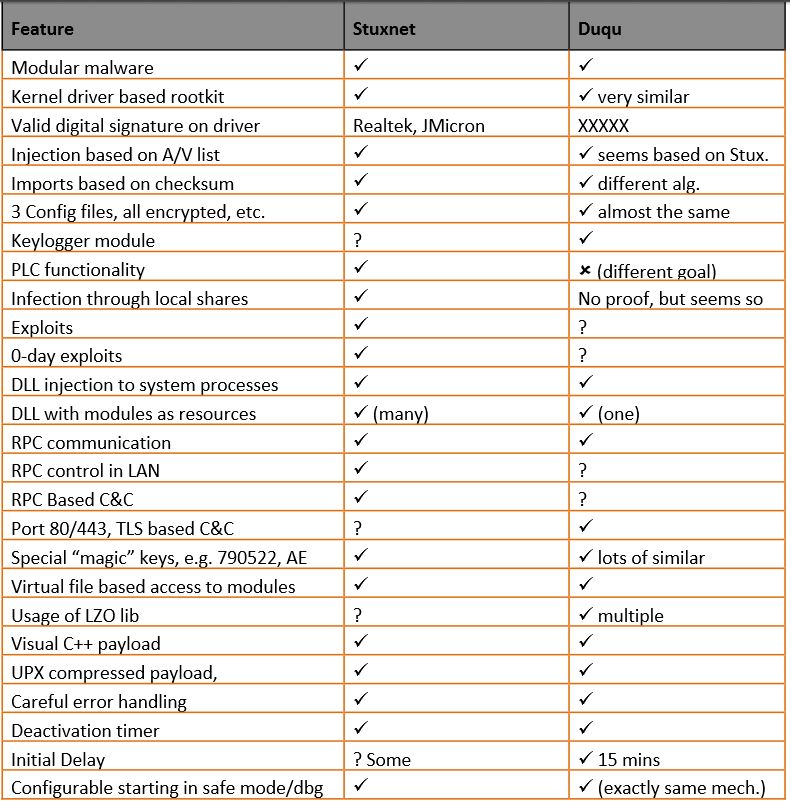

Det var også interessant når Duqu ble sammenlignet med forgjengeren Stuxnet som vist nedenfor.

Figur 2:Sammenligning mellom Duqu og Stuxnet (http://www.crysys.hu/publications/files/bencsathPBF11duqu.pdf side 8)

Som synlig har det vært mange likheter avdekket, men med 2.0 versjon, er det noen endringer i koden, sammenlignet med den 1.0.

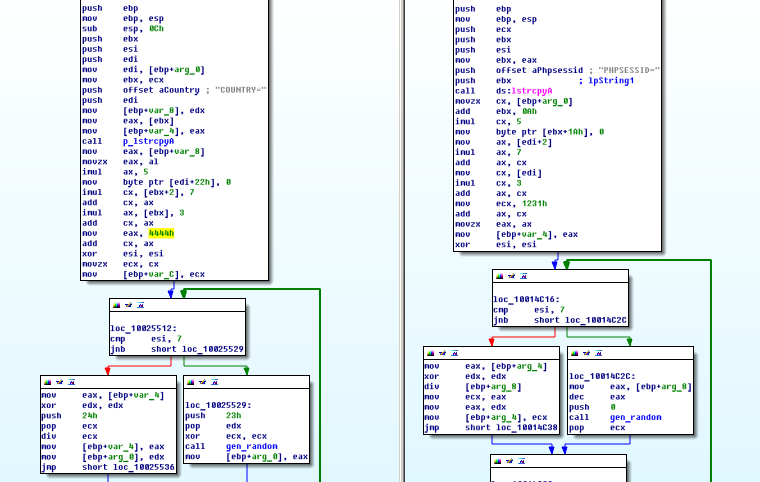

Figur 3. Duqu vs Duqu 2.0 nettverkskode (http://www.symantec.com/connect/blogs/duqu-20-reemergence-aggressive-cyberespionage-threat)

Eksperter mener at Duqu har blitt utviklet av mest sannsynlig en gruppe mennesker med det formål å holde uoppdaget for en lengre levetid. Når et program som Duqu 2 er utformet for å oppnå data fra et system, god etikk er å gjøre fått informasjon lett tilgjengelig. 1.0 og 2.0 deler tilsvarende deler av det meget lagring av informasjon kode.

Duqu 2.0 innvirkning

Når det først ble oppdaget i 2011 i to varianter, malware infisert seks organisasjoner i åtte forskjellige land, ligger på 3 kontinenter, og de fleste angrepene ble plassert i Europa. Det såkalte forgjengeren Stuxnet ble analysert over hele verden av sikkerhetseksperter og kommen vidt over media. Sikkerhet forskere fra Kaspersky hevdet at de ikke var ennå i stand til å fortelle om det fulle omfanget av virkningen av virus, siden det aren `t vesentlige systemer som ble berørt av det.