De malware onderzoekers hebben een nieuwe cybercrimineel campagne die is gericht op de pc-gebruikers geregistreerd, aanvallende ze met Vawtrak bakken Trojan. Volgens de security experts, de aanvallers gebruiken VBS-bestand met de uitvoering van het beleid bypass vlag en vertrouwen op een compromis routine die het gebruik van Microsoft Word-documenten die verbonden zijn met kwaadaardige macro's bevat. De banken die zijn gericht door de cybercriminelen behoren Barclays en Bank of America, HSBC en Citibank, J.P. Morgan en Lloyd's Bank.

Onmerkbare tactiek

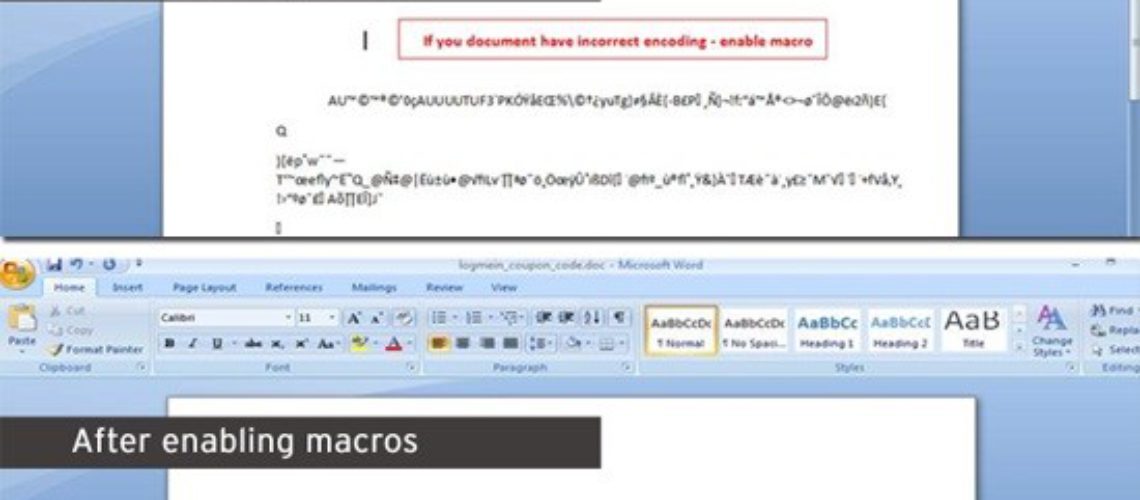

De cybercriminelen solliciteert ontwijkend en meerdere tactiek om de aanval te verbergen. Een van de regelingen die van toepassing is op de inhoud van documenten te verstrekken, dat ziet er roerei en wordt duidelijk pas na een macro functie wordt gebruikt, gevonden in de software component van Word. Een andere tactiek is de levering van VBS-bestand dat wordt geleverd met een ingeschakeld vlag voor Execution Policy bypass. Die vlag wordt meestal gebruikt door de systeembeheerders in de vorm van een beveiligingsmechanisme om gebruikers van de lancering van de scripts die niet voldoen aan de beleidsvoorwaarden voorkomen.

De bypass commando scripts worden toegestaan om bestanden uit te voeren zonder te waarschuwen en zonder beperkingen. De kwaadaardige e-mails die de gebruikers ontvangen pretenderen te komen van gerenommeerde diensten zoals FedEx of American Airlines, kennisgeving aan de geadresseerden over een aankomst van een pakket of een transactie met hun kaart. Deze berichten komen met een bijlage – een document in Word, dat meer informatie geeft over de zaak die wordt gepresenteerd in het bericht.

Omdat de slachtoffers open het tekstbestand, ze wordt gevraagd om de macro's - een verzameling van commando's met gerechtvaardigde doel om geautomatiseerde routines draaien in een Office-document. Die functie is standaard ingeschakeld door Microsoft in alle Office-onderdelen, als het begon te worden misbruikt door kwaadwillende acteurs. De gebruikers die macro's voor geautomatiseerde taken nodig kunnen deze macro's handmatig inschakelen van het product.

Met de huidige Vawtrak campagne de macro bevat opdrachten voor het downloaden van een VBS script, een batch bestand en een PowerShell-bestand. Het proces gaat als dat - het batchbestand loopt het VBS, en het blijkt dat de PowerShell-bestand dat de malware trechters in de PC-systeem uitvoert. De cybercriminelen gebruiken deze drie-stappen-infectie keten als een ontduiking tactiek. Deze theorie wordt verder ondersteund door de bypass executie vlag die is ingesteld voor de VBS-script.

Amerikaanse gebruikers - het meest getroffen

Volgens het onderzoek van de malware experts, de Vawtrak pilfers log-in gegevens wordt toegepast in Microsoft Outlook en de referenties opgeslagen in Google Chrome en Mozilla Firefox, en FTP-clients. De Vawtrak Trojan werd geanalyseerd aan te haken bij de webbrowser en omzeilen de SSL-mechanisme.

De cybercriminelen lopen de verbinding met de bank door middel van hun infrastructuur en serveer de cliënt met gewijzigde pagina's. Op deze manier het slachtoffer wordt misleid in het verstrekken van een twee-staps-authenticatie code. Dan lijkt het alsof de frauduleuze transacties worden uitgevoerd uit het systeem van het slachtoffer uitgevoerd.

Deze versie van Vawtrak besmet voornamelijk de gebruikers in de VS (60 %), gevolgd door de gebruikers Japan (10 %), Duitsland (7 %), gevolgd door Verenigd Koninkrijk (4.5 %) en Australië (3.5 %).