What Is the .KIQU Detection?

This article has been created to help you learn more about the recently detected .KIQU file ransomware virus, how to remove it and, eventually, restore your encrypted files.

Deze ..KIQU files have been encrypted by a variant of a very dangerous ransomware strain. The ransomware extorts victims to pay a ransom fee, usually in Bitcoin, in exchange for a decryption key.

Als uw computer is geïnfecteerd door de .KIQU, raden wij u aan dit artikel aandachtig door te lezen.

.KIQU Detection – What Does It Do?

Omdat het een variant van een bekende ransomware familie, the .KIQU ransomware drops one or more executable files in the %App data% Windows-map.

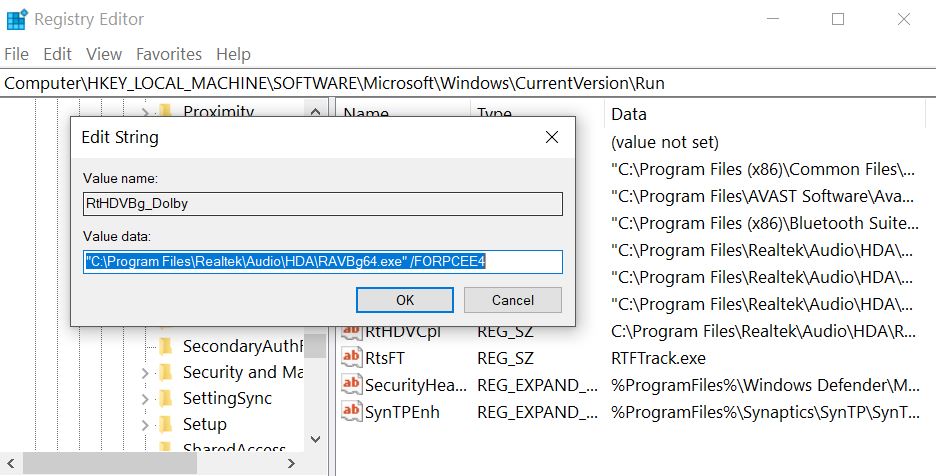

Na het doen dus, the .KIQU may modify the Windows registry entries, more specifically the “Shell” sub-key in the following location:

- HKLM / Software / Microsoft / Windows NT / CurrentVersion / Winlogon / Shell

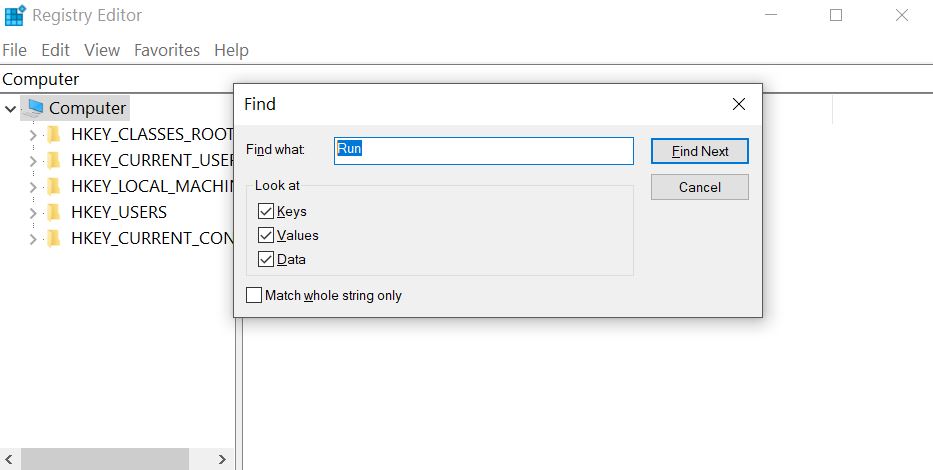

Vervolgens, de .KIQU virus kan ook wijzigen de Run registersleutel naar het uitvoerbare bestand uit te voeren(met) in the %AppData% directory in the following path:

- HKLM / Software / Microsoft / Windows / CurrentVersion / Run /

This may result in the virus starting automatically when you start Windows.

| Threat Detection | .KIQU |

| Type | Ransomware Alerts |

| Detection + Removal | Download SpyHunter (FREE Trial!)*

|

Which Files May Get Affected by .KIQU Ransomware?

.KIQU ransomware proceeds as a typical file-encoding Trojan. Zodra het toegang krijgt tot uw machine, the file-encrypting malware will perform a quick scan to find the paths to all of your personal files. De beoogde data omvat alle MS Office-documenten, photos and videos, databases, program files, etc. Only a few files, such as the ones related to the core Windows processes, may be spared by the encryption algorithm.Wanneer de bewerking eindigt, you will notice a threatening ransom message on your desktop. Meestal, the ransomware operators give victims a very short deadline to pay the demanded ransom, typically in Bitcoin or altcoins, of anders dreigen ze de decryptie sleutel te verwijderen. The purpose of this frightening message is to shock the victim into paying without giving it a second thought. The victim often feels as the only solution to the issue is to pay this ransom. In werkelijkheid, cybersecurity experts usually recommend not following the instructions of the hackers, as there is no guarantee that the victim would receive a working decryption key. Bovendien, ransom payments would only further fuel the cybercrime activity of ransomware operations.

.KIQU usually drops a ransom note file with a ransom message, and places it in a visible location. Vervolgens, the ransomware targets the following file types:

- Videos.

- Afbeeldingen.

- documenten.

- Geluidsbestanden.

- Archief.

Once encryption is complete, the victim’s files are locked and can’t be accessed.

.KIQU Ransomware – How Did I Get Infected?

Het infectieproces van .KIQU is conducted primarily via spam and phishing e-mails. Dergelijke boodschappen kunnen doen alsof ze worden verzonden vanaf diensten zoals PayPal, UPS, FedEx en anderen. They may contain attachments masqueraded as invoices or other urgent documents. Andere social engineering technieken omvatten:

- Fake knoppen en foto's alsof de e-mails worden verzonden vanaf een social media site, als LinkedIn.

- Frauduleuze PayPal koppelingen.

- Links naar Google Drive en nep e-mails die er hetzelfde uitzien alsof ze zijn verzonden vanaf Google.

Other infection methods include fake software updates, fake installers and other fraudulent executables, such as the following:

- softwarepatches.

- Cracks.

- installateurs.

- Portable programma's.

- Licentie activators.

- keygens.

Remove .KIQU Ransomware

If you want to remove .KIQU and get rid of the detection, raden wij u aan eerst een reservekopie van uw gegevens, voor het geval er iets mis gaat. Vervolgens, you can follow either the manual or the automatic removal instructions below, depending on your knowledge and skills. If you lack the experience and the confidence to remove .KIQU manually by yourself, then you should simply download and run a scan with an advanced anti-malware program. Such programs are created to quickly identify and remove threats, including ransomware such as .KIQU.

How to Decrypt ..KIQU files?

We remind you once again that paying the ransom is not considered a good option, as there is no guarantee you will get your files back.

Echter, zijn er verschillende andere manieren die u kunnen helpen uw persoonlijke bestanden te decoderen. Eerste, make sure to delete all traces of the malware. If you fail to delete the .KIQU ransomware properly, it may re-encrypt your files or spread to other connected devices. Once you have removed all traces of the ransomware, you can try some of the programs for restoration of files or the integrated System Restore feature. Als je het geluk hebt om een reserve kopie van uw bestanden op een aantal extern apparaat, je kunt ze veilig te importeren naar uw computer.

Preparation before removal of .KIQU:

1.Zorg ervoor dat u back-up van uw bestanden.

2.Zorg ervoor dat u deze pagina instructies altijd open, zodat u de stappen kunt volgen.

3.Wees geduldig als de verwijdering enige tijd duren.

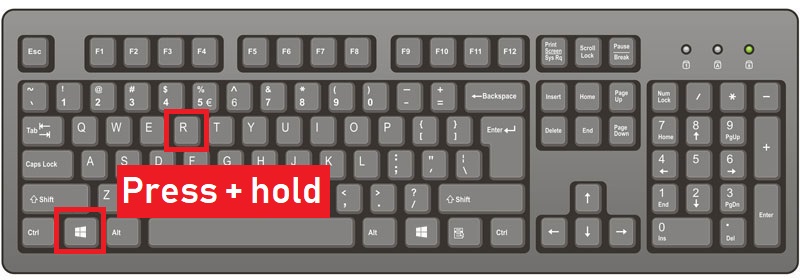

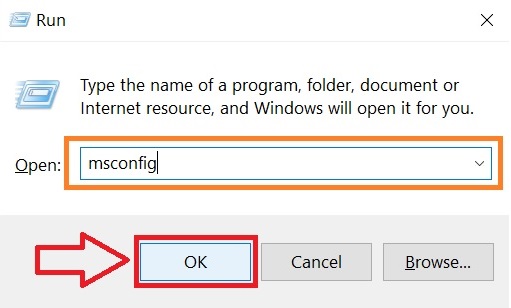

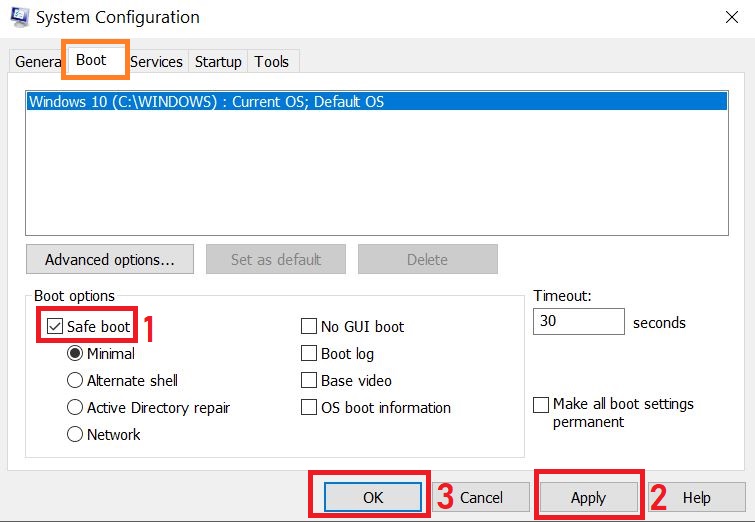

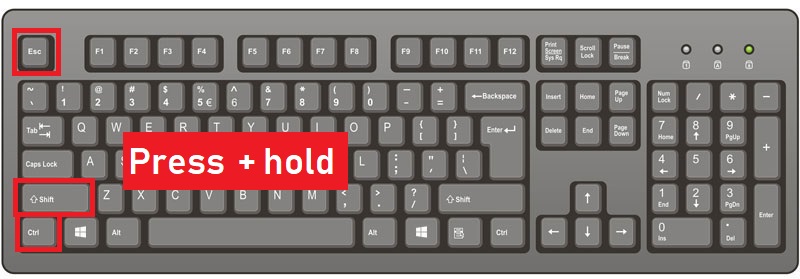

Stap 1: Start de computer opnieuw in de veilige modus:

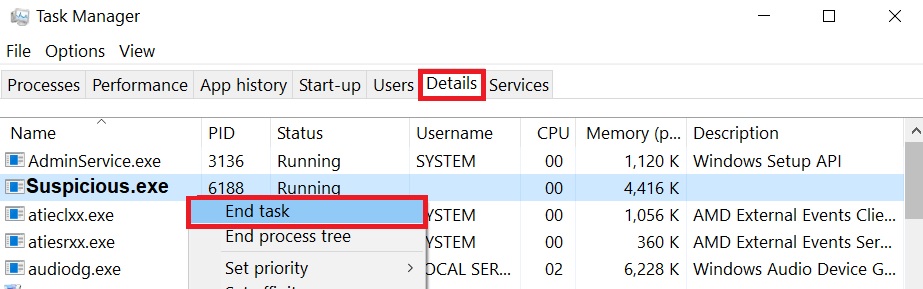

Stap 2: Cut out .KIQU in Task Manager

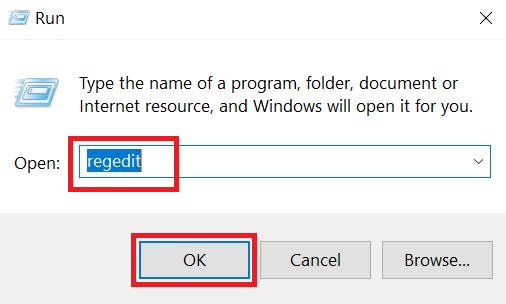

Stap 3: Eliminate .KIQU‘s Malicious Registries.

Voor de meeste Windows-varianten:

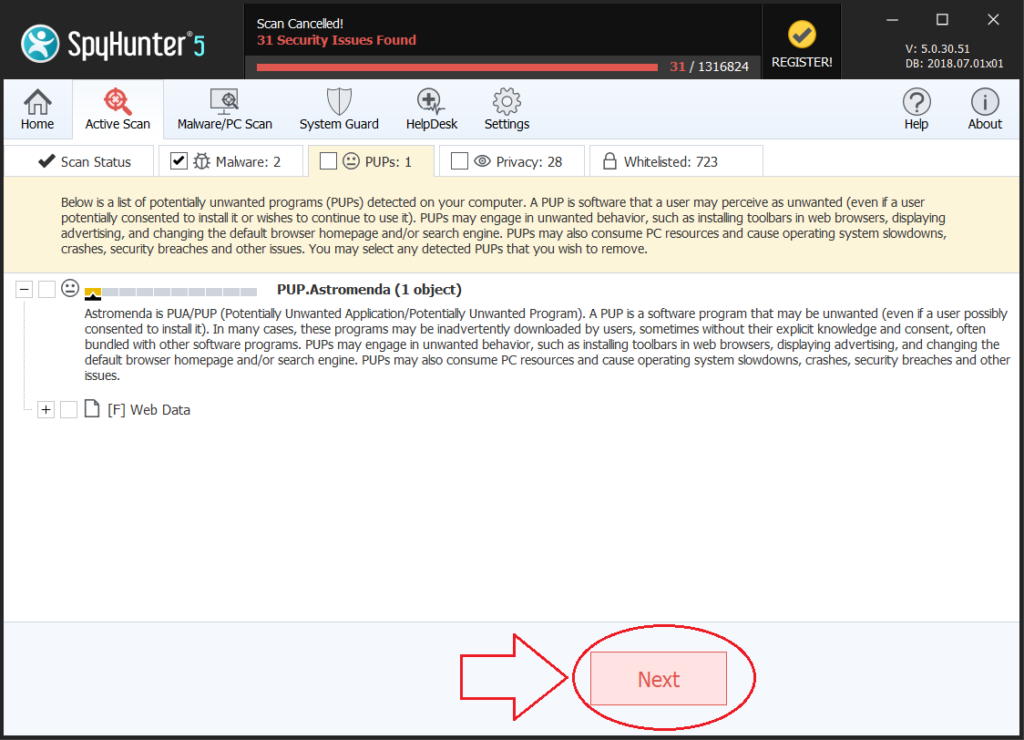

Stap 4: Scan op en verwijder alle virusbestanden, related to .KIQU and secure your system.

Als u in Veilige modus, laars terug in de normale modus en volg de onderstaande stappen

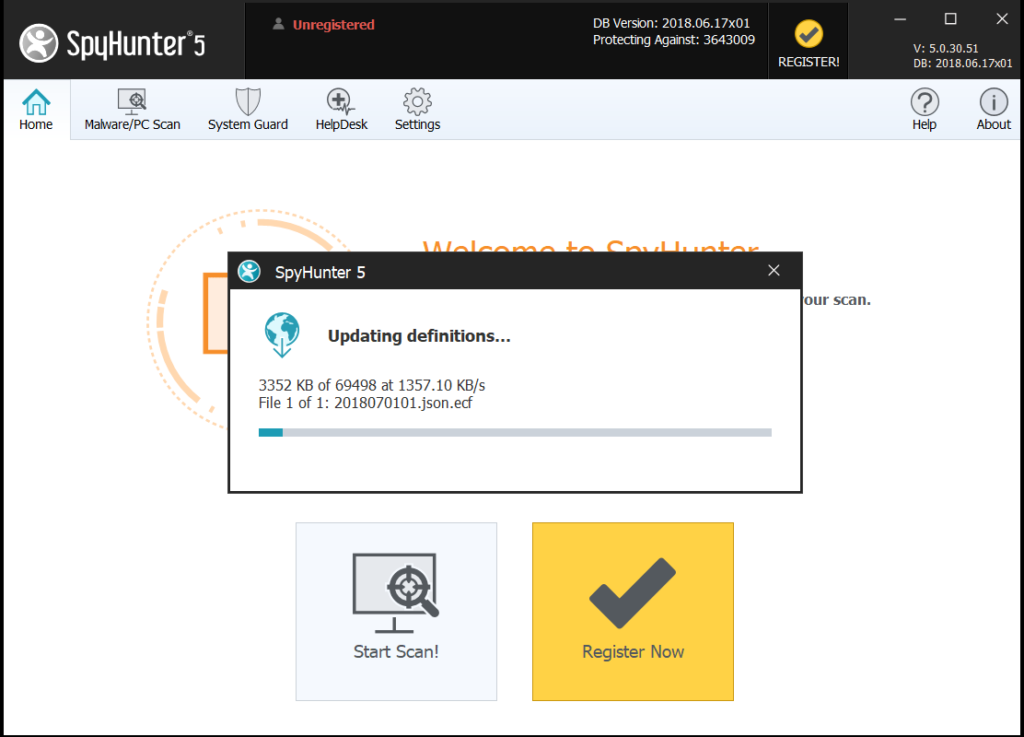

Het is raadzaam om een gratis scan uit te voeren voor het plegen van de volledige versie. Je moet ervoor zorgen dat de malware voor het eerst wordt gedetecteerd door SpyHunter.

Stap 5:Recover files encrypted by the .KIQU Ransomware.

Methode 1: Met behulp van Shadow Explorer. In het geval dat je de geschiedenis File ingeschakeld op uw Windows machine een ding dat je kunt doen is Shadow Explorer gebruiken om uw bestanden terug te krijgen. Helaas zijn sommige ransomware virussen kunnen die schaduw volume kopieën te verwijderen met een administratieve commando om te voorkomen dat u precies dat te doen.

Methode 2: Als je probeert om je bestanden te decoderen met behulp van derden decryptie gereedschap. Er zijn veel antivirus aanbieders die meerdere ransomware hebben ontcijferd virussen de afgelopen paar jaar en gepost decryptors voor hen. De kans is groot als je ransomware virus maakt gebruik van dezelfde encryptie code gebruikt door een decryptable virus, kunt u de bestanden terug te krijgen. Echter, dit is ook geen garantie, dus je zou willen proberen deze methode met kopieën van de originele gecodeerde bestanden, want als er een programma van derden knoeit met hun gecodeerde structuur, ze kan er door beschadigen. De meeste van de momenteel beschikbare decryptors voor ransomware virussen kan worden gezien als u het NoMoreRansom project te bezoeken – een project dat is het resultaat van gezamenlijke inspanningen van de onderzoekers over de hele wereld om decryptie software te maken voor alle ransomware virussen. Gewoon gaan er door te klikken op de volgende KOPPELING en vind uw ransomware versie decrypter en probeer het, maar altijd onthouden om eerst een backup te doen.

Methode 3: Met behulp van data recovery tools. Deze methode wordt voorgesteld door meerdere deskundigen in het veld. Het kan gebruikt worden om de sectoren van uw harde schijf scannen en dus klauteren de versleutelde bestanden opnieuw alsof ze zijn verwijderd. De meeste ransomware virussen meestal een bestand te verwijderen en een versleutelde kopie aan dergelijke programma's te voorkomen voor het herstellen van de bestanden te maken, maar niet alle zijn deze verfijnde. Dus je kan een kans op herstel van sommige van uw bestanden met deze methode hebben. Hier zijn verschillende data recovery programma's die je kunt proberen en herstellen van ten minste enkele van uw bestanden: