このブログ投稿は、被害者にGandCrabとは何かを理解してもらうことを目的として作成されています 4.1 ランサムウェアウイルスとこのランサムウェアウイルスを完全に削除する方法とファイルを回復する方法, 追加された.krabファイル拡張子で暗号化.

S

の更新されたバリアント GandCrab v4 重要なドキュメントの暗号化に使用されるSalsa20暗号化アルゴリズムを特徴とするが検出されました, 画像, ビデオ, コンピューター上のアーカイブおよびその他のファイルタイプ. ガンドクラブ 4.1 ウイルスはランサムウェアタイプのものです, それはあなたのファイルを暗号化することを意味します, 名前に.krabサフィックスを追加してから、ファイルを元に戻して再び機能させるために、DASH暗号通貨で多額の身代金を支払うように求められます. 削除する GandCrab v4.1 お使いのコンピュータから試してみてください .krab暗号化ファイルの復元, この記事を読み続けてください.

| 脅威の名前 | |

| カテゴリー | ランサムウェアウイルス. |

| 主な活動 | 重要な文書を暗号化し、身代金が支払われるまで、それら人質を保持した後、コンピュータが感染します. |

| プレゼンスの兆し | ファイルは.krabファイル拡張子で暗号化されます. |

| 展開する | 悪質な電子メールのスパムや感染ツールのセットを介して. |

| 検出+削除 | DOWNLOAD除去ツールの |

| ファイルの回復 | データ復旧ソフトウェアをダウンロードしてください, ランサムウェアによって暗号化されたファイルの数を確認するには、回復することができます. |

ランサムウェアとはどのような種類のマルウェアですか

ランサムウェアは一般的に感染の増加傾向にあり、特に効果的です. それは主に彼らの重要なファイルのバックアップを持っていないそれらのユーザーに祈っています. ランサムウェアはあなたの重要な文書を暗号化します, 音楽, ビデオ, ピクチャー, アーカイブおよびその他のデータ, それらをもはや効果的にしない. ランサムウェアに攻撃された後はファイルを開くことができず、名前に.krab拡張子が追加されています.

実際には, ランサムウェアによる感染, ちょうど今、世界のどこかで誰かが疑わしいスパムメールの添付ファイルを開いていることを確信できるほど巨大になっているように, それが合法であると信じているか、悪意のあるWebリンクをクリックしている.

しかし、ランサムウェアは完全に自動的に拡散することもできます, ワーム感染を介して拡散したWannaCryウイルスに似ています, 以上のデータを引き起こします 200,000 暗号化するコンピューター. これに関与しているランサムウェアの作成者は、失うものが何もないかのように振る舞い、混乱することはありません。. 彼らは攻撃に多くの投資をし、できるだけ多くの経験の浅いユーザーが犠牲者になるように組織化しました。.

それに加えて, GANDCRAB V4.1ランサムウェアは、犠牲者に身代金の支払いを強要するための身代金メモファイルも追加します. ノート, と呼ばれる KRAB-DECRYPT.txt 次の内容があります:

—= GANDCRAB V4.1 =—

注意!

すべてのファイルドキュメント, 写真, データベースやその他の重要なファイルは暗号化されており、拡張子は: .カニ

ファイルを回復する唯一の方法は、秘密鍵を購入することです. それは私たちのサーバー上にあり、私たちだけがあなたのファイルを回復することができます.

キーを持つサーバーはクローズドネットワークTORにあります. あなたは以下の方法でそこに着くことができます:

0. Torブラウザをダウンロード– https://www.torproject.org/

1. Torブラウザをインストールする

2. Torブラウザを開く

3. TORブラウザでリンクを開く: http://gandcrab2pie73et.onion/95???????????

4. このページの指示に従ってください

Tor / Torブラウザがお住まいの国でロックされているか、インストールできない場合, 通常のブラウザで次のリンクのいずれかを開きます:

0.

1.

2.

注意! 通常のブラウザを使用してお問い合わせください. TORブラウザリンクまたはJabberBotを介してのみ復号化機能を購入する!

私たちのページでは、支払いの手順が表示され、復号化する機会が得られます 1 無料のファイル.

Habberメッセンジャーを使用するために私達に連絡する別の方法. 方法を読む:

0. Psi-PlusJabberクライアントをダウンロードする: HTTPS://psi-im.org/download/

1. 新しいアカウントを登録する: HTTPS://sj.ms/register.php

0) ユーザーネームを入力してください":

1) パスワードを入力する": あなたのパスワード

2. Psiに新しいアカウントを追加します

3. JabberIDを追加して書き込みます: [email protected]任意のメッセージ

4. 指示ボットに従ってください

ボットです! 人間が制御することなく完全に自動化された人工システム!

お問い合わせには、TORリンクを使用してください. 必要なすべての復号化の可用性の証明をいつでも提供できます. 私たちは会話にオープンです.

ここでjabberをインストールして使用する方法の説明を読むことができますhttp://www.sfu.ca/jabber/Psi_Jabber_PC.pdf

危険な!

ファイルを変更したり、独自の秘密鍵を使用したりしないでください。これにより、データが永久に失われます。!

ランサムウェアウイルスから身を守る方法?

避けられないことが起こった後, あなたはそれが将来あなたに起こるのを防ぐ方法を学ぶべきです. ランサムウェアにはいくつかの異なるソリューションがあります, しかし、それらはすべて2つの主要な戦略に帰着します.

解決策の1つは、何を扱っているかを理解することです。. あなたに感染したランサムウェアウイルスの場合, この場合、ランサムウェア, 脅威の解決策については、必ず当社のWebサイトを確認してください. 通常、ほとんどのウイルス対策ベンダーは、解読される可能性のあるランサムウェアウイルスの復号化ツールを作成します, 言い換えると, 復号化可能. 通常、ランサムウェアウイルスは、それを作成したハッカーによって作成されたコードまたは暗号化アルゴリズムに誤りがある場合に復号化できます。 (ファイルを判読不能にするために使用される言語) 復号化する方法があります. 通常, しかしながら, ほとんどの身代金ウイルスは非常に強力な暗号化アルゴリズムを備えており、復号化できません. 通常、復号化ツールの開発には時間がかかります, ただし、データを取り戻すことができるツールへのダウンロードリンクで更新されるため、このブログ投稿をフォローし続けてください, 研究者がそのようなツールを開発する場合.

ランサムウェアを削除してデータをバックアップする方法

このウイルスの除去プロセスはトリッキーなものになるかもしれません. これは主に、ウイルスがミューテックスを作成する操作のいくつかの異なる段階に関与している可能性があるためです。, コンピュータ上のレジストリエントリとファイル. ランサムウェアによって作成されたすべてのオブジェクトは手動で削除するのが難しい場合があり、状況によってはコンピュータに害を及ぼす可能性さえあります. 悪意のあるファイルを削除する最も安全な方法, 専門家によると、これらのタイプのランサムウェア感染を特に探して除去する高度なツールを使用することです. そのようなツールはあなたのファイルを取り戻すことはありませんが、あなたのコンピュータを自動的にスキャンし、あなたのPCが安全であるようにできるだけ早くウイルスを削除します. そして除去後, ウイルス対策ベンダーが復号化ツールを開発するのを待つ間、他のサードパーティの方法を使用して、ランサムウェアによって暗号化されたファイルを復元してみることができます。.

セーフモードでの起動

Windowsの場合:

1) ホールド WindowsキーとR

2) 実行ウィンドウが表示されます, そのタイプで “MSCONFIG” ヒット 入る

3) ウィンドウが表示された後は、ブート]タブに移動し、セーフブートを選択します

タスクマネージャの切り取り

1) 押す CTRL + ESC + Shiftキー 同時に.

2) 見つけます “プロセス” タブ.

3) の悪意のあるプロセスを見つけます , そして、それを右クリックして、それのタスクを終了し、クリック “終了プロセス”

悪質なレジストリを排除

ほとんどのWindows変異体について:

1) ホールド WindowsのボタンとR.

2) の中に “ラン” ボックスタイプ “Regeditを” ヒット “入る”.

3) ホールド CTRL + F キーおよびタイプまたは通常%APPDATA%に位置しており、ウイルスの悪質な実行可能ファイルのファイル名, %一時%, %地元%, %%または%SystemDrive%にローミング.

4) 悪質なレジストリオブジェクトを設置した後, そのうちのいくつかは、ファイル名を指定して実行のRunOnceサブキーに通常あるermanentlyそれらを削除し、コンピュータを再起動します. ここでは、異なるバージョンのためのキーを見つけて削除する方法です.

Windowsの場合 7: スタートメニューを開き、検索タイプとタイプregeditで - >それを開きます. - > [Ctrl]キーを押し + Fボタン–>検索フィールドに「ウイルス」と入力します.

勝つ 8/10 ユーザー: [スタート]ボタン - > [ファイル名を指定して実行]を選択 - > regeditと入力 - >ヒットを入力してください - > Ctrlキーを押しながら + Fボタン. 検索フィールドに入力します.

の自動削除

ステップ 1:SpyHunterのインストーラをダウンロードするにはボタンをクリックしてください.

フルバージョンを購入することをコミットする前にスキャンを実行することをお勧めします. あなたはマルウェアがSpyHunter最初によって検出されたことを確認する必要があります.

ステップ 2: 各ブラウザに提供ダウンロード手順によって自分自身を導きます.

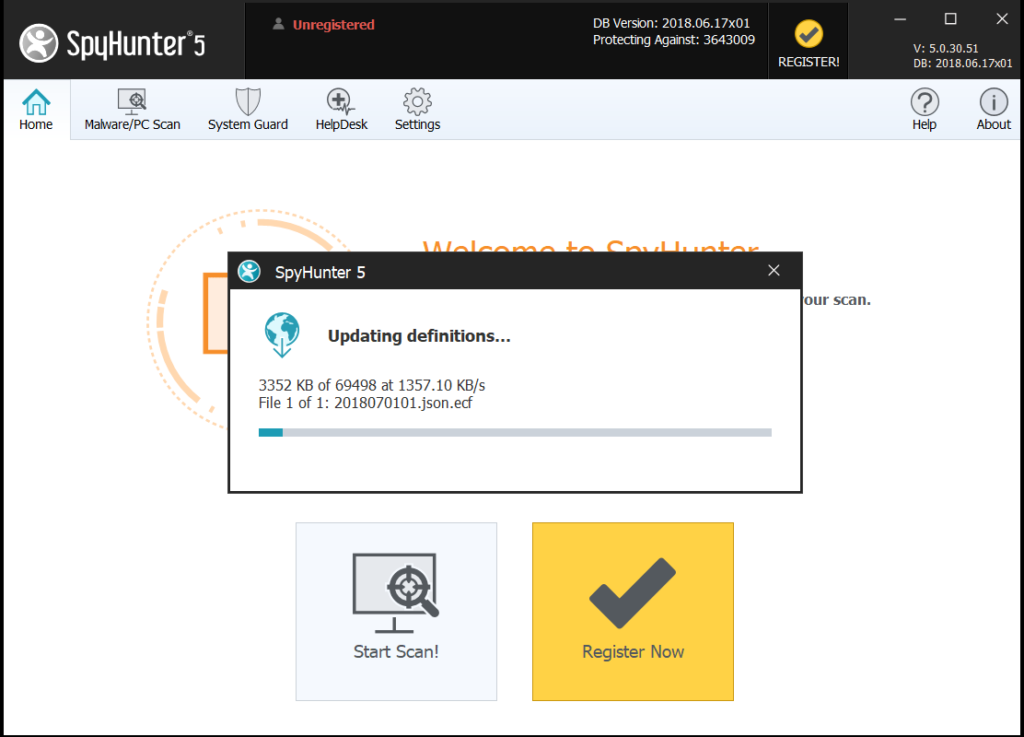

ステップ 3: インストールした後SpyHunter, プログラムを待ちます 更新へ.

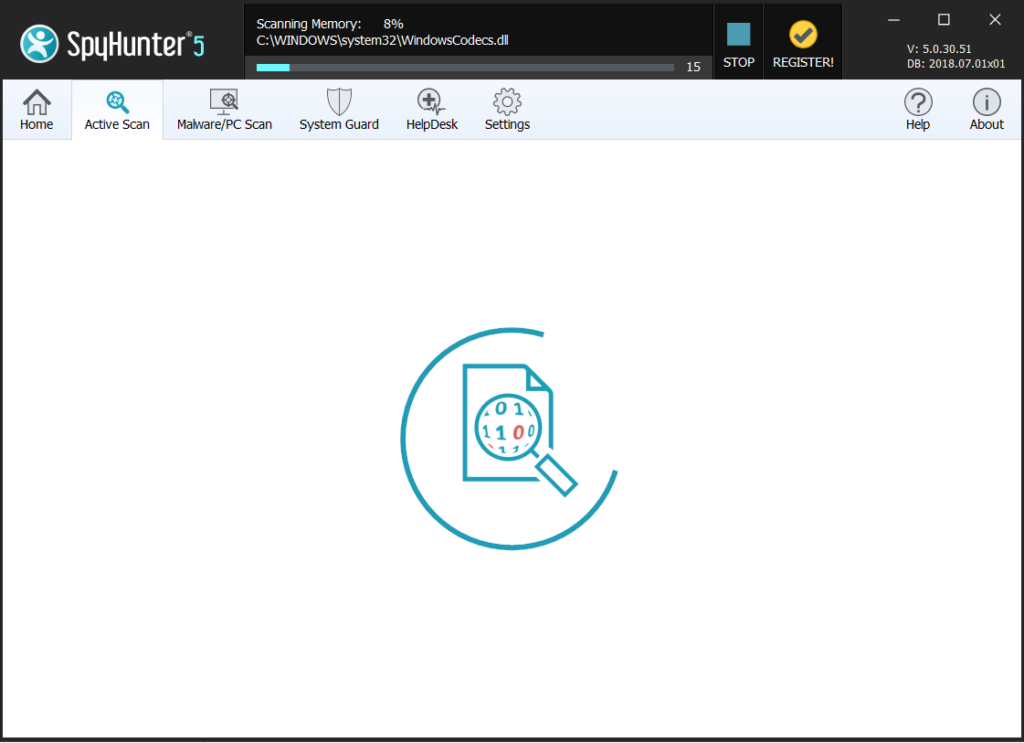

ステップ4: プログラムは自動的にスキャンを開始しない場合, クリックしてください “スキャンコンピュータ今” ボタン.

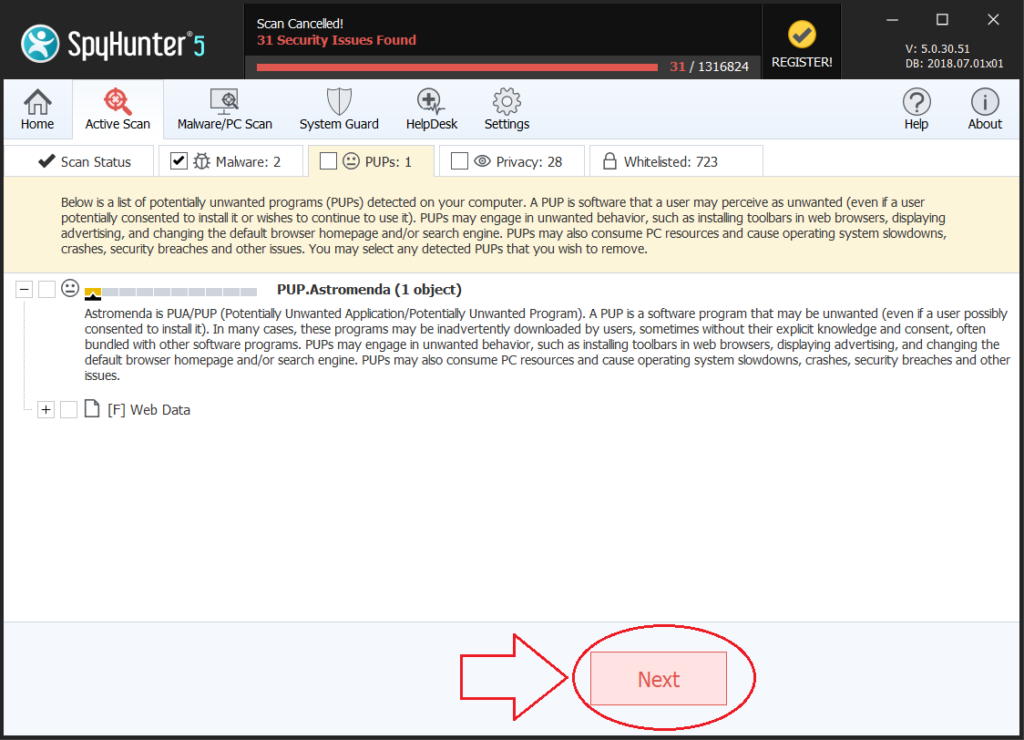

ステップ5: SpyHunterはあなたのsystem`sスキャンを完了した後、, クリックしてください “次” それをクリアするためのボタン.

ステップ6: お使いのコンピュータは、きれいになったら, それを再起動することをお勧めします.

ランサムウェアによって暗号化されたファイルを回復.

方法 1: シャドウExplorerを使用して. 場合は、あなたが行うことができます一つのことが戻ってあなたのファイルを取得するシャドウExplorerを使用することで、あなたのWindowsマシン上のファイルの履歴を有効にしています. 残念ながら、一部のランサムウェアのウイルスはちょうどそれをやってからあなたを防ぐために、管理コマンドを使用して、それらのシャドウボリュームのコピーを削除してもよいです。.

方法 2: あなたは、サードパーティ製の暗号解読ツールを使用してファイルを復号化しようとした場合. 複数のランサムウェアは、数年の最後のカップルをウィルス解読され、彼らのために暗号解読を掲載している多くのウイルス対策プロバイダがあります。. あなたのランサムウェアウイルスが復号可能ウイルスが使用するのと同じ暗号化コードを使用している場合はチャンスがあります, あなたは、ファイルを取り戻すこと. しかしながら, これはまた、保証するものではありません, あなたは、元の暗号化されたファイルのコピーで、このメソッドをしようとする場合がありますので、, なぜならもしその暗号化された構造を持つサードパーティ製のプログラムタンパー, 彼らは永久的に破損する恐れがあり. ここに探すベンダーがあります:

- カスペルスキー.

- Emsisoft.

- TrendMicro.

方法 3: データ復旧ツールを使用します. このメソッドは、フィールド内の複数の専門家によって提案されました. 彼らは削除されたかのようにあなたのハードドライブのセクタをスキャンし、したがって、新たに暗号化されたファイルをスクランブルするために使用することができます. ほとんどのランサムウェアのウイルスは通常、ファイルを削除したファイルを復元するためのそのようなプログラムを防ぐために暗号化されたコピーを作成します, しかし、すべてのこの洗練されていません. だから、このメソッドを使用してファイルの一部を復元する機会を持っていること. ここでは、あなたのファイルの少なくともいくつかを試してみて、復元することができ、いくつかのデータ復旧プログラムです: