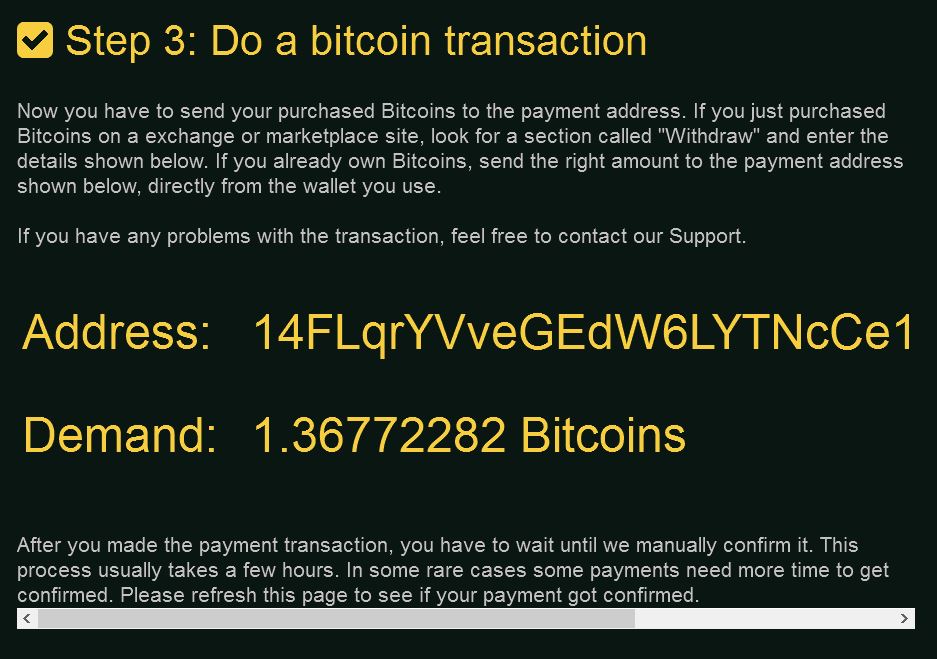

A new version of Petya ransomware has surfaced out into the open after it’s younger sister – Mischa ransomware. The ransomware uses sophisticated encryption to encode hard drives, similar to it’s previous version. Many feel convinced that this is an improved version of the viruses since they were successfully decoded via a decryptor, named Petya Sector Extractor which was later discontinued. In case you have become a victim of GoldenEye ransomware, you should know that it encrypts your drive to demand the sum of 1.36 BTC as a ransom to decrypt it. Since the ransomware was previously decrypted, we urge you to read our information about it and instead of paying the ransom try alternative methods to restore the encrypted files by GoldenEye.

More Information about GoldenEye Ransomware

他のランサムウェアの亜種と同じように, GoldenEye also uses encryption on the MBR(マスターブートレコード) ハードステートドライブまたはソリッドステートドライブを使用できなくなった. しかし、最初にユーザーに感染する, マルウェアは高度な技術を使用しています. それらの1つは、いくつかのエクスプロイトキットを組み合わせることです, JavaScriptツールと、ウイルス対策プログラムのいくつかの異なるリアルタイムシールドからマルウェアを隠す難読化ツール. これらはすべて、次の電子メールの添付ファイルとして複製される可能性のある悪意のあるマクロまたはスクリプトに結合される可能性があります:

- .jsまたは.wsfJavaScriptファイル.

- 悪意のあるMicrosoftOfficeまたはAdobeマクロ (.docx, .pdf, .xts, pptx, 等)

これらはアーカイブに含まれている可能性があります, たとえば、偽の電子メールを介してユーザーに送信される可能性のある.zipまたは.rarファイル, 例えば:

お客様各位,

Amazon.comからのご挨拶,

以下の商品がRoyalMailを使用して送信されたことをお知らせします。.

配送予定と未処理の注文の詳細については, 来てください: {悪意のあるWebリンク} または {悪意のある添付ファイル}

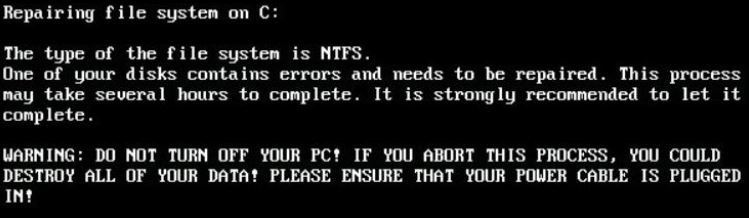

ユーザーがこの電子メールをクリックすると, GoldenEye ransomware begins infecting his computer. システムの起動時にウイルスを実行させるために、レジストリエントリをすぐに設定する場合があります. この後, GoldenEye ransomware may restart the computer of the victim, displaying the following fake screen:

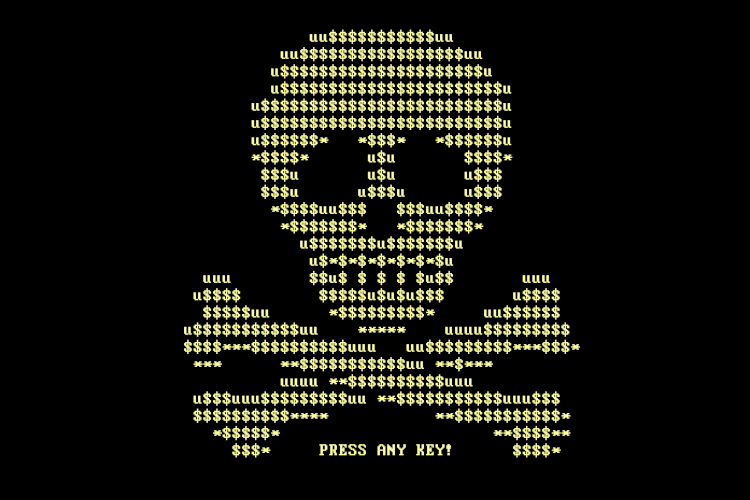

What the virus actually does during the displaying of this screen is to begin encrypt the hard drive. After it’s encryption is complete, GoldenEye ransomware displays the following screen:

After pressing any key, the user is presented to a locked screen which has instructions on how to pay a hefty ransom fee via a web page:

The web page, typically to most ransomware viruses is also Tor-based and has detailed steps on paying the ransom and even CAPTCHA identifier:

GoldenEye Ransowmare – Conclusion, 削除と復号化のシナリオ

In order to deal with GoldenEye ransomware, 非常に具体的なアプローチを検討する必要があります. Experts strongly advise to perform the followingactions:

1. 感染したラップトップからドライブを取り外します.

2. 高度なマルウェア対策プログラムで別のコンピューターを保護する.

3. 感染したドライブを他のデバイスに挿入します.

4.Download the Petya Sector Extractor to find a decryption key corresponding to your particular infection.