Razyウイルスは、AES暗号化暗号を使用して、暗号化するコンピューターのファイルをエンコードする更新されたバリアントでリリースされました。. これが行われた後, ランサムウェアは、要求された場所に身代金メモをドロップします 0.5 身代金としてのユーザーからのBTC, 支払い後にファイルを復号化することを約束する. このウイルスに感染した多くのユーザーは、暗号化後に暗号化されたファイルに追加する独特の.razy1337ファイル拡張子を使用していると報告しています。.

RazyRansomwareに関する詳細情報

感染すると、ランサムウェアはユーザーのコンピューター上にいくつかのファイルを作成する可能性があります, .exeファイル形式の実行可能ファイルなど, Windowsコマンドプロンプトで開くことができるファイル, .batや.cmdのように、システムであり、メインの実行可能ファイルのサポートファイルであるファイル, .tmpのように, .dllまたは他の同様のもの.

新しいによってドロップされたファイル レイジーランサムウェアは、Windowsのいくつかの主要なフォルダに存在する可能性があります, 主に:

- %SystemDrive%

- %ユーザーのプロファイル%

- %一時%

- %システム32%

- %LocalRow%

- %ローミング%

- %地元%

ファイルが削除された後, 新しいRazyransmwareバージョンは、感染したコンピューターのファイルに暗号化を採用し始める可能性があります. それはビデオを探します, 音楽, データベース, ピクチャー, コンピュータでよく使用されるプログラムに関連付けられている可能性のあるドキュメントやその他のファイル.

ユーザーのファイルを暗号化した後, Razyは非常に特殊な暗号化アルゴリズムを採用し始めました, ファイルのコードのセグメントを変更するAdvancedEncryptionStandardと呼ばれます, それらを開くことができなくなります. ファイルは次のようになります:

- {ファイル名}.{ファイル拡張子}.razy1337

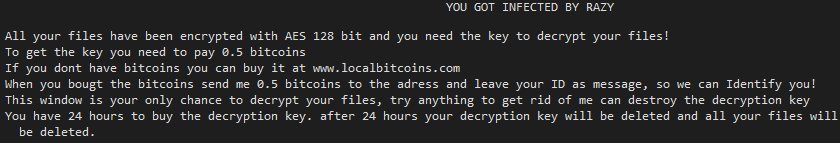

この後, Razyはユーザーの壁紙を変更し、 また、何が起こったかをユーザーに通知するための身代金メモを削除します:

レイジーランサムウェアは、防御に関してもかなり具体的かもしれません. ランサムウェアは、実際のWindowsではなく仮想ドライブで実行された場合にシャットダウンする可能性があります. これは、研究者がその活動と通信するサーバーを追跡できないようにするために行われます。.

Razyの新しいバージョンにどのように感染しましたか

ランサムウェアが広まり始めるとすぐに, ユーザーはすぐに感染し始めます, 主にまだ検出できないため. これは、ファイアウォールやリアルタイムシールドを回避できる、いわゆるプログラム難読化ツールを使用して行われます。. これらは、Webリンク内の悪意のあるスクリプト、または電子メールで添付ファイルとして送信される可能性のあるファイルと組み合わされます。, 例えば. 経験の浅いユーザーが送信された偽の電子メールが本物であると信じて添付ファイルを開くとすぐに, 感染はすでに行われています.

レイジーランサムウェアを削除してファイルを取り戻す方法

Razyの新しいバージョンの不幸な犠牲者になった場合, コンピュータからこのマルウェアをすぐに削除することに集中することをお勧めします, その後、ファイルを逆にする方法を探します. 現在、直接復号化はできません, しかし、ファイルを復元するのに役立つ他のさまざまなツールを使用できます:

データ復旧ソフトウェア.

ネットワークスニファ.

作成したバックアップ.

KasperskyまたはEmsisoftによるその他の復号化機能.