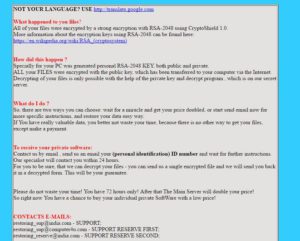

.cryptoshieldファイル拡張子を使用し、CryptoWallを模倣したウイルスが公開されました, 複数のコンピュータシステムに感染し、RSA-2048暗号化アルゴリズムを使用してファイルを暗号化する. このタイプのランサムウェアの脅威もメモを落とします # ファイルの復元#.htmlで、犠牲者に多額の身代金を支払うように徹底的に要求します, 電子メールアドレスに連絡することによって. CryptoShieldランサムウェアに感染している場合, すぐに削除することをお勧めします. .CryptoShieldファイルウイルスを削除し、それによって暗号化されたファイルを取り戻す方法を学ぶために、この記事を読み続けてください.

.cryptoshieldファイル拡張子を使用し、CryptoWallを模倣したウイルスが公開されました, 複数のコンピュータシステムに感染し、RSA-2048暗号化アルゴリズムを使用してファイルを暗号化する. このタイプのランサムウェアの脅威もメモを落とします # ファイルの復元#.htmlで、犠牲者に多額の身代金を支払うように徹底的に要求します, 電子メールアドレスに連絡することによって. CryptoShieldランサムウェアに感染している場合, すぐに削除することをお勧めします. .CryptoShieldファイルウイルスを削除し、それによって暗号化されたファイルを取り戻す方法を学ぶために、この記事を読み続けてください.

CryptoShieldランサムウェアは何をしますか

CryptoShield Ransomwareは、感染したコンピューターで複数の変更を実行し、それらのコンピューター上のファイルを開くことができなくなるファイルウイルスです。. コンピュータに感染するとすぐに, CryptoShieldは次の場所に悪意のあるファイルをドロップする可能性があります:

%AppData% Roaming

ファイルには名前を付けることができます SmartScreen.exeとランダムに名前が付けられた.tmpタイプのファイル.

CryptoShieldランサムウェアは、感染したマシンで他の変更を実行する可能性もあります, 次のWindowsレジストリサブキーへの干渉など:

ウイルスが行うことは、Windowsが起動するたびに「SmartScreen.exe」ファイルを実行する値を作成する可能性があるということです.

しかし、CryptoShieldランサムウェアはそこでの恐怖を終わらせません. ウイルスはまた、管理者としてコマンドプロンプトを実行し、次のコマンドを実行します

ネットストップvss

bcedit / set {値} リカバリ対応いいえ

bcedit / set {値} Bootstatuspolicyignoreallfailures

CryptoShieldランサムウェアはこれを実行してバックアップを正常に削除し、ユーザーが暗号化を停止できないようにします.

ファイルの暗号化を開始するとき, CryptoShieldランサムウェアは他の複数のアクティビティも実行する可能性があります, その中でエラーメッセージを引き起こすことです, ファイルを暗号化する前に. 暗号化プロセスにより、次のファイルタイプにアクセスできなくなります, 研究ブログ(HTTPS://id-ransomware.blogspot.bg/) レポート:

ウイルスはホストにも接続します 45.76.81.110 次の2通のメールで連絡します:

CryptoShieldランサムウェアはどのように感染しますか

このランサムウェアウイルスによる被害者の感染について, 悪意のあるファイルを拡散するために複数の方法が使用される可能性があります. これらのファイルは、ほとんどの場合、正当なドキュメントの添付ファイルまたは電子メールで送信される他の種類のファイルに偽装されています。. 電子メールには、これらの添付ファイルを開くよう説得力のある声明が添付されています, 欺瞞的なメッセージのように, ユーザーが同意なしに何かを支払ったと言う. これらの欺瞞的なトリックは通常、経験の浅いユーザーに有効です.

CryptoShieldランサムウェアを削除します

このランサムウェアウイルスの除去のために, 以下の手順を使用することをお勧めします. ただし、最速かつ最も効率的な除去のために, 高度なマルウェア対策プログラムを使用してコンピューターをダウンロードしてスキャンすることをお勧めします. それは将来もあなたを守ることを確実にします.

セーフモードでの起動

Windowsの場合:

1) ホールド WindowsキーとR

2) 実行ウィンドウが表示されます, そのタイプで “MSCONFIG” ヒット 入る

3) ウィンドウが表示された後は、ブート]タブに移動し、セーフブートを選択します

CryptoShieldを切り取ります 1.0 タスクマネージャーで

1) 押す CTRL + ESC + Shiftキー 同時に.

2) 見つけます “プロセス” タブ.

3) CryptoShieldの悪意のあるプロセスを見つけます 1.0, そして、それを右クリックして、それのタスクを終了し、クリック “終了プロセス”

CryptoShield1.0の悪意のあるレジストリを排除する

ほとんどのWindows変異体について:

1) ホールド WindowsのボタンとR.

2) の中に “ラン” ボックスタイプ “Regeditを” ヒット “入る”.

3) ホールド CTRL + F キーとタイプCryptoShield 1.0 または、通常は%APPDATA%に位置しており、ウイルスの悪質な実行可能ファイルのファイル名, %一時%, %地元%, %%または%SystemDrive%にローミング.

4) 悪質なレジストリオブジェクトを設置した後, そのうちのいくつかは、ファイル名を指定して実行のRunOnceサブキーに通常あるermanentlyそれらを削除し、コンピュータを再起動します. ここでは、異なるバージョンのためのキーを見つけて削除する方法です.

Windowsの場合 7: スタートメニューを開き、検索タイプとタイプregeditで - >それを開きます. - > [Ctrl]キーを押し + Fボタン–>タイプCryptoShield 1.0 検索フィールドでのウイルス.

勝つ 8/10 ユーザー: [スタート]ボタン - > [ファイル名を指定して実行]を選択 - > regeditと入力 - >ヒットを入力してください - > Ctrlキーを押しながら + Fボタン. CryptoShieldと入力します 1.0 検索フィールドで.

CryptoShieldの自動削除 1.0

CryptoShieldによって暗号化されたファイルを回復する 1.0 ランサムウェア.

方法 1: シャドウExplorerを使用して. 場合は、あなたが行うことができます一つのことが戻ってあなたのファイルを取得するシャドウExplorerを使用することで、あなたのWindowsマシン上のファイルの履歴を有効にしています. 残念ながら、一部のランサムウェアのウイルスはちょうどそれをやってからあなたを防ぐために、管理コマンドを使用して、それらのシャドウボリュームのコピーを削除してもよいです。.

方法 2: あなたは、サードパーティ製の暗号解読ツールを使用してファイルを復号化しようとした場合. 複数のランサムウェアは、数年の最後のカップルをウィルス解読され、彼らのために暗号解読を掲載している多くのウイルス対策プロバイダがあります。. あなたのランサムウェアウイルスが復号可能ウイルスが使用するのと同じ暗号化コードを使用している場合はチャンスがあります, あなたは、ファイルを取り戻すこと. しかしながら, これはまた、保証するものではありません, あなたは、元の暗号化されたファイルのコピーで、このメソッドをしようとする場合がありますので、, なぜならもしその暗号化された構造を持つサードパーティ製のプログラムタンパー, 彼らは永久的に破損する恐れがあり. ここに探すベンダーがあります:

- カスペルスキー.

- Emsisoft.

- TrendMicro.

方法 3: データ復旧ツールを使用します. このメソッドは、フィールド内の複数の専門家によって提案されました. 彼らは削除されたかのようにあなたのハードドライブのセクタをスキャンし、したがって、新たに暗号化されたファイルをスクランブルするために使用することができます. ほとんどのランサムウェアのウイルスは通常、ファイルを削除したファイルを復元するためのそのようなプログラムを防ぐために暗号化されたコピーを作成します, しかし、すべてのこの洗練されていません. だから、このメソッドを使用してファイルの一部を復元する機会を持っていること. ここでは、あなたのファイルの少なくともいくつかを試してみて、復元することができ、いくつかのデータ復旧プログラムです: