What Is the .NEON Detection?

This article has been created to help you learn more about the recently detected .NEON file ransomware virus, how to remove it and, eventually, restore your encrypted files.

Queste ..NEON files have been encrypted by a variant of a very dangerous ransomware strain. The ransomware extorts victims to pay a ransom fee, usually in Bitcoin, in exchange for a decryption key.

Se il vostro computer è stato infettato dal .NEON, si consiglia di leggere attentamente questo articolo.

.NEON Detection – What Does It Do?

Essendo una variante di una famiglia ransomware noto, the .NEON ransomware drops one or more executable files in the %AppData% directory di Windows.

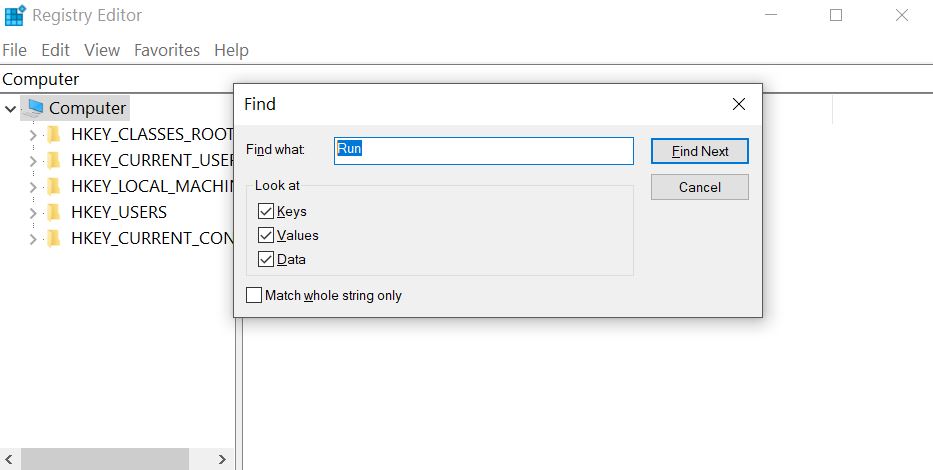

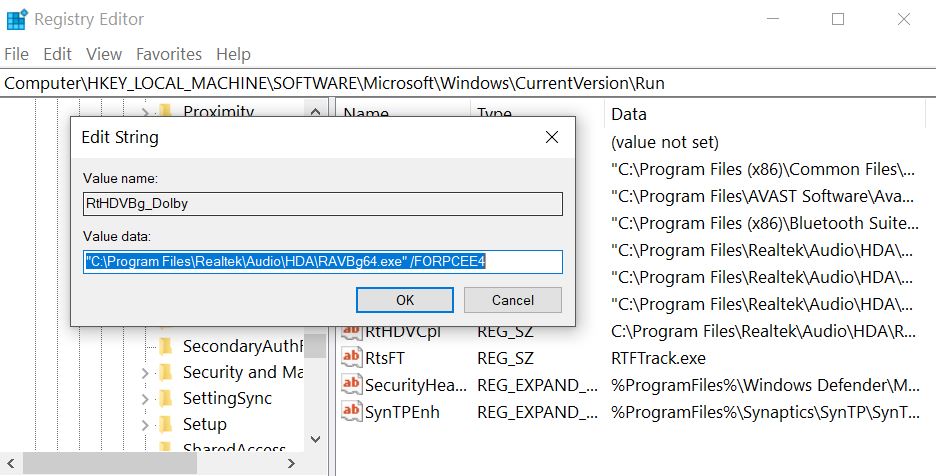

Dopo questo modo, the .NEON may modify the Windows registry entries, more specifically the “Shell” sub-key in the following location:

- HKLM / Software / Microsoft / Windows NT / CurrentVersion / Winlogon / Shell

Poi, il .NEON virus può anche modificare la chiave Run del Registro per eseguire il file eseguibile(con) in the %AppData% directory in the following path:

- HKLM / Software / Microsoft / Windows / CurrentVersion / Run /

This may result in the virus starting automatically when you start Windows.

| Threat Detection | .NEON |

| genere | Ransomware Alerts |

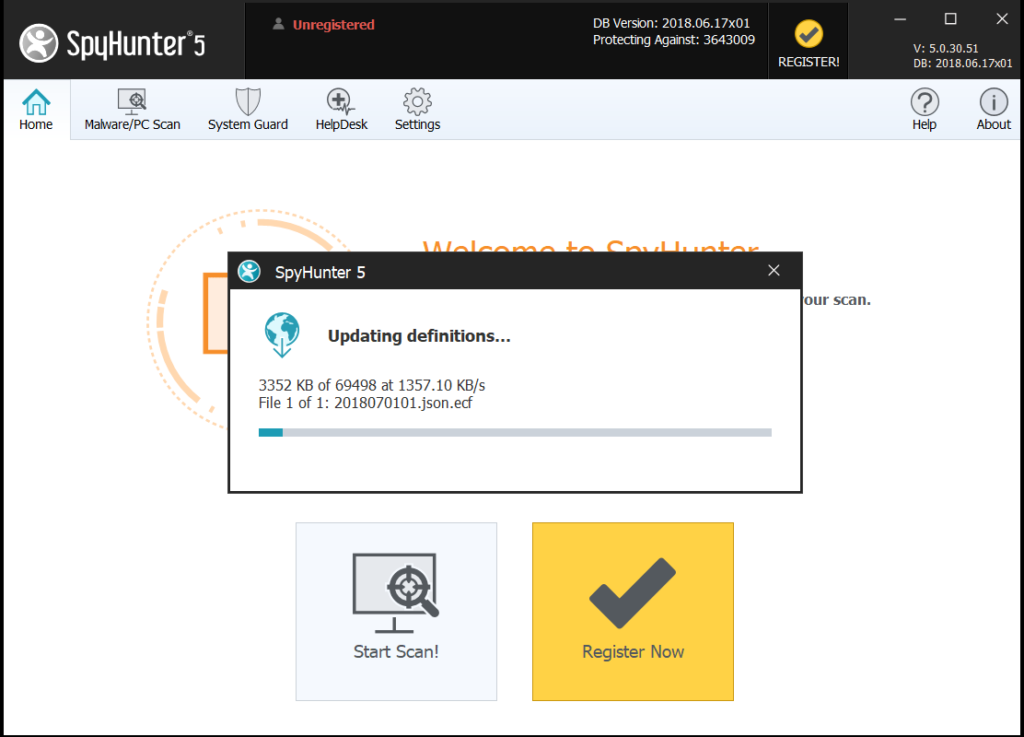

| Rilevazione + Rimozione | Scarica SpyHunter (FREE Trial!)*

|

Which Files May Get Affected by .NEON Ransomware?

.NEON ransomware proceeds as a typical file-encoding Trojan. Non appena ottiene l'accesso alla vostra macchina, the file-encrypting malware will perform a quick scan to find the paths to all of your personal files. I dati mirata comprende tutti i documenti MS Office, photos and videos, banche dati, program files, ecc. Only a few files, such as the ones related to the core Windows processes, may be spared by the encryption algorithm.Una volta che le estremità di funzionamento, you will notice a threatening ransom message on your desktop. Nella maggior parte dei casi, the ransomware operators give victims a very short deadline to pay the demanded ransom, typically in Bitcoin or altcoins, oppure minacciano di eliminare la chiave di decrittazione. The purpose of this frightening message is to shock the victim into paying without giving it a second thought. The victim often feels as the only solution to the issue is to pay this ransom. In realtà, cybersecurity experts usually recommend not following the instructions of the hackers, as there is no guarantee that the victim would receive a working decryption key. Inoltre, ransom payments would only further fuel the cybercrime activity of ransomware operations.

.NEON usually drops a ransom note file with a ransom message, and places it in a visible location. Poi, the ransomware targets the following file types:

- video.

- immagini.

- Documenti.

- I file audio.

- Archivio.

Once encryption is complete, the victim’s files are locked and can’t be accessed.

.NEON Ransomware – How Did I Get Infected?

Il processo di infezione di .NEON is conducted primarily via spam and phishing e-mails. Tali messaggi possono fingere di essere inviati da servizi come PayPal, UPS, FedEx e altri. They may contain attachments masqueraded as invoices or other urgent documents. Altre tecniche di ingegneria sociale includono:

- Falsi pulsanti e immagini come se le e-mail vengono inviate da un sito di social media, come LinkedIn.

- link PayPal fraudolente.

- Collegamenti a Google Drive e falsi messaggi di posta elettronica che sembrano lo stesso come se inviati da Google.

Other infection methods include fake software updates, fake installers and other fraudulent executables, such as the following:

- patch software.

- crepe.

- installatori.

- programmi portatili.

- attivatori di licenza.

- keygen.

Remove .NEON Ransomware

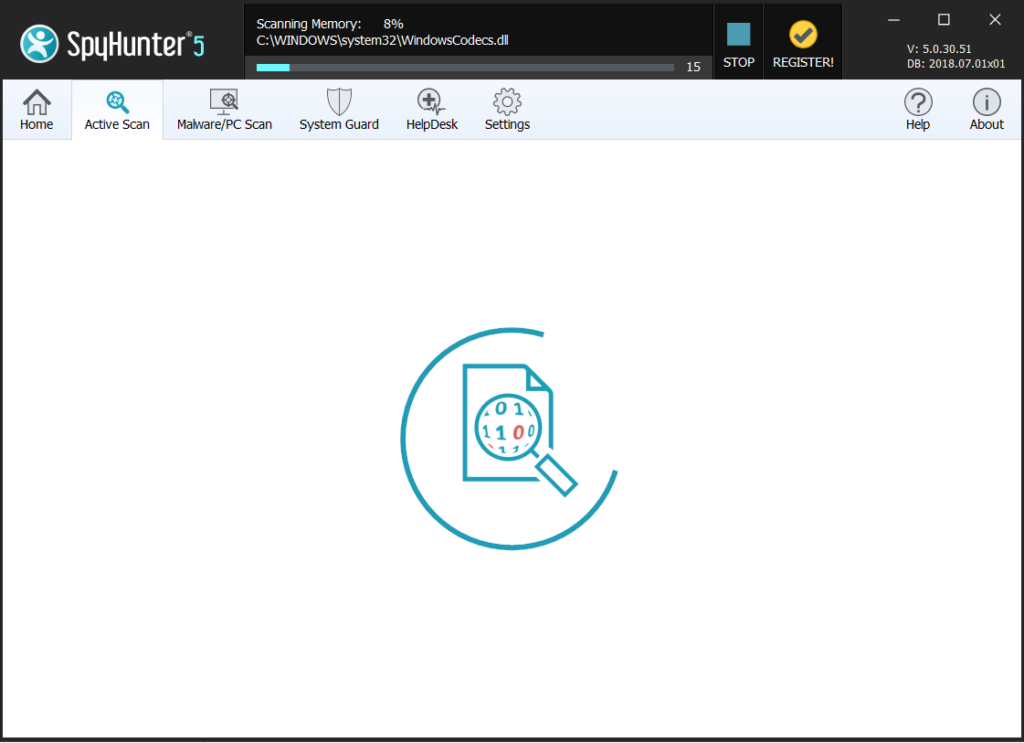

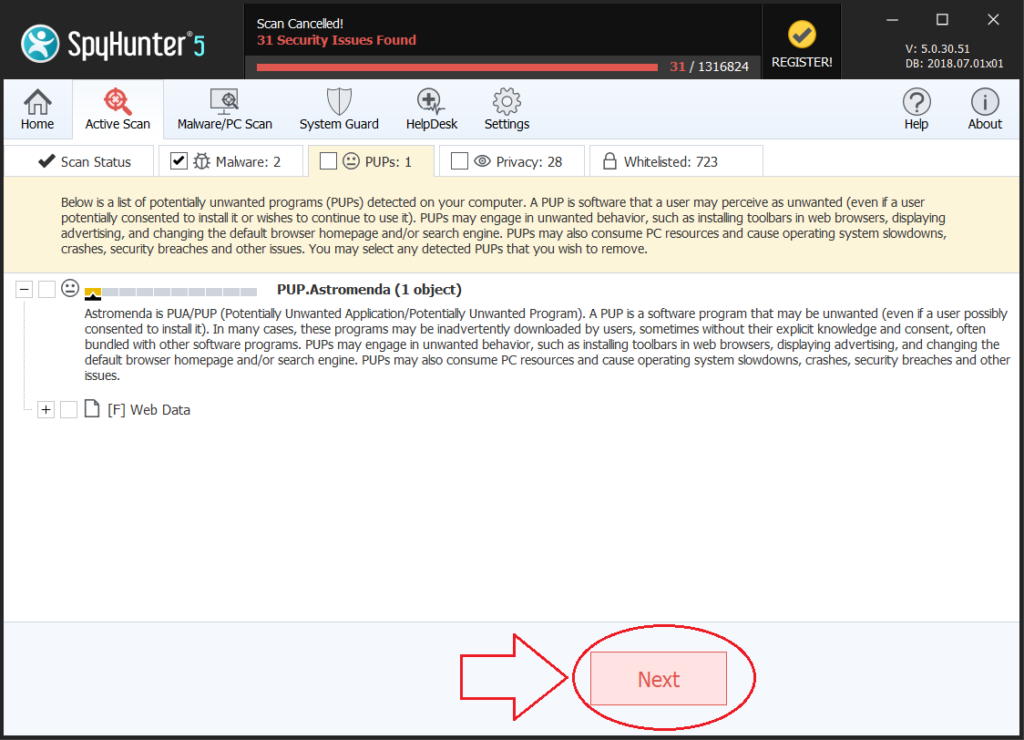

If you want to remove .NEON and get rid of the detection, si consiglia vivamente di primo backup dei dati, nel caso in cui qualcosa va storto. Poi, you can follow either the manual or the automatic removal instructions below, depending on your knowledge and skills. If you lack the experience and the confidence to remove .NEON manually by yourself, then you should simply download and run a scan with an advanced anti-malware program. Such programs are created to quickly identify and remove threats, including ransomware such as .NEON.

How to Decrypt ..NEON files?

We remind you once again that paying the ransom is not considered a good option, as there is no guarantee you will get your files back.

Tuttavia, ci sono molti altri modi che possono aiutare a decifrare i file personali. Primo, make sure to delete all traces of the malware. If you fail to delete the .NEON ransomware properly, it may re-encrypt your files or spread to other connected devices. Once you have removed all traces of the ransomware, you can try some of the programs for restoration of files or the integrated System Restore feature. Se siete abbastanza fortunati da avere una copia di riserva dei file su un dispositivo esterno, li è possibile importare di nuovo al vostro computer in modo sicuro.

Preparation before removal of .NEON:

1.Assicurarsi di eseguire il backup dei file.

2.Assicurarsi di avere questa pagina istruzioni sempre aperta in modo da poter seguire i passi.

3.Siate pazienti come la rimozione potrebbe richiedere del tempo.

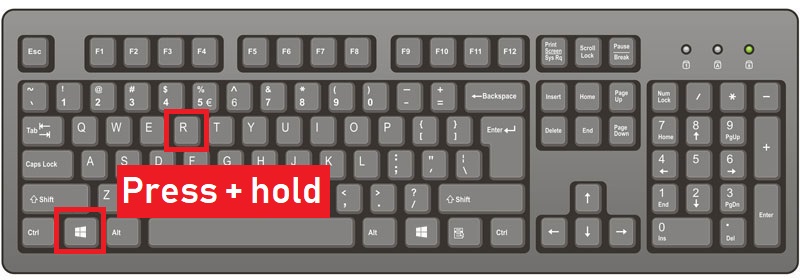

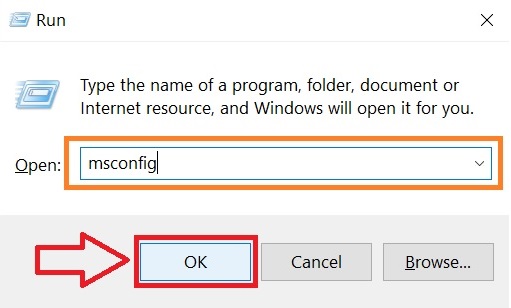

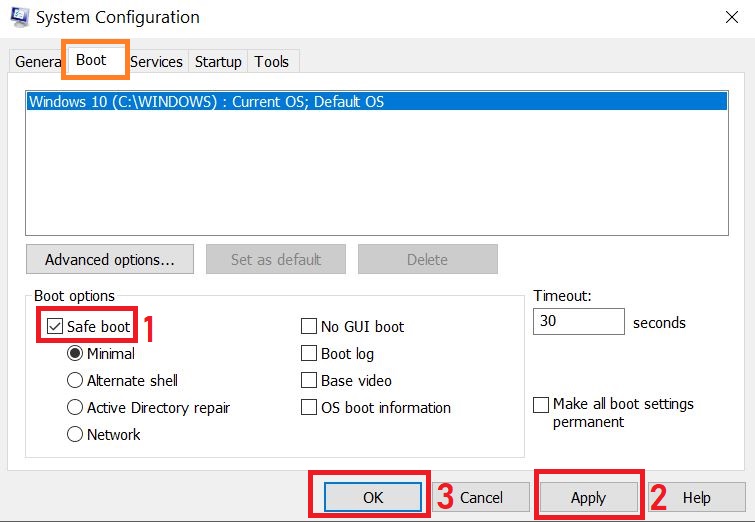

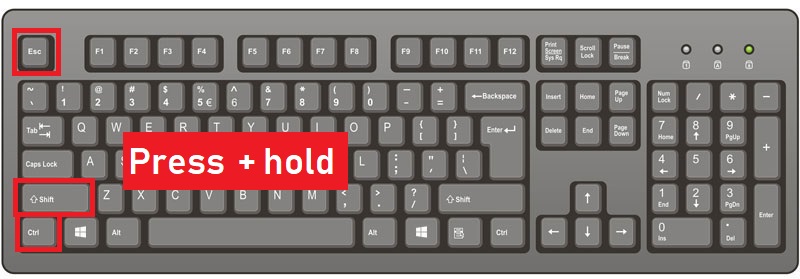

Passo 1: Riavviare il computer in modalità provvisoria:

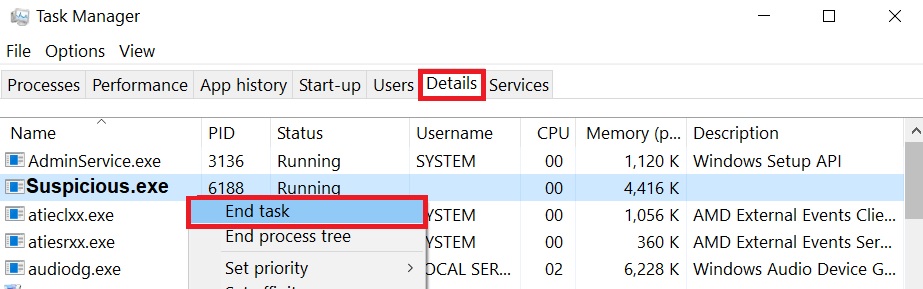

Passo 2: Cut out .NEON in Task Manager

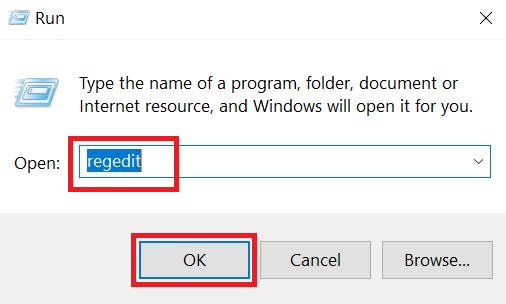

Passo 3: Eliminate .NEON‘s Malicious Registries.

Per la maggior parte delle varianti di Windows:

Passo 4: Ricercare e rimuovere tutti i file di virus, related to .NEON and secure your system.

Se siete in Modalità sicura, avviare nuovamente modalità normale e seguire la procedura che segue

Si consiglia di eseguire una scansione gratuita prima di impegnarsi per la versione completa. È necessario assicurarsi che il malware viene rilevato da SpyHunter primo.

Passo 5:Recover files encrypted by the .NEON Ransomware.

Metodo 1: Utilizzando Ombra Explorer. Nel caso in cui è stata attivata la Cronologia del file sul tuo Windows macchina una cosa che potete fare è usare Ombra Explorer per ottenere il vostro file indietro. Purtroppo alcuni virus ransomware possono eliminare tali copie shadow del volume con un comando amministrativo per evitare di fare proprio questo.

Metodo 2: Se si tenta di decifrare i file utilizzando strumenti di decrittografia di terze parti. Ci sono molti fornitori di antivirus che hanno decifrati ransomware virus multipli degli ultimi due anni e pubblicato decryptors per loro. È probabile che se il vostro virus ransomware utilizza lo stesso codice di crittografia utilizzato da un virus decifrabile, è possibile ottenere i file indietro. Tuttavia, anche questo non è una garanzia, così si potrebbe desiderare di provare questo metodo con le copie dei file crittografati originali, perché se un programma di terze parti manomette la loro struttura crittografato, essi possono essere danneggiati permanentemente. La maggior parte dei decryptors attualmente disponibili per i virus ransomware si può vedere se si visita il progetto NoMoreRansom – un progetto che è il risultato di sforzi congiunti di ricercatori in tutto il mondo per la creazione di software di decodifica per tutti i virus ransomware. Basta andare lì cliccando sul seguente LINK e trovare la versione ransomware Decrypter e provarlo, ma ricordate sempre di fare un backup prima.

Metodo 3: Utilizzando strumenti di recupero dati. Questo metodo è suggerito da più esperti del settore. Può essere utilizzato per eseguire la scansione settori dell'unità disco e quindi rimescolare i file crittografati di nuovo come se fossero cancellati. La maggior parte dei virus ransomware di solito a cancellare un file e creare una copia criptata per evitare che tali programmi per il ripristino dei file, ma non tutti sono questo sofisticato. Così si può avere la possibilità di ripristinare alcuni dei file con questo metodo. Qui ci sono diversi programmi di recupero dati che si può provare e ripristinare almeno alcuni dei tuoi file: