il Duqu 2.0 noto anche come Win32.Duqu.B è classificato come una raccolta di diversi di malware scoperto da ricercatori di sicurezza presso l'Università di Tecnologia ed Economia. Si tratta di un potente set di strumenti di malware, ma soprattutto un RAT Trojan che non replica e opera attraverso exploit. Il 2.0 versione non contiene codice vero e proprio nel sistema di controllo industriale e ha moduli di raccolta di informazioni destinate a dispositivi di comunicazione che possono appartenere a diverse società di telecomunicazioni che fornisce.

Che cosa è Duqu 2?

Secondo rapporto di Symantec sulla Duqu, è soprattutto un cavallo di Troia, che può assumere il controllo su un sistema e raccogliere informazioni senza essere rilevata per lunghi periodi di tempo, ma anche include altre caratteristiche estese. Il malware è principalmente rivolge particolare le organizzazioni con lo scopo di raccogliere informazioni mirate. Tuttavia, Il rapporto afferma inoltre che è possibile per altre organizzazioni di diventare vittime del software. Quando gli esperti Symantec esaminato il suo codice sorgente, Essi hanno concluso che i creatori di Duqu potuto avere accesso ad un precedente di malware, chiamato Stuxnet (W32.Stuxnet)`Codice sorgente s e poi eventualmente modificato per scopi specifici.

Come funziona Duqu 2.0 Operare?

Correre, spyware ha bisogno di infettare il sistema prima. Questo virus è creduto di avere un eseguibile di installazione crittografato che in alcuni casi è pensato per essere distribuito sul sistema inizialmente. Dopo che l'attacco reale può iniziare come una DLL, contenente file incorporati, file di configurazione e un file di driver sono installati e registrati dal file eseguibile che svolge il ruolo di iniettore. Il file DLL viene iniettato nel services.exe processo di Windows (per PC Windows) e dopo che il DLL inizia la stessa procedura di iniezione ad altri processi che possono mascherare le attività programma `e software di sicurezza bypass, esperti di Symantec sostengono.

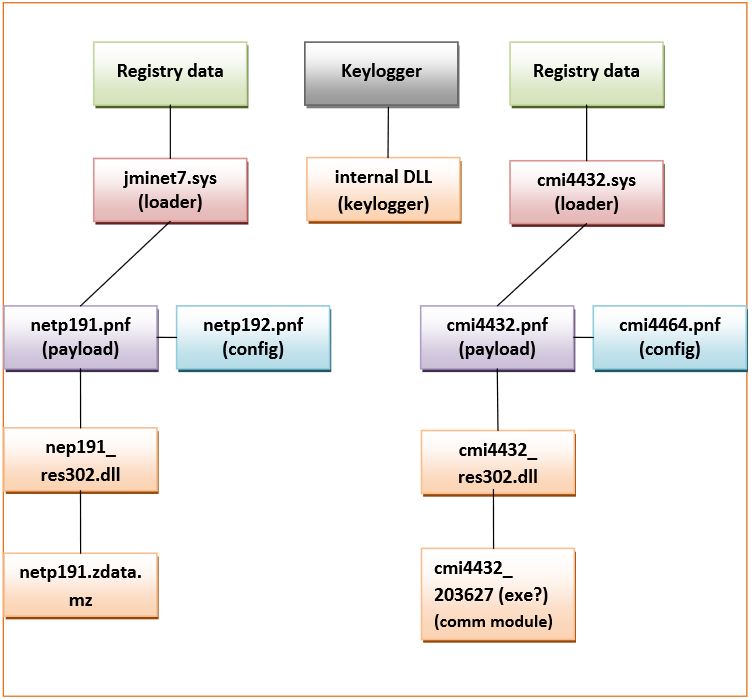

Sotto, vediamo un grafico dal rapporto, pubblicato insieme con la Symantec uno degli esperti che per primo ha scoperto Duqu che delinea i file che sono stati trovati prima:

figura 1: Componenti e moduli scoperto (http://pagina www.crysys.hu/publications/files/bencsathPBF11duqu.pdf 6)

In questa situazione esperti notato diversi oggetti. Le specifiche circa il keylogger nel software è che è un'applicazione autonoma che utilizza il DLL interna che raccoglie la data ed è controllato dal file .exe.

I jminet7.sys e cmi4432.sys caricatori sono molto simili tra loro perché entrambi caricano le loro versioni dei driver sys al momento all'avvio di Windows. Altre attività includono la creazione dei file crittografati e netp192.pnf cmi4464.pnf che memorizzare i dati. E 'possibile che abbiano un qualche ruolo di supporto o script per installare i file, come un keylogger, ecc.

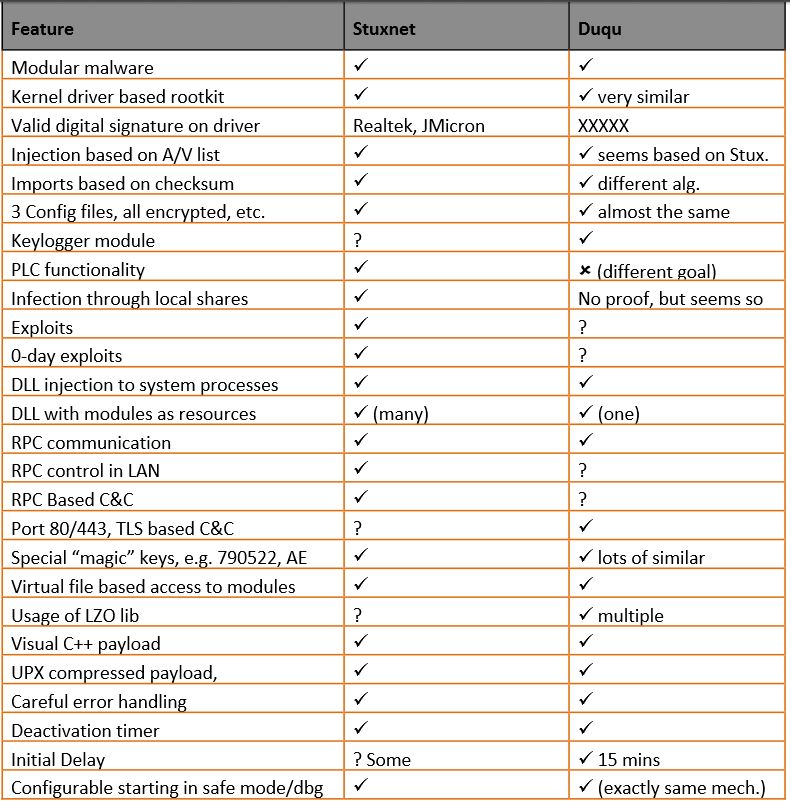

Era anche interessante quando Duqu è stato confrontato con il suo predecessore Stuxnet come mostrato sotto.

figura 2:Confronto tra Duqu e Stuxnet (http://pagina www.crysys.hu/publications/files/bencsathPBF11duqu.pdf 8)

Come visibile ci sono state molte somiglianze scoperte, tuttavia con la 2.0 versione, ci sono alcuni cambiamenti nel codice, rispetto al 1.0.

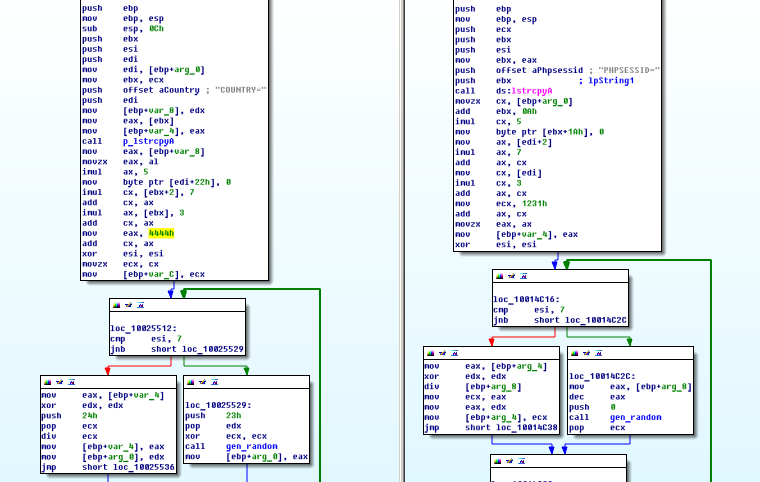

figura 3. Duqu vs Duqu 2.0 codice di rete (http://www.symantec.com/connect/blogs/duqu-20-reemergence-aggressive-cyberespionage-threat)

Gli esperti ritengono che Duqu è stato sviluppato da molto probabilmente un gruppo di persone con lo scopo di rimanere inosservato per una durata più lunga. Quando un programma come Duqu 2 è progettato per ottenere dati da un sistema, buona etica sono per rendere le informazioni facilmente accessibili ottenuto. 1.0 e 2.0 condividere analoghe porzioni di detto codice di memorizzazione molto informazioni.

Duqu 2.0 urto

Quando è scoperto nel 2011 in due varianti, il malware infetta sei organizzazioni in otto paesi diversi, situato su 3 continenti, e la maggior parte erano situati gli attacchi in Europa. E 'così chiamato predecessore Stuxnet è stato analizzato in tutto il mondo dagli esperti di sicurezza e commentato ampiamente sui media. I ricercatori di sicurezza di Kaspersky hanno sostenuto che non erano ancora in grado di raccontare l'intera gamma di impatto del virus, dal momento che ci aren `t qualsiasi sistema significativi che sono stati colpiti da essa.