חוקרי האבטחה גילו לאחרונה כי המפתח בשימוש על ידי WP-Slimstat וורדפרס Plug-in כדי לחתום נתונים שהועברו בין השרת והלקוח, אשר היה צפוי להיות "הסוד" היה בעצם מאוד קל לפיצוח. לדברי מומחי האבטחה, פושעי הסייבר ידרשו רק 10 דקות כדי למצוא אותו מפתח הצפנה.

המשתמשים וורדפרס להחיל את התוספת וורדפרס WP-Slimstat כדי לקבל נתונים אנליטיים. התוספת מספקת מידע כגון זמן תגובת השרת, ביומן בזמן אמת, דיווחים בדוא"ל ואת המפות החומות. לאחר מכן, ניתן לייצא את המידע כדי גיליון אלקטרוני של Excel.

WP-Slimstat וורדפרס Plug-in כבר הורדו יותר מ 1.3 מיליון פעמים לאחר פרסומו, על פי נתוני ההורדה בדף שלה. משמעות הדבר היא כי התוספת יש פופולריות גבוהה וזה מעורר את האינטרס של פושעי הסייבר כמו גם, שמחפשים לבדוק את נקודות תורפה המוצגות.

סיכונים של הזרקת SQL העיוור קדימה

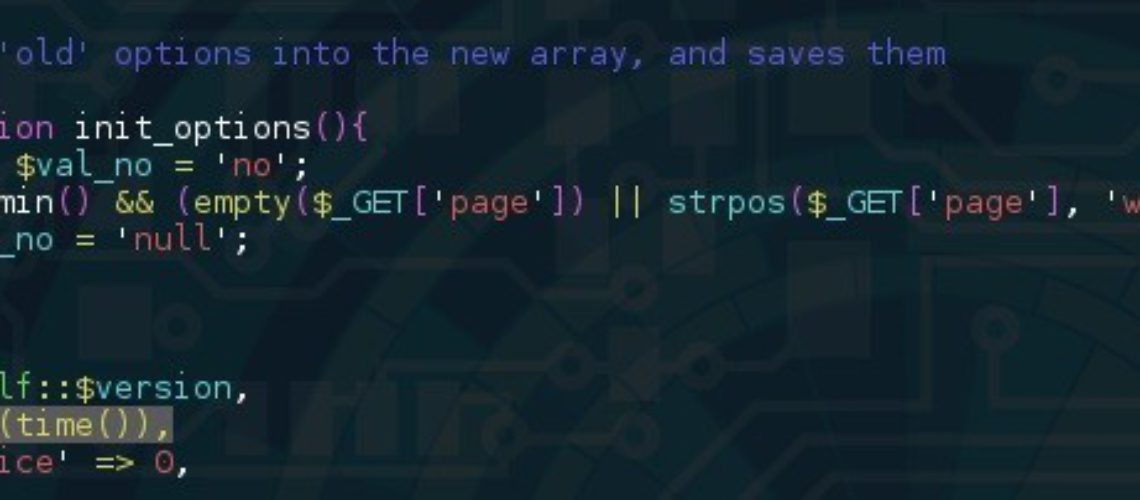

Sucuri חוקרי אבטחה גילו שהמפתח בשימוש על ידי WP-Slimstat plug-in אשר היה אמור להיות קשה לפיצוח מופק על הנתונים והתקינו כי תוספת ואת ערך חשיש MD5 של אותו.

כלומר, כי פושעי סייבר יכול להשתמש באתרים כמו ארכיון האינטרנט לנחש השנה באתר הושם באינטרנט. אז התוקפים יצטרכו לבדוק כמה 30 ערכי מ'וזה דורש כמה פשוט תודת דקות המעבדים המודרניים.

הפגיעות של התוספת מסתכנות התקפה עם הזרקת SQL העיוור, אשר עלולה להוביל לדליפת מידע רגיש ממסד הנתונים של האתר כולל שמות משתמש וסיסמאות. במצבים מסוימים ספציפיים, יכולים להיות הדליפו את המפתחות הסודיים וורדפרס מייד שעלול להוביל השתלטות אינטרנט מלאה.

Plug-in New Release

לאחרונה שוחרר חדש 3.9.6 הגרסה של הפלאגין של WP-Slimstat וורדפרס, במטרה להסיר פגיעות. בגרסה כי מפתח ההצפנה הוא קושי גדול ואת שאילתות SQL מהודקות.

המשתמשים מומלצים בחום לעבור כי גרסה החדשה של התוספת ומקבלים הוראות על איך לעשות את זה כל כך שקוד המעקב יכול להסתמך על השיפורים האחרונים.

החדש 3.9.6 גרסה של הפלאגין של WP-Slimstat וורדפרס מודיעה למשתמשים של התוספת כדי לרוקן את המטמון שלהם כדי לוודא שקוד המעקב נוצר מחדש עם המפתח החדש. קוד המעקב של אתרים חיצוניים גם צריך להיות מוחלף עם אחד חדש אשר זמין על הגדרות - מתקדם.