דוקו 2.0 הידוע גם בשם Win32.Duqu.B מסווג כאוסף של תוכנות זדוניות שונות שהתגלו על ידי חוקרי אבטחה מאוניברסיטת בודפשט של טכנולוגיה וכלכלה. זהו אוסף חזק של כלים ותוכנות זדוניות, אבל בעיקר חולדה טרויאני שאינו לשכפל ועובד דרך מנצל. ה 2.0 גרסה אינה מכילה קוד בפועל הבקרה התעשייתית ויש לו מודולים איסוף מודיעין המיועדים למכשירי תקשורת שעלולה שייכים לחברות לספק תקשורת שונות.

מהו דוקו 2?

לפי הדו"ח של סימנטק על דוקו, זהו בעיקר סוס טרויאני, שעשוי להניח שליטה על מערכת ולאסוף מידע בלי שתראה לתקופות זמן ארוכות אבל גם זה כולל תכונות נרחבות אחרות. התוכנה הזדונית בעיקר הוא מיקוד ארגוני מסוים במטרה איסוף מידע ממוקד. למרות זאת, גם הדו"ח קובע כי ניתן לארגונים אחרים כדי להפוך לקורבנות של התוכנה. כאשר מומחי Symantec בחנו קוד המקור שלה, הם הסיקו כי יוצרי דוקו היו יכולים להיות גישה זדונית קודמת, קרא Stuxnet (W32.Stuxnet)ג `קוד המקור ואז אולי שונה בו למטרות ספציפיות.

איך דוקו 2.0 Operate?

לרוץ, ריגול צריך להדביק את המערכת הראשונה. וירוס זה הוא האמין להיות הפעלה מתקינה מוצפן כי במקרים מסוימים הוא חשבה להתפרס על המערכת בתחילה. לאחר שהפיגוע בפועל עשוי להתחיל כמו DLL, המכיל קבצי מוטבע, קובץ תצורת קובץ נהג מותקן ונרשמו ע"י קובץ ההפעלה משחק את תפקיד המזרק. קובץ DLL מוזרק לתוך services.exe תהליך Windows (עבור מחשבי Windows) ואחרי כי DLL מתחיל באותו הליך ההזרקה לתהליכים אחרים אשר עשוי להסוות את פעילות program`s ותוכנות אבטחת מעקפים, Symantec מומחים טוענים.

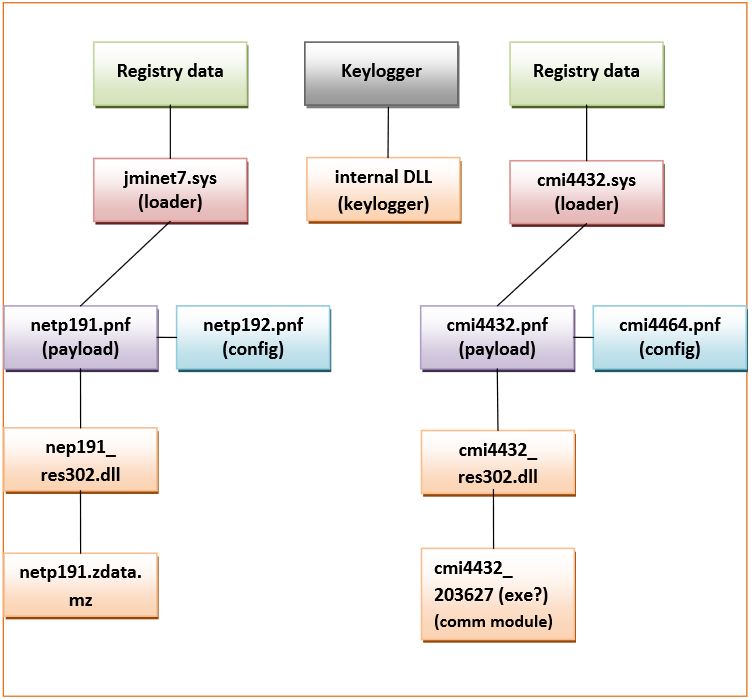

להלן, אנו רואים בגרף מהדוח, פרסם יחד עם Symantec אחד מן המומחים אשר התגלו לראשונה דוקו אשר מתאר את הקבצים שנמצאו ראשון:

דמות 1: רכיבים ומודולים גילה (http://דף www.crysys.hu/publications/files/bencsathPBF11duqu.pdf 6)

במצב זה מומחים הבחינו בכמה חפצים שונים. הפרטים על keylogger בתוכנה הוא שזה יישום עצמאי המשתמש DLL הפנימי שלה אשר אוסף תאריך נשלט על ידי קובץ exe.

מעמיסים jminet7.sys ו cmi4432.sys דומים מאוד זה לזה משום ששניהם לטעון את הגרסאות שלהם נהגים .sys בזמנו כאשר Windows המגפיים. פעילויות נוספות כוללות יצירת הקבצים המוצפנים netp192.pnf ו cmi4464.pnf המאחסנים מידע. יתכן כי יש להם תפקיד כלשהו תמיכה או סקריפטים להתקין קבצים כגון keylogger, וכו.

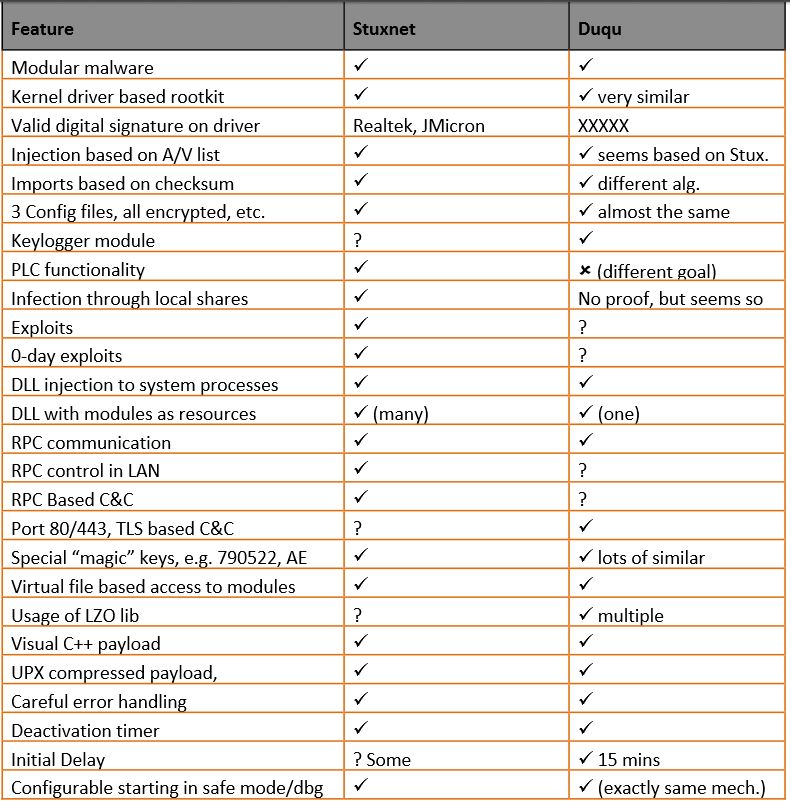

זה גם היה מעניין מתי דוקו הושווה לקודמו Stuxnet כמוצג להלן.

דמות 2:השוואה בין דוקו ו- Stuxnet (http://דף www.crysys.hu/publications/files/bencsathPBF11duqu.pdf 8)

כפי הנראה היו קווי דמיון רבים חשפו, אולם עם 2.0 גרסה, יש כמה שינויים בקוד, בהשוואה ל 1.0.

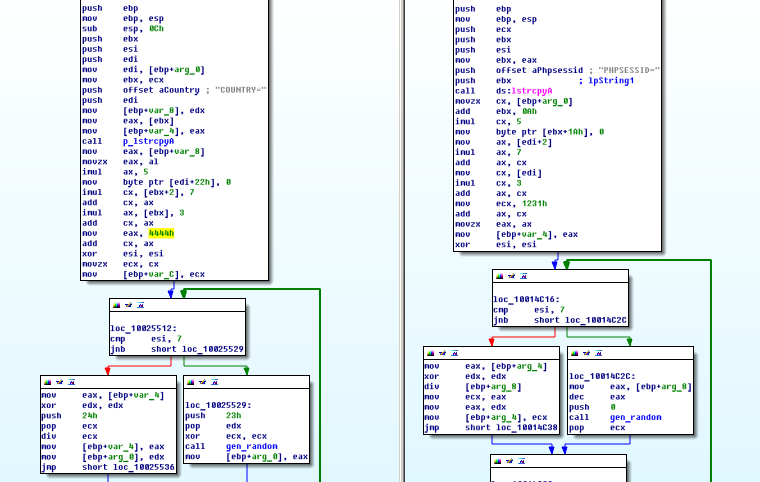

דמות 3. דוקו vs דוקו 2.0 קוד רשת (http://www.symantec.com/connect/blogs/duqu-20-reemergence-aggressive-cyberespionage-threat)

מומחים מאמינים כי דוקו כבר התפתח ידי הנראה קבוצה של אנשים במטרה להישאר מבלי שיבחין עבור אורך חיים ארוך יותר. כשתוכנה כגון דוקו 2 נועד להשיג נתונים ממערכת, אתיקה טובה היא להפוך את המידע קבל ונגיש. 1.0 ו 2.0 לשתף חלקים דומים של שקוד אחסון מידע מאוד.

דוקו 2.0 אימפקט

כשזה ראשון שהתגלה 2011 בשתי גרסאות, התוכנות הזדוניות נגועות שישה ארגונים בשמונה מדינות שונות, ממוקם על 3 יבש, ורוב ההתקפות היו ממוקמות באירופה. זה מה שנקרא קודמו Stuxnet נותח ברחבי העולם על ידי מומחי אבטחה והעיר על פני שטח נרחב בתקשורת. חוקרי אבטחה מ Kaspersky טענו כי הם עדיין לא היו מסוגלים לספר על ההיקף המלא של השפעה של הנגיף, מאז יש aren `כל מערכות משמעותיות כי הושפעו זה.