Cet article vise à vous aider en vous montrant comment supprimer le virus ransowmare Teslacrypt.H et en montrant d'autres options sur la façon de restaurer des fichiers cryptés sans avoir à payer la rançon.

Pourtant, un autre virus sans nom, afficher l'extension Teslacrypt.H après l'apparition des fichiers chiffrés. Le ransomware fait en sorte que les fichiers qui sont importants sur les ordinateurs de ses victimes sont verrouillés et la seule façon de les rendre utilisables est à nouveau via une clé de décryptage unique,. Cette clé est vendue pour l'argent par les cyber-criminels qui abandonnent généralement une demande de rançon d'informer les victimes de la situation. Si vous êtes l'une des victimes du ransomware Teslacrypt.H, vous devriez lire cet article et apprendre comment supprimer tous les fichiers de virus associés à cette menace et comment restaurer les fichiers cryptés Teslacrypt.H.

| Nom de la menace | Teslacrypt.H |

| Catégorie | Ransomware / Cryptovirus. |

| Activité principale | Infecte l'ordinateur après quoi les documents importants et encrypte les tient en otage jusqu'à ce qu'une rançon soit payée. |

| Les signes de présence | Les fichiers sont chiffrés avec une extension de fichier personnalisé et les utilisateurs sont extorqué à payer une rançon pour obtenir les données de travailler à nouveau.. |

| Propager | Via e-mail spam malveillant et un ensemble d'outils d'infection. |

| Détection + suppression |

Pour les fenêtres: TÉLÉCHARGER L'OUTIL DE SUPPRESSION DE WINDOWS POUR Teslacrypt.H Pour Mac: |

Teslacrypt.H est un crypto-logiciel avancé qui utilise des chiffrements de codage de fichiers pour rendre illisibles les données de la victime sans méfiance. Les spécialistes de la sécurité informatique appellent ce type de chevaux de Troie ransomware. Le but de Teslacrypt.H n'est pas de ruiner le système d'exploitation (LA) de l'utilisateur ou supprimer ses fichiers de façon permanente. Au lieu, les pirates veulent profiter financièrement par leur application nuisible. Le cryptage provoqué par Teslacrypt.H est réversible, mais vous aurez besoin d'une clé de décryptage. Les cyber-criminels veulent vous vendre à un prix très lourd, qui est techniquement un rachat. Certaines victimes succombent à la pression et de payer le prix pour l'outil de déverrouillage, mais vous ne devriez pas être l'un d'entre eux. Si vous le faites, vous risquez de perdre votre argent à côté des fichiers parce que vous ne pouvez jamais faire confiance à des escrocs. La suggestion des spécialistes est d'être prudent lors de vos sessions en ligne afin de prévenir l'infection par Teslacrypt.H.

Comment avez-vous été infecté par Teslacrypt.H?

spécialistes de la recherche de logiciels malveillants ont réussi à détecter la tactique de la distribution exacte de ce cheval de Troie agressif. Comme beaucoup d'autres formes de ransomware, Teslacrypt.H essaie de tromper l'utilisateur en disant qu'il s'agit d'un fichier innocent. La charge utile de cette menace cybernétique tente de ressembler programme légitime et les applications populaires. Certaines personnes peuvent convenir de cliquer dessus, en supposant que rien de mauvais va se passer. Si au lieu de la version originale vous activez Teslacrypt.H, votre système peut subir de graves dommages. Le ransomware se présente comme un « .exe’ fichier, par opposition à d'autres fichiers codant pour les chevaux de Troie qui viennent sous forme de documents MS Office. Non seulement l'icône est identique - Teslacrypt.H copie même certaines signatures pour confondre certains outils antivirus. La charge utile de ce ransomware peut arriver à votre adresse e-mail une pièce jointe. Si vous cliquez sur des liens corrompus, vous pouvez être transférés vers des sites malveillants qui hébergent le cheval de Troie. D'autres options pour l'infection de se produire impliquent le spam dans les réseaux sociaux ou les fichiers infectés téléchargés sur les plates-formes de partage de fichiers. Étant donné que les pirates sont de plus en plus ingénieux chaque jour, il est conseillé d'avoir un puissant logiciel de sécurité qui peut vous protéger contre les menaces entrantes.

Quels fichiers sont la cible principale de Teslacrypt.H?

Les développeurs de ransomware tentent de verrouiller autant de fichiers que possible. Les seules données qu'ils ne se concentrent pas est généralement liée aux processus Windows. S'ils gâcher les registres, .fichiers dll ou des fichiers système, l'ensemble de votre système d'exploitation peut ne pas charger. Un tel résultat n'est pas souhaitée par les pirates, car ils ne recevront jamais les rançons. Malheureusement, des dizaines d'autres fichiers peuvent être chiffrés avec un AES-256 chiffrements, qui sont connus pour être très difficile à briser. Si vous ne pas interrompre le processus de cryptage alors qu'il est toujours en cours, vous devriez vous attendre à perdre l'accès à tous vos documents, matériel multimédia, bases de données, projets, notes et dossiers liés au programme. La meilleure façon de récupérer les données perdues est de déverrouiller la clé de déchiffrement d'origine. Malheureusement, il peut être plus facile à dire qu'à faire pour obtenir cet outil gratuitement. Une fois que les finitions de chiffrement, la seule copie de la clé de déchiffrement sera automatiquement envoyé vers le commandement et le contrôle (C&C) les serveurs des pirates. Si les experts de la sécurité informatique parviennent à violer ces serveurs, ils peuvent extraire la base de données de clés de déchiffrement et de le libérer gratuitement. Malheureux, dès maintenant, leurs efforts n'ont pas été couronnés de succès.

Comment résoudre le problème lorsque vous avez été touché Teslacrypt.H?

Cette ransomware ne figure pas parmi les cyber-menaces, qui ont un impact peut être arrêté quand ils sont supprimés. Même si le cheval de Troie et tous les fichiers associés à ses activités nuisibles sont partis, vos données personnelles peuvent rester cryptées. Les pirates comptent sur ce fait pour menacer la victime et de lui extorquer de l'argent. Le fait que vous risquez de perdre des données, cependant, ne signifie pas que vous devez payer. La seule chose que vous devez rester est que les pirates souvent escroquer les utilisateurs et après avoir reçu l'argent, ils ne transmettent pas le logiciel de décryptage. Si ce problème se produit, vous ne recevrez pas de remboursement car les développeurs de Teslacrypt.H s'appuient sur la plateforme Bitcoin. Au lieu de perdre votre argent de cette façon, vous devez supprimer le ransomware agressif avec un utilitaire anti-malware dédié. Lorsque le PC est propre, vous pouvez télécharger un logiciel de déchiffrage ou essayer de revenir votre machine à une date antérieure via fonctionnalité Restauration du système.

Préparation avant le retrait de Teslacrypt.H:

1.Assurez-vous de sauvegarder vos fichiers.

2.Assurez-vous d'avoir cette page d'instructions toujours ouverte afin que vous puissiez suivre les étapes.

3.Soyez patient que le retrait peut prendre un certain temps.

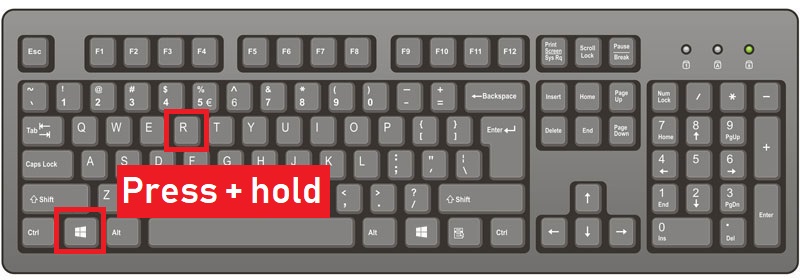

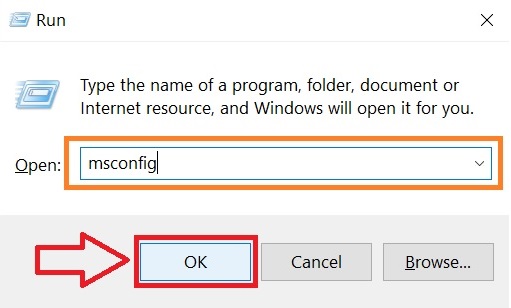

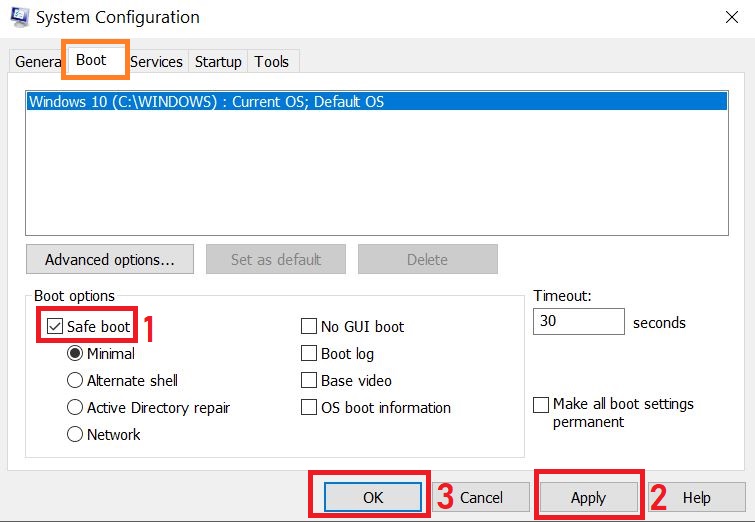

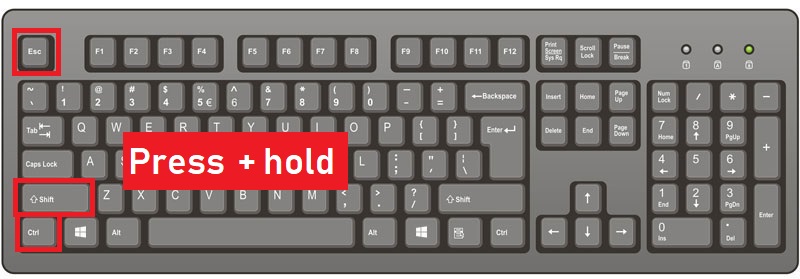

Étape 1: Redémarrez votre ordinateur en mode sans échec:

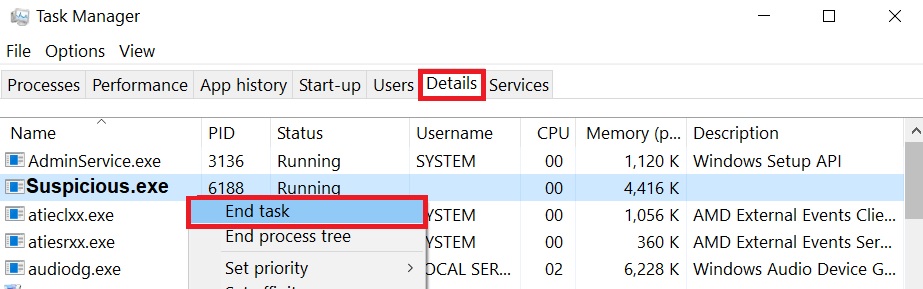

Étape 2: Découpez Teslacrypt.H dans le Gestionnaire des tâches

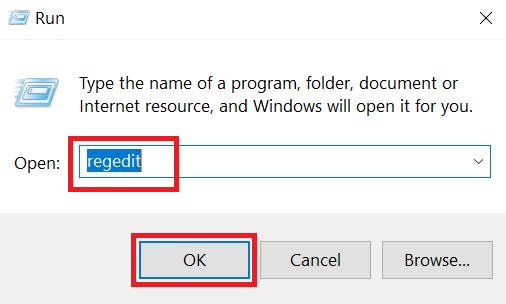

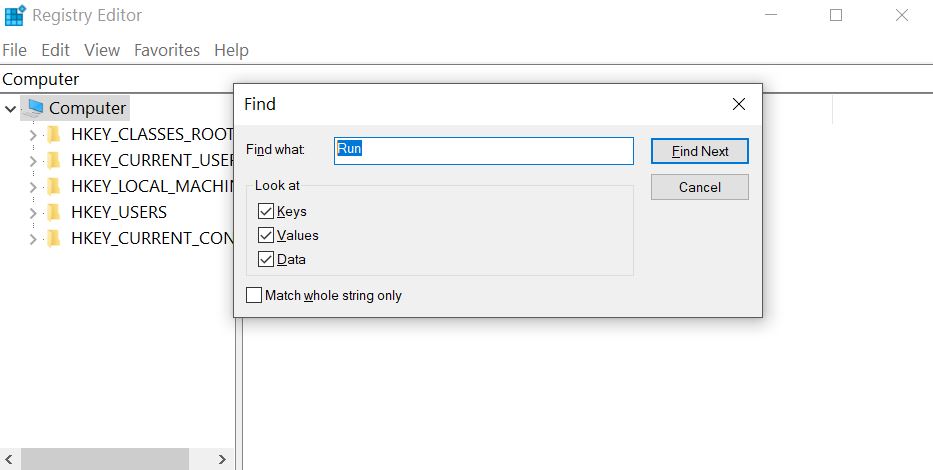

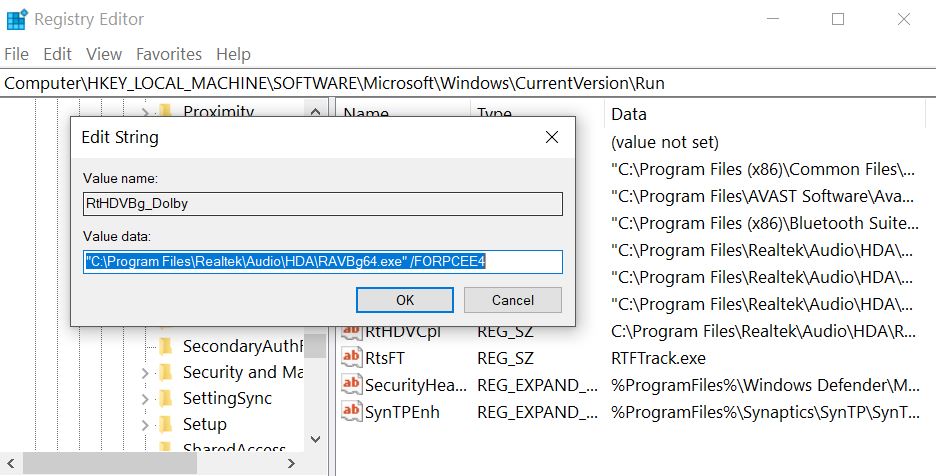

Étape 3: Éliminez les registres malveillants de Teslacrypt.H.

Pour la plupart des variantes de Windows:

Étape 4: Rechercher et supprimer tous les fichiers de virus, liés à Teslacrypt.H et sécurisez votre système.

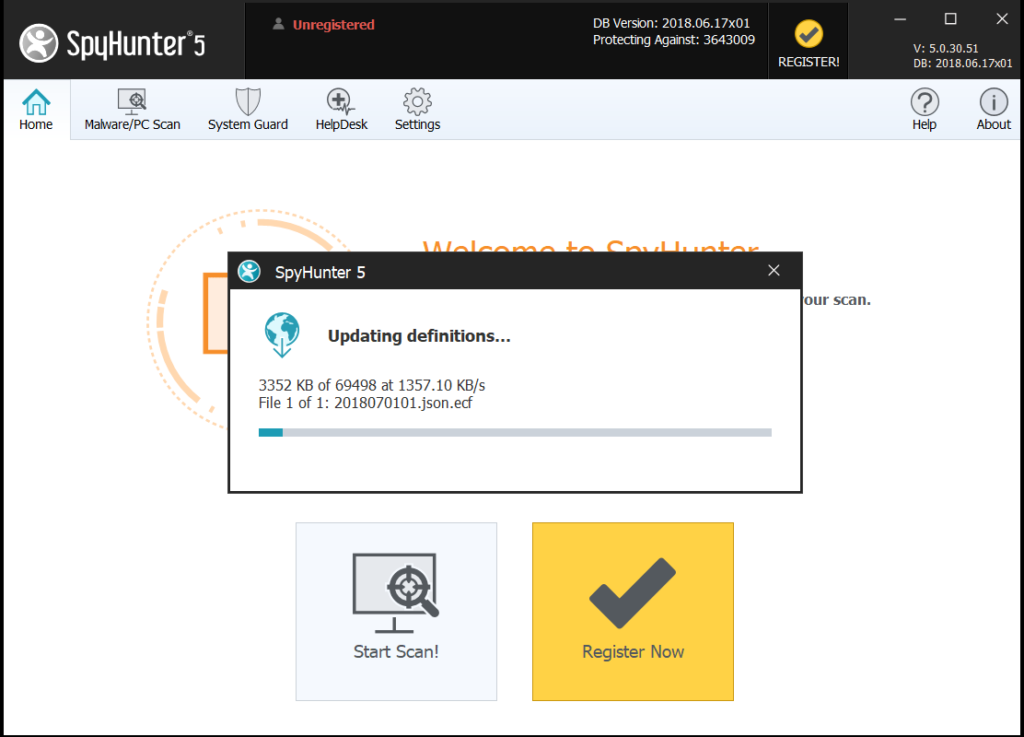

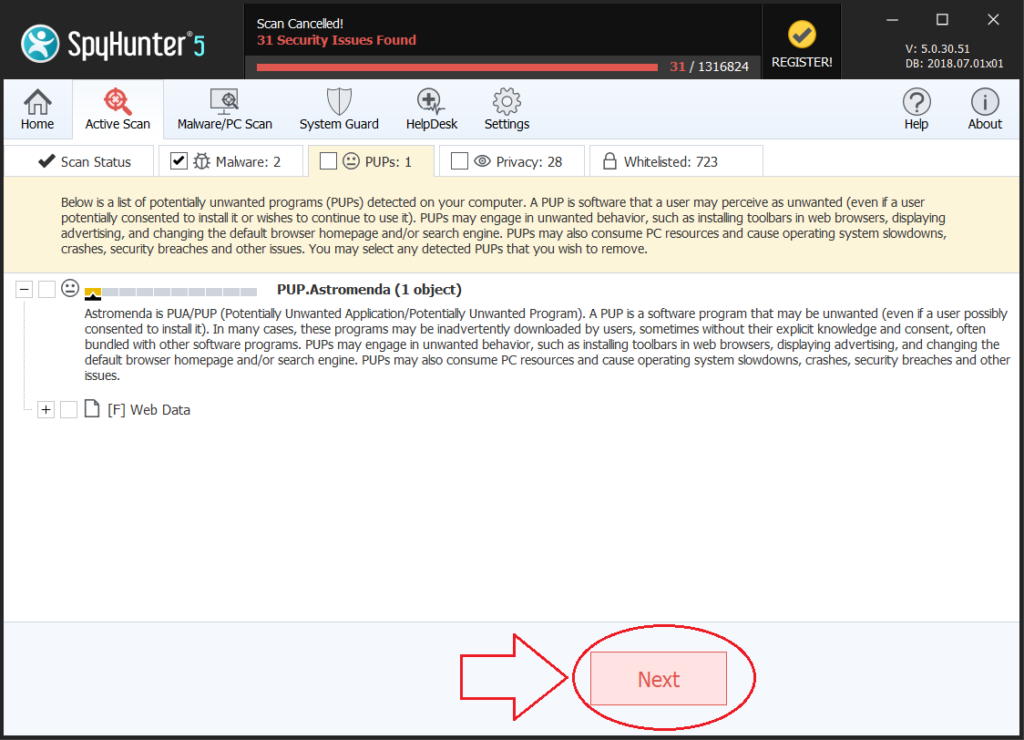

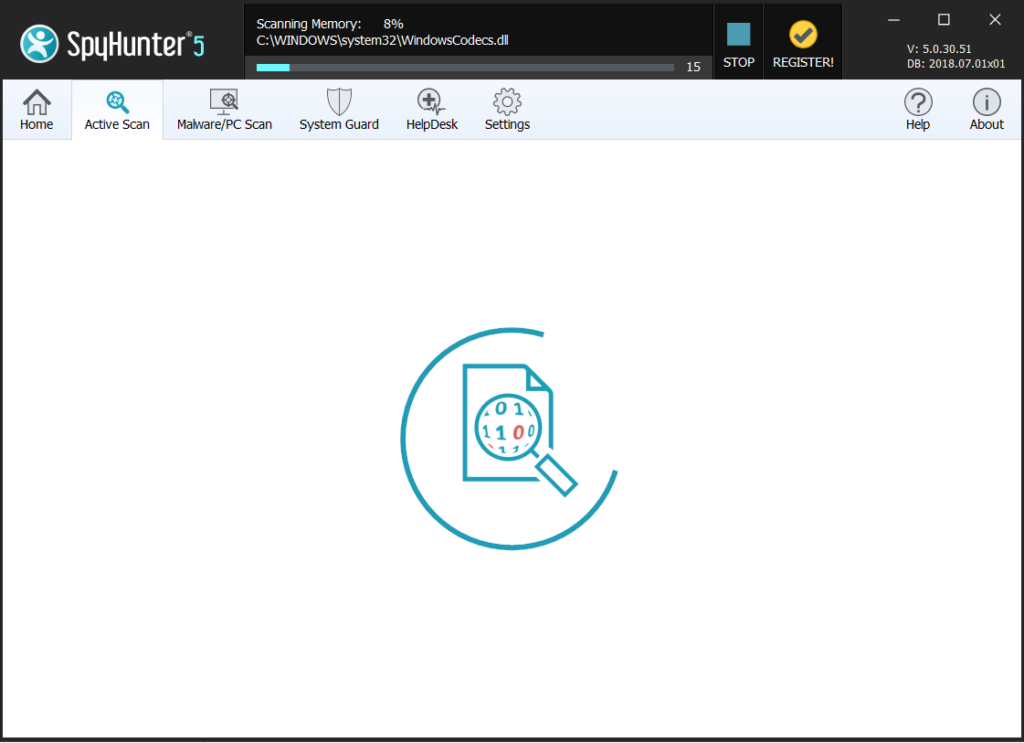

Si vous êtes mode sans échec, démarrer en mode normal et suivez les étapes ci-dessous

Il est conseillé de lancer un balayage gratuit avant de vous engager à la version complète. Vous devez vous assurer que le malware est détecté par SpyHunter premier.

Étape 5:Récupérer des fichiers cryptés par le Teslacrypt.H Ransomware.

Méthode 1: En utilisant l'Explorateur Ombre. Si vous avez activé l'historique du fichier sur votre machine Windows une chose que vous pouvez faire est d'utiliser l'ombre Explorer pour récupérer vos fichiers. Malheureusement, certains virus peuvent ransomware supprimer les copies de volume d'ombre avec une commande administrative pour vous empêcher de faire tout cela.

Méthode 2: Si vous essayez de décrypter vos fichiers à l'aide des outils de décryptage tiers. Il existe de nombreux fournisseurs d'antivirus qui ont déchiffré plusieurs ransomware virus les deux dernières années et affiché decryptor pour eux. Les chances sont si votre virus ransomware utilise le même code de cryptage utilisé par un virus déchiffrable, vous pouvez obtenir les fichiers de retour. Cependant, c'est pas non plus une garantie, de sorte que vous pourriez vouloir essayer cette méthode avec des copies des fichiers cryptés originaux, parce que si un programme tiers falsifie leur structure cryptée, ils peuvent être endommagés de façon permanente. La plupart des virus pour ransomware decryptor actuellement disponibles peut être vu si vous visitez le projet NoMoreRansom – un projet qui est le fruit des efforts conjugués des chercheurs du monde entier pour créer des logiciels de décryptage pour tous les virus ransomware. Il suffit d'aller là-bas en cliquant sur les points suivants LIEN et trouver votre version ransomware decrypter et essayer, mais rappelez-vous toujours de faire un premier BACKUP.

Méthode 3: L'utilisation d'outils de récupération de données. Cette méthode est suggérée par plusieurs experts dans le domaine. Il peut être utilisé pour analyser votre secteurs de disque dur et donc brouiller les fichiers cryptés à nouveau comme ils ont été supprimés. La plupart des virus de ransomware supprimer généralement un fichier et créer une copie cryptée afin d'éviter de tels programmes pour restaurer les fichiers, mais tous ne sont pas ce sophistiqué. Ainsi, vous pouvez avoir une chance de restaurer certains de vos fichiers avec cette méthode. Voici plusieurs programmes de récupération de données que vous pouvez essayer de restaurer au moins certains de vos fichiers: