Ceci est un article fait pour expliquer ce qui est [email protected] et comment vous pouvez le supprimer efficacement de votre ordinateur.

Le [email protected] est le type de message cyber-extortionist qui peut non seulement vous extorquer à payer à l'adresse BitCoin, mais peut aussi infecter votre ordinateur avec un virus, simplement en cours d'ouverture. Si vous avez rencontré la [email protected], Il est probable que votre PC est déjà compromise par un malware invasif. L'idée principale est de vous attirer dans une escroquerie à écrire de nouveau aux arnaqueurs. Une fois qu'ils auraient infecté votre ordinateur, ils pourraient commencer à voir ce que vous faites en ligne et l'utiliser pour vous extorquer à payer BitCoins, qui sont extrêmement coûteux en ce moment. Si vous recevez des e-mails à partir de la [email protected], alors nous vous recommandons fortement de lire cet article et apprenez comment bloquer toute malware qui peut vous avoir infecté en raison de cliquer sur des liens ou ouvrir des fichiers sur les e-mails et comment vous pouvez les bloquer à partir de votre e-mail.

| Nom de la menace | [email protected] |

| Catégorie | Cheval de Troie / Scam E-Mail. |

| Activité principale | Ondule sur votre ordinateur et peut voler les informations qu'il contient ainsi que d'effectuer série d'activités malveillantes sur elle. Peut entrer par escroquerie des e-mails ou utiliser votre ordinateur pour envoyer des e-mails frauduleux à d'autres. |

| Les signes de présence | PC lent, paramètres modifiés, messages d'erreur, comportement suspect PC. Logins provenant de sources inconnues sur vos comptes en ligne. |

| Propager | Via e-mail spam malveillant et un ensemble d'outils d'infection. |

| Détection + suppression | OUTIL DE TELECHARGEMENT DESTITUTION [email protected]

Note!Pour les utilisateurs Mac, S'il vous plaît suivez les instructions suivantes. |

Quel mal [email protected] cheval de Troie Do à mon PC?

En cette ère numérique, Les chevaux de Troie peuvent être très importantes non seulement sur votre ordinateur, mais pour vous aussi. Étant donné que la plupart des utilisateurs conservent leurs fichiers importants sur les ordinateurs, toutes leurs informations cruciales devient à risque. Cela signifie que votre numéro d'identification personnel ou d'autres données financières que vous avez peut-être utilisé sur un ordinateur infecté par [email protected] peut être piraté et utilisé à des fins malveillantes. C'est la raison principale pour laquelle cette menace doit être traitée immédiatement.

La raison pour laquelle les chevaux de Troie, comme le cheval de Troie [email protected] sont une menace importante, est qu'il a plusieurs fonctions différentes malveillants qui sont utilisés sur votre ordinateur. Les caractéristiques d'un cheval de Troie peut varier, en fonction de quel type il est, mais il est raisonnable de supposer que le [email protected] cheval de Troie peut effectuer les opérations suivantes sur votre PC:

- Steal les mots de passe de l'ordinateur et obtenir les frappes de via Keyloggers.

- Détruire les données sur votre ordinateur, comme supprimer des fichiers. Cela peut même conduire à endommager Windows.

- surveiller votre activité à distance. Cela signifie que tout ce que vous faites et voir à l'écran, le pirate qui a infecté, vous pouvez également voir.

- Désactivez votre système d'exploitation Windows via une attaque DDoS (Déni de service).

- Utilisez les ressources de votre système (CPU et carte vidéo) à cryptocurrencies des mines, comme BitCoin.

- les données du système de récolte et les informations de connexion automatiquement à partir de votre navigateur Web.

- Installer d'autres virus sur votre ordinateur qui peuvent causer encore plus de dégâts.

- Afficher faux écrans de support technique qui peut vous attirer dans une escroquerie.

Comment repérer et éliminer complètement le cheval de Troie [email protected]?

La principale méthode que vous pouvez utiliser pour détecter un cheval de Troie est d'analyser les processus cachés sur votre ordinateur. Ceci est réalisable par téléchargement des applications de surveillance de processus, comme Process Explorer pour voir où sont les processus malveillants. Cependant, vous devez avoir un œil exercé sur la façon de détecter les processus malveillants et comment supprimer ceux sans endommager votre ordinateur. C'est pourquoi, comme une solution rapide, un outil de suppression spécifique au cheval de Troie doit être utilisé, selon les experts de sécurité. Un tel logiciel de suppression automatique recherchera automatiquement les chevaux de Troie comme [email protected] et se débarrasser d'eux rapidement et en toute sécurité tout en protégeant votre ordinateur contre les menaces dans le FUT

Instructions pour la suppression de [email protected]

Si vous souhaitez supprimer [email protected], nous vous recommandons fortement de première sauvegarde vos données, quelque chose juste au cas où va mal. Puis, vous pouvez suivre les instructions de suppression manuelle ou automatique ci-dessous, selon le type de mesures que vous convient plus. Si vous manque l'expérience et la confiance que vous allez supprimer manuellement [email protected], alors vous devriez faire ce que la plupart des experts et de vous faire gagner du temps en téléchargeant et en exécutant un scan avec un logiciel anti-malware avancée. De tels programmes sont créés pour identifier rapidement et éliminer les menaces et les programmes ayant un comportement intrusif, comme [email protected], plus ils visent également à assurer que votre système est protégé contre les intrusions futures et.

Suppression manuelle de [email protected]

Démarrage en mode sans échec

Pour les fenêtres:

1) Tenir Touche Windows et R

2) Une fenêtre d'exécution apparaît, dans le type de ce “msconfig” et appuyez sur Entrer

3) Une fois la fenêtre apparaît allez dans l'onglet de démarrage et sélectionnez Boot Safe

Découpez [email protected] dans le Gestionnaire des tâches

1) presse CTRL + SHIFT + ESC en même temps.

2) Localisez le “processus” languette.

3) Localisez le processus malveillant de [email protected], et mettre fin tâche de par un clic droit dessus et en cliquant sur “Processus final”

Éliminer [email protected]'s Malicious Registries

Pour la plupart des variantes de Windows:

1) Tenir Bouton Windows et R.

2) dans le “Courir” type de boîte “regedit” et appuyez sur “Entrer”.

3) Tenir CTRL + F clés et le type [email protected] ou le nom du fichier de l'exécutable malveillant du virus qui est habituellement situé dans% AppData%, %Temp%, %Local%, %Itinérance% ou% SystemDrive%.

4) Après avoir localisé les objets de registre malveillants, dont certains sont habituellement dans la course et les supprimer RunOnce sous-clés ermanently et redémarrez votre ordinateur. Voici comment trouver et supprimer les clés pour les versions différentes.

Pour les fenêtres 7: Ouvrez le menu Démarrer et dans le type de recherche et tapez regedit ??> Ouvrez. ??> maintenez la touche Ctrl + boutons F ??> Tapez [email protected] virus dans le champ de recherche.

Gagner 8/10 utilisateurs: Bouton Start ??> Choisissez Exécuter ??> tapez regedit ??> Appuyez sur Entrée -> appuyez sur CTRL + boutons F. Tapez [email protected] dans le champ de recherche.

Suppression automatique de [email protected]

Si vous êtes mode sans échec, démarrer en mode normal et suivez les étapes ci-dessous

Étape 1:Cliquez sur le bouton pour télécharger le programme d'installation de SpyHunter.

Il est recommandé d'effectuer un scan avant de vous engager à acheter la version complète. Vous devez vous assurer que le malware est détecté par SpyHunter premier.

Étape 2: Guide vous par les instructions de téléchargement fournies pour chaque navigateur.

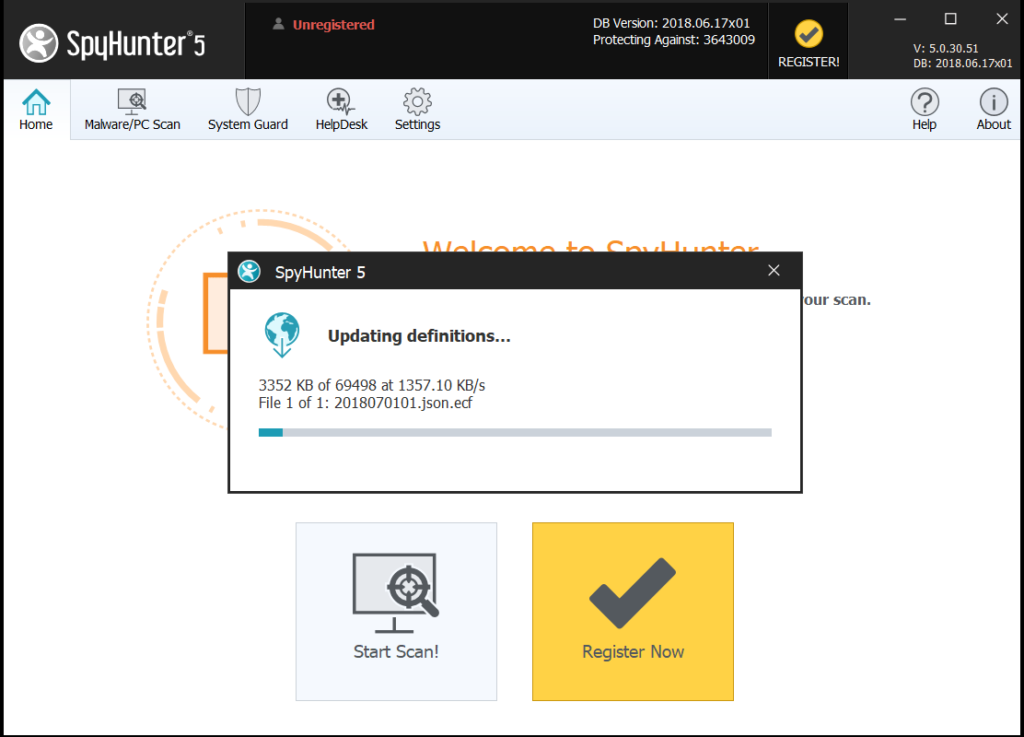

Étape 3: Après avoir installé SpyHunter, attendez que le programme mettre à jour.

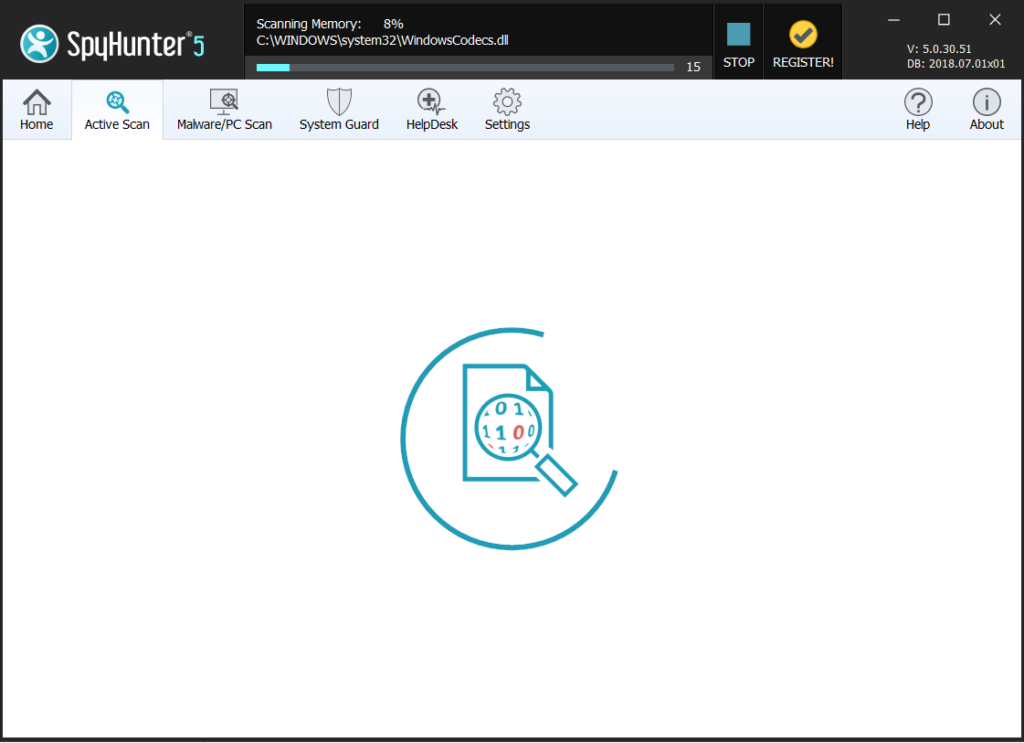

Étape 4: Si le programme ne démarre pas automatiquement scanner, clique sur le “Analyse de l'ordinateur maintenant” bouton.

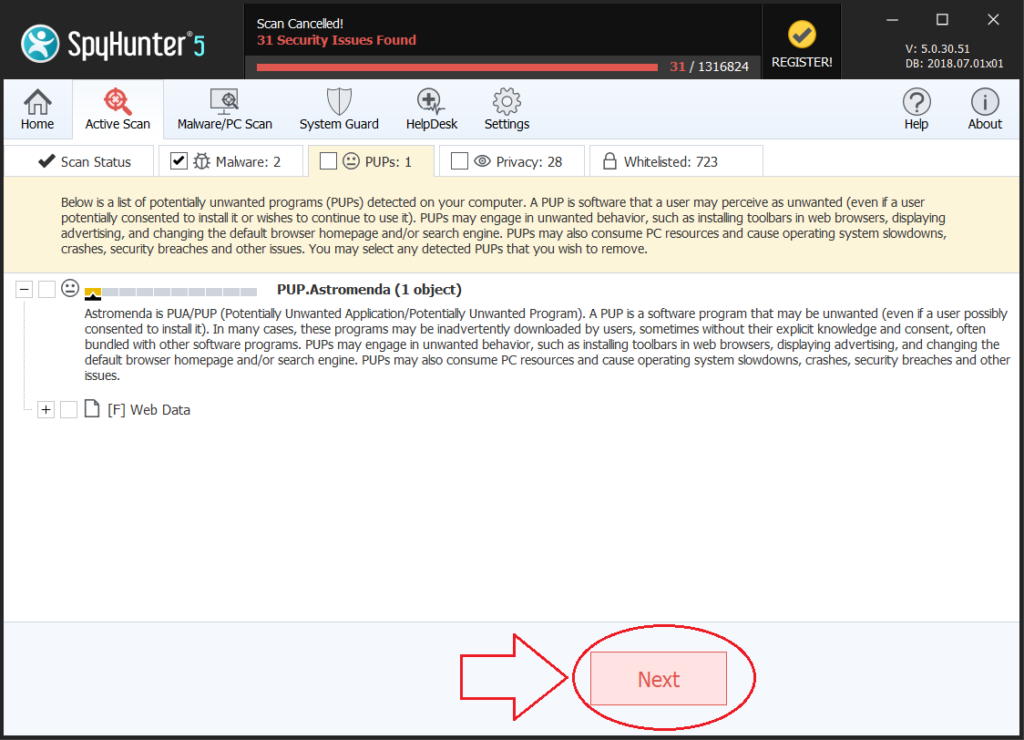

step5: Après SpyHunter a terminé avec vos system`s scan, clique sur le “Suivant” bouton pour l'effacer.

Step6: Une fois que votre ordinateur est propre, il est conseillé de le redémarrer.