Plus que 100 000 sites Web qui se exécutent sur le système de gestion de contenu de WordPress ont été récemment infecté par un malware mystérieuse. Une fois infectés sites deviennent des plates-formes pour des attaques, chargement codes malicieux dans les pages Web qui sont saisies par les téléspectateurs.

Les chercheurs en sécurité confirment que cette campagne malware a fait Google marque plus 11 000 domaines comme étant malveillants. Cette campagne a été nommé SoakSoak, après le premier domaine qui a été compromise. Selon la société Sucuri qui aide les opérateurs de site Web sécuriser leurs serveurs mais, il ya beaucoup d'autres sites ont été repérés comme étant compromise. Les experts en sécurité de Sucuri ont découvert que l'infection a été causée par une vulnérabilité à un vecteur d'attaque de malware connu sous le nom RevSlider. Ce est un plugin WordPress qui a été divulguée par plusieurs forums clandestins au début de Septembre. Les experts disent que cette vulnérabilité est connue comme fichier local inclusion attaque, qui permet à l'attaquant d'accéder et télécharger un fichier local sur le serveur. Ces vulnérabilités doivent être triés immédiatement.

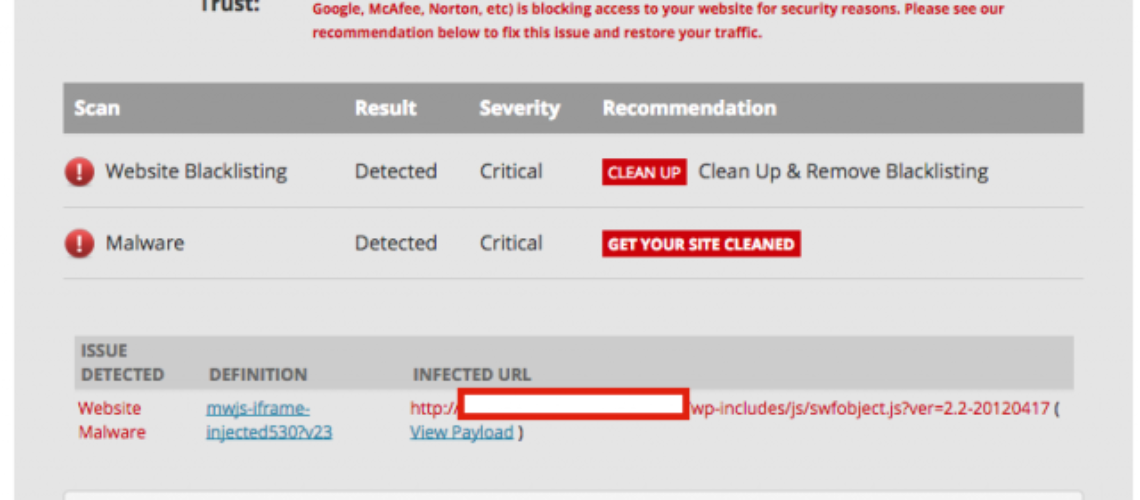

Sucuri société a observé une attaque qui provoque sites infectés de charger un code d'attaque beaucoup obscurci sur chaque page Web et que le code comprend les composants suivants:

→(“%28%0Ré function () { 72ipt.id% .. = 'xxyyzz_petushok'; head.appendChild (script); } () );”));

Ce code permet notamment le chargement des pages de charge utile malveillante hxxp: //soaksoak.ru/xteas/code. Basé sur les commentaires des utilisateurs, les administrateurs de certains des sites Web ont été surpris de comprendre que les sites qu'ils contrôlent sont infectés. Le processus de la désinfection de ces sites nécessite suppression du code malveillant qui est ajouté à un script qui est situé à la wp-includes / template-loader.php. Cela en fait un fichier JavaScript qui pourrait être chargé dans chaque page sur le site. Une fois décodé, il peut télécharger des programmes malveillants.

Tous les administrateurs de la plate-forme WordPress qui se trouvent à utiliser le plugin Révolution curseur doivent se assurer qu'il est mis à jour. Toutefois, les chercheurs de malwares trouvent qu'il est difficile d'obtenir tous les sites appliquer le correctif de manière universelle. Il en est ainsi que le RevSlider plugin est un plugin premium, pas quelque chose qui peut être facilement mis à jour et donc ce plugin devient dangereux pour le propriétaire du site. Cela devient encore plus grave que certaines des propriétaires de sites Web ne savent pas qu'ils possèdent effectivement ce plugin dans leur environnement, comme il vient dans un paquet avec leurs thèmes.

La campagne malware SoakSoak fonctionne en utilisant diverses charges utiles de porte dérobée, injecté dans les textes ou images. Ils peuvent être utilisés pour installer les nouveaux utilisateurs d'administrateur et donc permettre un contrôle sur le site pendant une longue période de temps.

Les spécialistes de la société Sucuri de sécurité ont en outre déclaré qu'ils ont trouvé les questions de sécurité dans d'autres plugins WordPress tels que WPtouch (5,670,626 téléchargements), Disqus (1,400,003 téléchargements), All In One SEO Pack de (19,152,355 téléchargements), et MailPoet Bulletins (1,894,474 téléchargements).

Les spécialistes de la sécurité soulignent également que le nettoyage des sites infectés ne est pas facile. Ils notent qu'il ya des recommandations spécifiques en ligne que les conseils aux utilisateurs de remplacer les fichiers et swfobject.js modèle-loader.php afin d'éliminer l'infection. Cette activité ne est cependant pas une garantie, car il permettra d'éliminer l'infection, mais ne sera pas fermer les portes dérobées et les points d'entrée utilisés en premier lieu et donc le site peut être infecté à nouveau. Les attaques malveillantes doivent non seulement être nettoyés, mais aussi à être arrêtés. Ceci pourrait être réalisé par un pare-feu site, ce qui peut réduire les attaques possibles par le malware.

Les experts en sécurité sont encourageants les utilisateurs de mettre à jour à la dernière version disponible, puis vérifier et nettoyer la liste des utilisateurs d'administration de leur base de données afin de prévenir d'autres infections.