Les chercheurs de malwares ont enregistré une nouvelle campagne cybercriminel qui cible les utilisateurs de PC, les attaquant avec Vawtrak bicarbonate de Troie. Selon les experts en sécurité, les attaquants utilisent fichier VBS avec by-pass de la politique d'exécution drapeau et se appuient sur une routine de compromis qui comprend l'utilisation des documents Microsoft Word qui sont connectés avec des macros malveillants. Les banques qui sont ciblés par les cyber-criminels comprennent Barclays et Bank of America, HSBC et Citibank, J.P. Morgan et la Banque Lloyd.

Tactiques imperceptibles

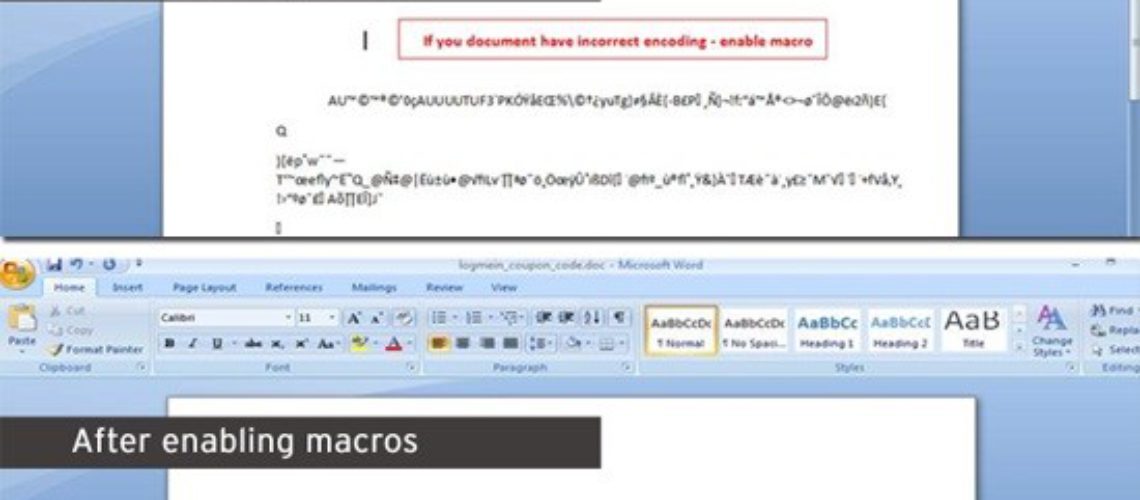

Les cybercriminels appliquent tactiques évasives et multiples afin de cacher l'attaque. L'un des régimes qu'ils appliquent est de fournir le contenu du document qui ressemble brouillée et devient clair qu'après une fonction macro est utilisée, trouvé dans le composant logiciel de la parole. Une autre tactique est la livraison de fichier VBS qui vient avec un drapeau activé pour Politique d'exécution dérivation. Ce drapeau est habituellement utilisé par les administrateurs du système sous la forme d'un mécanisme de sécurité afin d'empêcher les utilisateurs de lancer des scripts qui ne respectent pas les exigences de la politique.

Les scripts de commande de dérivation sont autorisés à exécuter des fichiers sans émettre des avertissements et sans restrictions. Les e-mails malveillants que les utilisateurs reçoivent semblant venir de services réputés comme FedEx ou American Airlines, avertir les destinataires au sujet d'une arrivée d'un colis ou d'une transaction avec leur carte. Ces messages viennent avec une pièce jointe – un document dans Word qui fournit plus de détails à ce sujet qui est présenté dans le message.

Comme les victimes ouvrir le fichier texte, ils sont invités à activer les macros - une collection de commandes avec le but légitime d'exécuter des routines automatisées dans un document Office. Cette fonctionnalité est activée par défaut par Microsoft dans tous les composants de bureau, comme il a commencé à être abusé par des acteurs malveillants. Les utilisateurs qui ont besoin de macros pour les tâches automatisées peuvent permettre à ces macros manuellement à partir du produit.

Avec la campagne actuelle Vawtrak la macro contient des commandes pour télécharger un script VBS, un fichier de commandes et un fichier de PowerShell. Le processus se déroule comme ça - le fichier de commandes exécute les VBS, et il se exécute le fichier de PowerShell se engouffrant le malware dans le système de PC. Les cyber-criminels utilisent cette chaîne d'infection en trois étapes comme une tactique d'évasion. Cette théorie est corroborée par le drapeau d'exécution de dérivation qui est défini pour le script VBS.

Utilisateurs américains - les plus touchés

Selon les recherches des experts logiciels malveillants, l'escamote Vawtrak données log-in est appliquée dans Microsoft Outlook et les informations d'identification stockées dans Google Chrome et Mozilla Firefox, et clients FTP. Le Vawtrak Troie a été analysée pour accrocher dans le navigateur Web et de contourner le mécanisme SSL.

Les cybercriminels courent la connexion à la banque par le biais de leur infrastructure et de servir le client avec des pages modifiées. De cette façon, la victime est trompé en fournissant de l'un code d'authentification en deux étapes. Ensuite, il ressemble comme si les transactions frauduleuses sont effectuées à partir du système de la victime.

Cette version de Vawtrak a infecté principalement les utilisateurs aux États-Unis (60 %), suivi par les utilisateurs dans Japon (10 %), Allemagne (7 %), suivie par Royaume-Uni (4.5 %) et Australie (3.5 %).