What Is the Kiop Detection?

This article has been created to help you learn more about the recently detected Kiop file ransomware virus, how to remove it and, eventually, restore your encrypted files.

Ces .Kiop files have been encrypted by a variant of a very dangerous ransomware strain. The ransomware extorts victims to pay a ransom fee, usually in Bitcoin, in exchange for a decryption key.

Si votre ordinateur a été infecté par le Kiop, nous vous recommandons de lire attentivement cet article.

Kiop Detection – What Does It Do?

Être une variante d'une famille bien connue ransomware, the Kiop ransomware drops one or more executable files in the %Données d'application% répertoire windows.

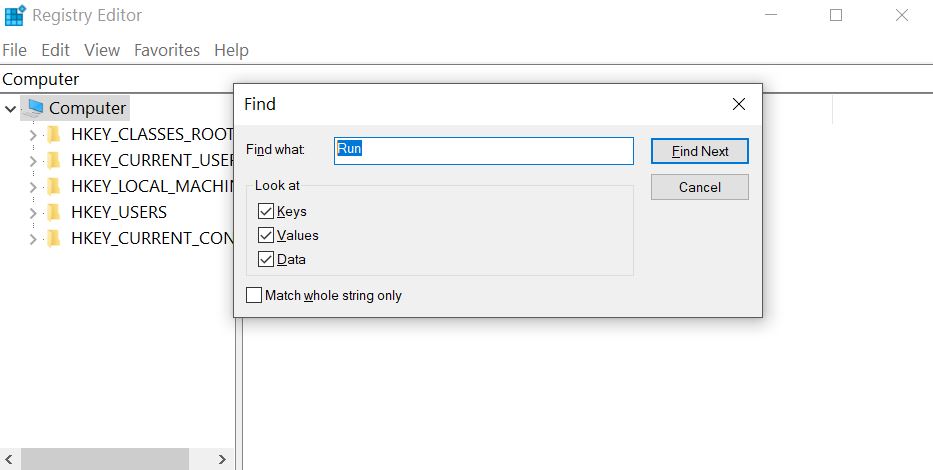

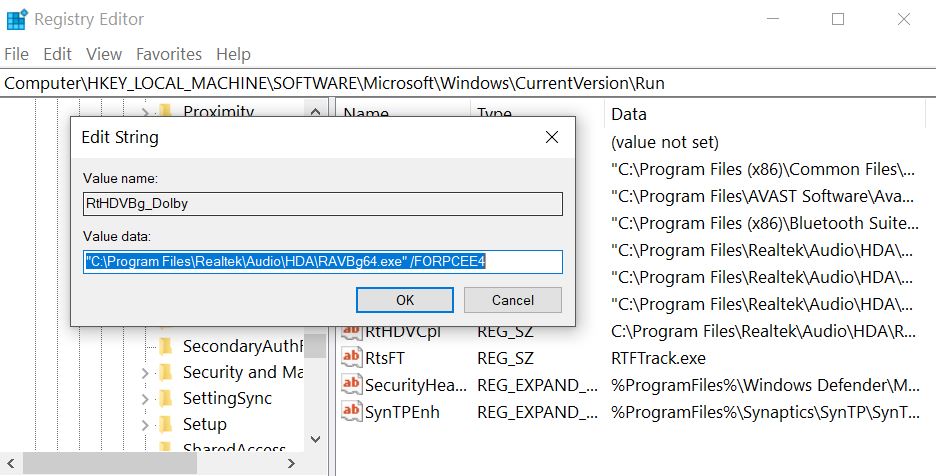

Après cela, the Kiop may modify the Windows registry entries, more specifically the “Shell” sub-key in the following location:

- HKLM / Software / Microsoft / Windows NT / CurrentVersion / Winlogon / Shell

Puis, le Kiop virus peut également modifier la clé de Registre Run pour exécuter le fichier exécutable(avec) in the %AppData% directory in the following path:

- HKLM / Software / Microsoft / Windows / CurrentVersion / Run /

This may result in the virus starting automatically when you start Windows.

| Threat Detection | Kiop |

| Type | Ransomware Alerts |

| Détection + suppression | télécharger SpyHunter (FREE Trial!)*

|

Which Files May Get Affected by Kiop Ransomware?

Kiop ransomware proceeds as a typical file-encoding Trojan. Dès qu'il a accès à votre machine, the file-encrypting malware will perform a quick scan to find the paths to all of your personal files. Les données ciblées comprend tous les documents MS Office, photos and videos, bases de données, program files, etc. Only a few files, such as the ones related to the core Windows processes, may be spared by the encryption algorithm.Une fois que les extrémités de fonctionnement, you will notice a threatening ransom message on your desktop. Dans la plupart des cas, the ransomware operators give victims a very short deadline to pay the demanded ransom, typically in Bitcoin or altcoins, ou bien ils menacent de supprimer la clé de déchiffrement. The purpose of this frightening message is to shock the victim into paying without giving it a second thought. The victim often feels as the only solution to the issue is to pay this ransom. En réalité, cybersecurity experts usually recommend not following the instructions of the hackers, as there is no guarantee that the victim would receive a working decryption key. En outre, ransom payments would only further fuel the cybercrime activity of ransomware operations.

Kiop usually drops a ransom note file with a ransom message, and places it in a visible location. Puis, the ransomware targets the following file types:

- Vidéos.

- Images.

- documents.

- Fichiers audio.

- Archives.

Once encryption is complete, the victim’s files are locked and can’t be accessed.

Kiop Ransomware – How Did I Get Infected?

Le processus d'infection Kiop is conducted primarily via spam and phishing e-mails. Ces messages peuvent prétendre être envoyés de services tels que PayPal, UPS, FedEx et d'autres. They may contain attachments masqueraded as invoices or other urgent documents. D'autres techniques d'ingénierie sociale comprennent:

- faux boutons et des images comme si les e-mails sont envoyés à partir d'un site de médias sociaux, comme LinkedIn.

- Liens PayPal Fraudulent.

- Liens vers et Google Drive e-mails faux qui ressemblent les mêmes que si elles sont envoyées à partir de Google.

Other infection methods include fake software updates, fake installers and other fraudulent executables, such as the following:

- Les correctifs logiciels.

- fissures.

- installateurs.

- Les programmes portables.

- activateurs de licence.

- keygens.

Remove Kiop Ransomware

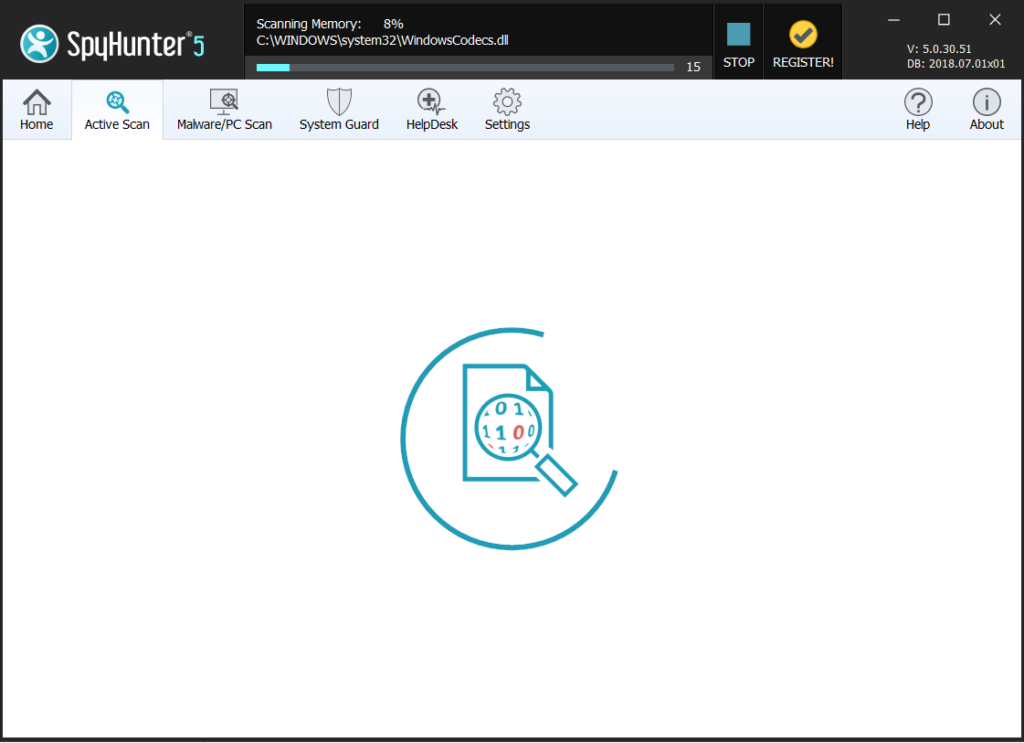

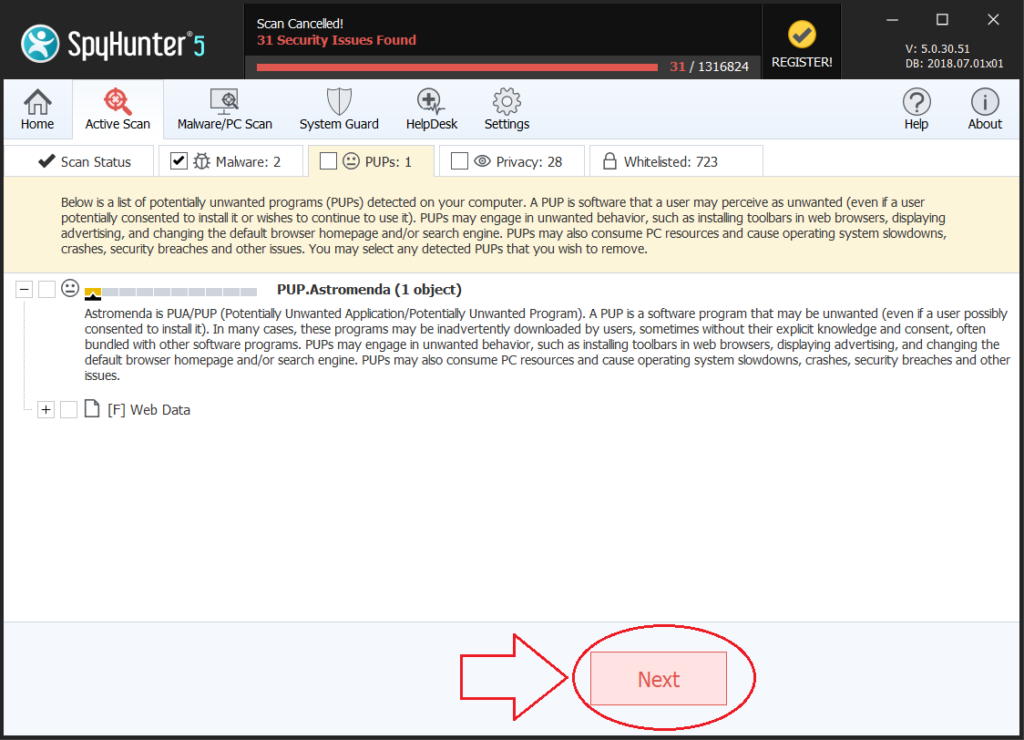

If you want to remove Kiop and get rid of the detection, nous vous recommandons fortement de première sauvegarde vos données, quelque chose juste au cas où va mal. Puis, you can follow either the manual or the automatic removal instructions below, depending on your knowledge and skills. If you lack the experience and the confidence to remove Kiop manually by yourself, then you should simply download and run a scan with an advanced anti-malware program. Such programs are created to quickly identify and remove threats, including ransomware such as Kiop.

How to Decrypt .Kiop files?

We remind you once again that paying the ransom is not considered a good option, as there is no guarantee you will get your files back.

Cependant, il existe plusieurs autres façons qui peuvent vous aider à décrypter vos fichiers personnels. Première, make sure to delete all traces of the malware. If you fail to delete the Kiop ransomware properly, it may re-encrypt your files or spread to other connected devices. Once you have removed all traces of the ransomware, you can try some of the programs for restoration of files or the integrated System Restore feature. Si vous êtes assez chanceux d'avoir une copie de secours de vos fichiers sur un périphérique externe, vous pouvez les importer sur votre ordinateur en toute sécurité.

Preparation before removal of Kiop:

1.Assurez-vous de sauvegarder vos fichiers.

2.Assurez-vous d'avoir cette page d'instructions toujours ouverte afin que vous puissiez suivre les étapes.

3.Soyez patient que le retrait peut prendre un certain temps.

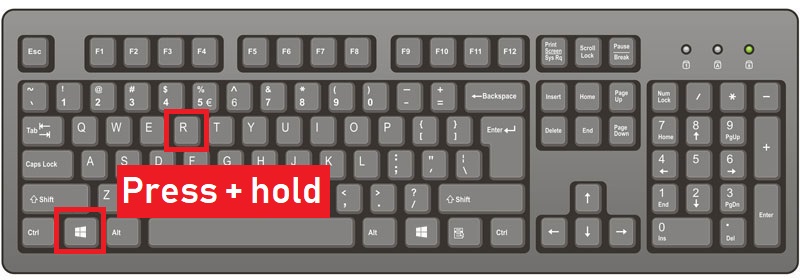

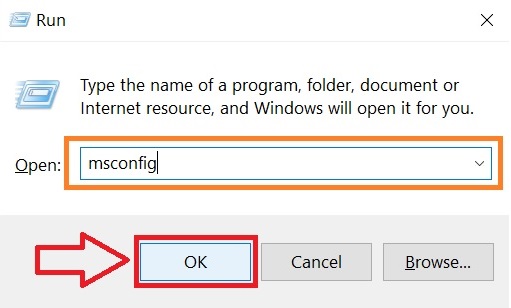

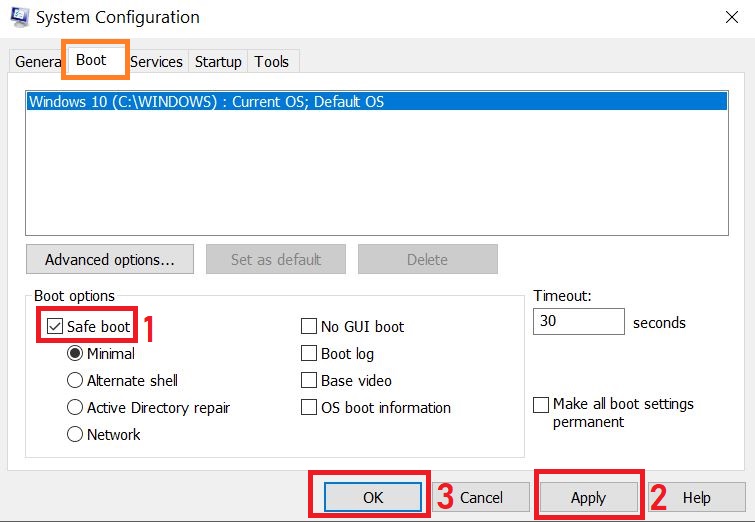

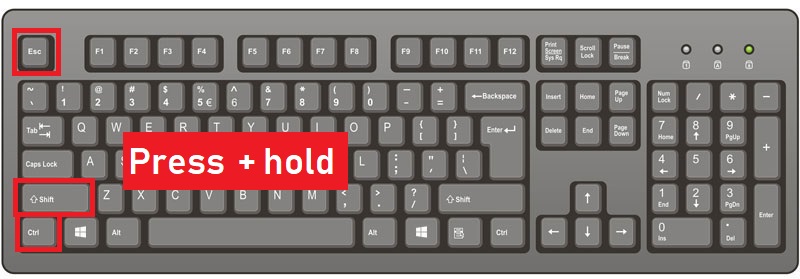

Étape 1: Redémarrez votre ordinateur en mode sans échec:

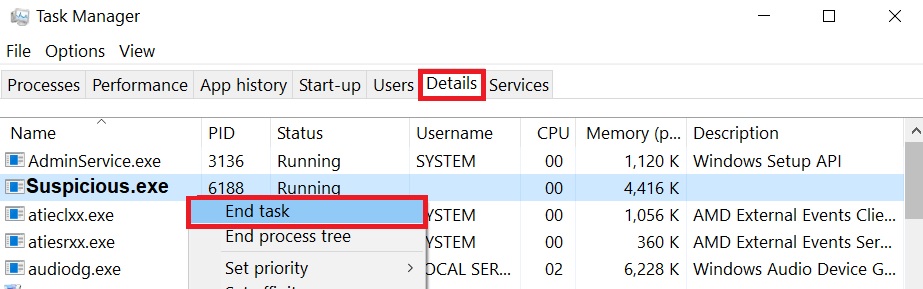

Étape 2: Cut out Kiop in Task Manager

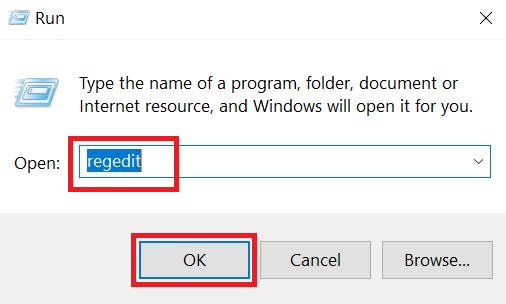

Étape 3: Eliminate Kiop‘s Malicious Registries.

Pour la plupart des variantes de Windows:

Étape 4: Rechercher et supprimer tous les fichiers de virus, related to Kiop and secure your system.

Si vous êtes mode sans échec, démarrer en mode normal et suivez les étapes ci-dessous

Il est conseillé de lancer un balayage gratuit avant de vous engager à la version complète. Vous devez vous assurer que le malware est détecté par SpyHunter premier.

Étape 5:Recover files encrypted by the Kiop Ransomware.

Méthode 1: En utilisant l'Explorateur Ombre. Si vous avez activé l'historique du fichier sur votre machine Windows une chose que vous pouvez faire est d'utiliser l'ombre Explorer pour récupérer vos fichiers. Malheureusement, certains virus peuvent ransomware supprimer les copies de volume d'ombre avec une commande administrative pour vous empêcher de faire tout cela.

Méthode 2: Si vous essayez de décrypter vos fichiers à l'aide des outils de décryptage tiers. Il existe de nombreux fournisseurs d'antivirus qui ont déchiffré plusieurs ransomware virus les deux dernières années et affiché decryptor pour eux. Les chances sont si votre virus ransomware utilise le même code de cryptage utilisé par un virus déchiffrable, vous pouvez obtenir les fichiers de retour. Cependant, c'est pas non plus une garantie, de sorte que vous pourriez vouloir essayer cette méthode avec des copies des fichiers cryptés originaux, parce que si un programme tiers falsifie leur structure cryptée, ils peuvent être endommagés de façon permanente. La plupart des virus pour ransomware decryptor actuellement disponibles peut être vu si vous visitez le projet NoMoreRansom – un projet qui est le fruit des efforts conjugués des chercheurs du monde entier pour créer des logiciels de décryptage pour tous les virus ransomware. Il suffit d'aller là-bas en cliquant sur les points suivants LIEN et trouver votre version ransomware decrypter et essayer, mais rappelez-vous toujours de faire un premier BACKUP.

Méthode 3: L'utilisation d'outils de récupération de données. Cette méthode est suggérée par plusieurs experts dans le domaine. Il peut être utilisé pour analyser votre secteurs de disque dur et donc brouiller les fichiers cryptés à nouveau comme ils ont été supprimés. La plupart des virus de ransomware supprimer généralement un fichier et créer une copie cryptée afin d'éviter de tels programmes pour restaurer les fichiers, mais tous ne sont pas ce sophistiqué. Ainsi, vous pouvez avoir une chance de restaurer certains de vos fichiers avec cette méthode. Voici plusieurs programmes de récupération de données que vous pouvez essayer de restaurer au moins certains de vos fichiers: