le Duqu 2.0 également connu sous le nom Win32.Duqu.B est classé comme une collection de différents logiciels malveillants découverts par les chercheurs en sécurité de l'Université de Technologie de Budapest et de l'économie. Il est un ensemble puissant d'outils malveillants, mais surtout un cheval de Troie RAT qui ne se réplique pas et fonctionne grâce à des exploits. Le 2.0 la version ne contient pas de code réel dans le système de contrôle industriel et il a des modules de collecte de renseignements ciblés sur les dispositifs de communication qui peuvent appartenir à différentes sociétés fournissant des télécommunications.

Qu'est-ce que Duqu 2?

Selon Le rapport de Symantec sur Duqu, il est principalement un cheval de Troie, qui peut prendre le contrôle sur un système et recueillir de l'information sans être détectée pendant de longues périodes de temps, mais aussi inclut d'autres fonctionnalités étendues. Le logiciel malveillant cible principalement des organismes particuliers dans le but de recueillir des informations ciblées. Cependant, le rapport indique également qu'il est possible que d'autres organisations à devenir victimes du logiciel. Lorsque les experts Symantec a examiné son code source, ils ont conclu que les créateurs de Duqu auraient pu avoir accès à un logiciel malveillant précédent, appelé Stuxnet (W32.Stuxnet)`Code source s et éventuellement modifié à des fins spécifiques.

Comment fonctionne Duqu 2.0 Fonctionner?

Courir, spyware a besoin d'infecter d'abord le système. Ce virus est censé avoir un exécutable d'installation crypté que, dans certains cas, on pense être déployé sur le système initialement. Après que l'attaque réelle peut commencer comme une DLL, contenant des fichiers intégrés, fichier de configuration et un fichier de pilote sont installés et enregistrés par le fichier exécutable qui joue le rôle d'injecteur. Le fichier DLL est injecté dans le processus de Windows services.exe (pour les PC Windows) et après que la DLL démarre la même procédure d'injection à d'autres processus qui peuvent masquer les activités program`s et logiciels de sécurité de by-pass, experts Symantec affirment.

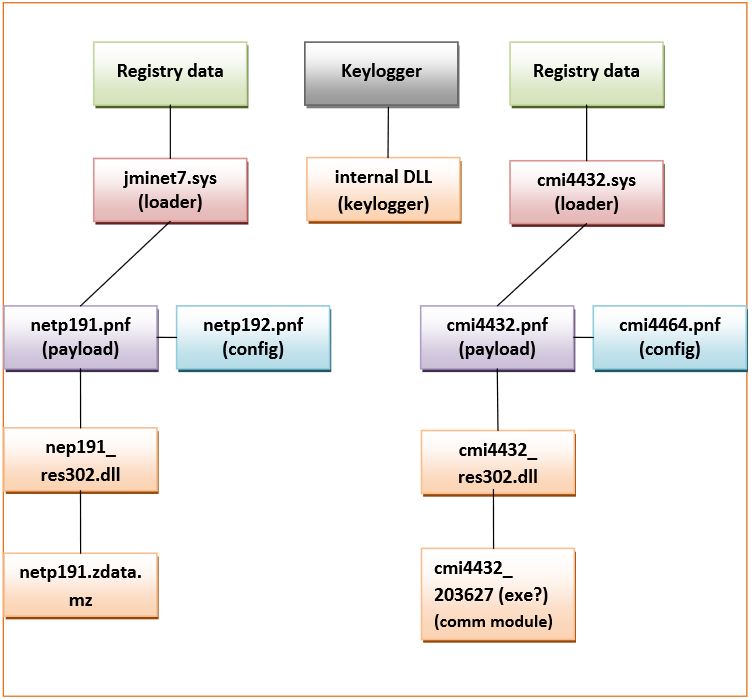

Dessous, on voit un graphique du rapport, publié en même temps que Symantec un des experts qui a découvert Duqu qui décrit les fichiers qui ont été découverts:

Figure 1: Composants et modules découverte (http://Page www.crysys.hu/publications/files/bencsathPBF11duqu.pdf 6)

Dans ce cas les experts ont remarqué plusieurs objets différents. Les détails au sujet de l'keylogger dans le logiciel est qu'il est une application autonome qui utilise sa DLL interne qui collecte la date et est contrôlé par le fichier .exe.

Les chargeurs de jminet7.sys et cmi4432.sys sont très semblables les uns aux autres parce qu'ils se chargent à la fois leurs versions des pilotes .sys au moment où le démarrage de Windows. D'autres activités comprennent la création des fichiers cryptés netp192.pnf et cmi4464.pnf que les données du magasin. Il est possible qu'ils ont un rôle de soutien ou des scripts pour installer des fichiers comme un keylogger, etc.

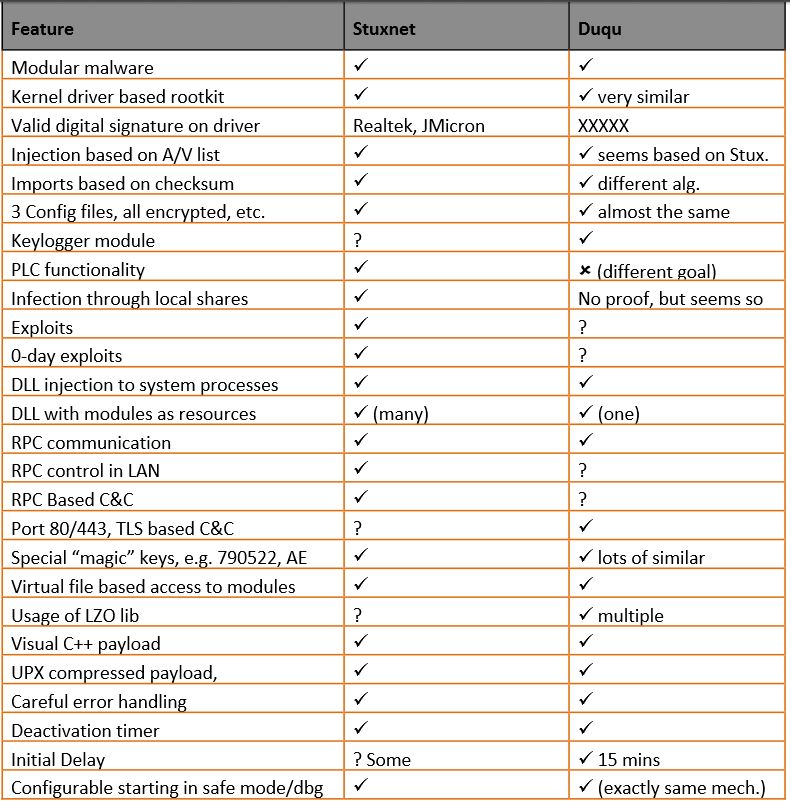

Il est également intéressant quand Duqu a été comparé à son prédécesseur Stuxnet comme indiqué ci-dessous.

Figure 2:Comparaison entre Duqu et Stuxnet (http://Page www.crysys.hu/publications/files/bencsathPBF11duqu.pdf 8)

Comme cela est visible il y a eu beaucoup de similitudes découvertes, mais avec la 2.0 version, il y a des changements dans le code, par rapport à la 1.0.

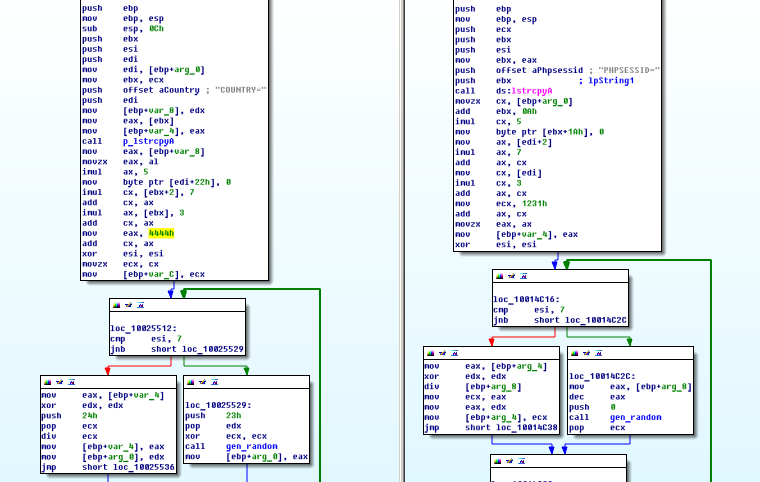

Figure 3. Duqu vs Duqu 2.0 code réseau (http://www.symantec.com/connect/blogs/duqu-20-reemergence-aggressive-cyberespionage-threat)

Les experts estiment que Duqu a été développé par le plus probablement un groupe de personnes dans le but de rester non détectée pendant une durée de vie plus longue. Quand un programme tel que Duqu 2 est conçu pour obtenir des données à partir d'un système, une bonne éthique doivent rendre l'information facilement accessible obtenu. 1.0 et 2.0 partager des parties analogues du code de stockage de l'information très.

Duqu 2.0 Impact

Quand il a découvert en 2011 en deux variantes, le logiciel malveillant a infecté six organisations dans huit pays différents, Situé sur 3 continents, et la plupart des attaques se trouvaient en Europe. Il est appelé ainsi prédécesseur Stuxnet a été analysé dans le monde entier par des experts de sécurité et a commenté largement sur les médias. Les chercheurs en sécurité de Kaspersky ont affirmé qu'ils n'étaient pas encore en mesure de dire sur toute l'étendue de l'impact du virus, car il tous les systèmes importants `t qui ont été touchés par ce.